Буфер: это что такое? Краткий обзор. Что такое размер буфера журнала

Буфер журнала обновлений и прочая настройка

Механизм настройки протокола, включая буфер журнала обновлений, -один из последних компонентов настройки, являющийся частью настройки эк-земпляра. Можно продвинуться вперед и всегда устанавливать значение пара-метра инициализации Oracle LOG_SIMULTANEOUS_COPIES равным его,зависящему от платформы максимальному значению, если версия базы данныхболее ранняя, чем При этом проактивно устраняются проблемы с за-

щелками копии протокола, вследствие недостаточного их коли-

чества. Затем установите размер буфера журнала обновлений на разумную для стартового значения величину, задав LOG_BUFFER=131072 (128 Кбайт). Некоторые с равным успехом начинают с 256 Кбайт. Однако излишняя агрессивность при определении этого параметра может создать больше проблем, чем разрешить. Следует увеличивать значение этого параметра, если наблюдается событие ожидания

log buffer space.

Но если, помимо этого события, наблюдаются еще и такие события, какlog file switch, logfile sync пли logfile parallel write,

то, может быть, мы имеем дело с проблемами ввода/вывода для запоминающих устройств. В таком случае убедитесь, что журналы обновлений и архивированные журналы расположены на независимых устройствах, которые отделены от всех файлов данных базы данных.Систему архивации можно настроить, установив значения параметров

и (эти параметры от-

сутствуют в Oracle8i). Кроме того, настройте контрольные точки, убедившись, что они происходят только при переключении журналов. Задайте такой размер

журналов обновлений, чтобы можно было управлять частотой контрольных точек, а также предоставить достаточное время для завершения процесса создания контрольной точки, что позволит избежать появления сообщений типа

"контрольная точка не завершена". Удостоверьтесь, что они размещены на разных запоминающих устройствах, так как им требуется пространство (если понятно, что мы имеем в

Мы все знаем, что большинство сторонних фирм-производителей пакетированных приложений в своих попытках инкапсулировать (проще говоря, скрыть

от чужих глаз) всю сложность своих приложений, погребают свои SQL на много

саженей ниже уровня моря и делают их недостижимыми для простых смертных

вроде нас. Мы подробно изучили некоторые детали возможностей настройки

на уровне экземпляра, которые начали поддерживаться с появлением Они модифицируют поведение оптимизатора Oracle, тем самым делая эти приложения более доступными для наших попыток

| Следующая > |

deepedit.ru

Анализ уязвимости переполнения буфера | Статья в журнале «Молодой ученый»

Одним из способов проникновения в компьютерные системы и нарушения их безопасности является использование различных уязвимостей программного обеспечения. Такие уязвимости могут принимать разнообразные формы: несовершенство протоколов, недостаточная обработка информации перед включением ее в запросы к базам данных и др. Особым типом программных уязвимостей является переполнение буфера. При переполнении буфера происходит выход за пределы выделенной памяти, и возможна перезапись важной управляющей информации: адресов возврата, указателей на функции и т. д., что может повлечь за собой выполнение уязвимой программой постороннего кода. В статье анализируются различные ситуации переполнения буфера, представлена общая информация по эксплуатации данного вида уязвимости.

Ключевые слова: компьютерная безопасность, переполнение буфера, эксплойты

Уязвимости переполнения буфера.

Одной из самых опасных уязвимостей компьютерных программ является уязвимость переполнения буфера. Этот тип уязвимости характерен для программ, написанных на таких языках программирования, как C, C++, Ассемблер. Данные языки позволяют программисту задавать фиксированные размеры выделяемых областей памяти. В случае ошибки в обработке данных существует возможность выхода за пределы границ буферов. Следствием такого переполнения может быть как ситуация отказа в обслуживании (DoS), так и выполнение произвольного кода уязвимой программой, что означает компрометацию системы, исполняющей эту программу.

Переполнение буфера в стеке.

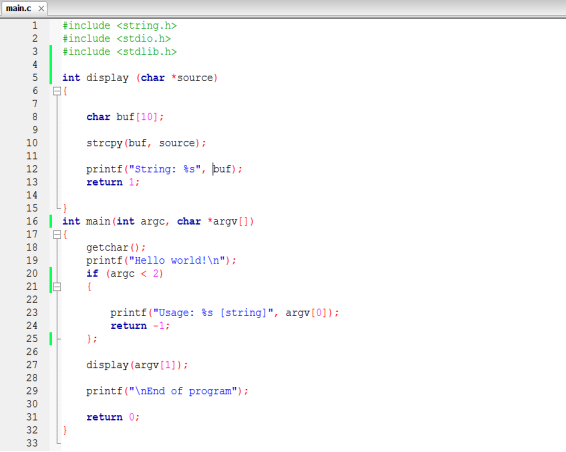

Рассмотрим простейшую программу на языке C (рисунок 1).

Рис. 1. Уязвимая программа на языке C

Данная программа принимает на входе строку, которую затем отображает на экран с помощью определенной функции display. Функция display, принимающая в качестве параметра строковый указатель, содержит уязвимость. В начале данной функции определяется ограниченный по размеру буфер buf. Далее, путем вызова функции strcpy, в локальный буфер копируется строка, на которую указывает параметр функции display. В данном месте и содержится уязвимость. Дело в том, что библиотечная функция strcpy не проверяет размеры буфера-приемника, копирование строки при этом продолжается до тех пор, пока в строке-источнике не встретиться нулевой символ, обозначающий конец строки. Таким образом, возможна ситуация переполнения локального буфера, если строка-источник, указатель на которую поступает в функцию display, будет достаточной длины.

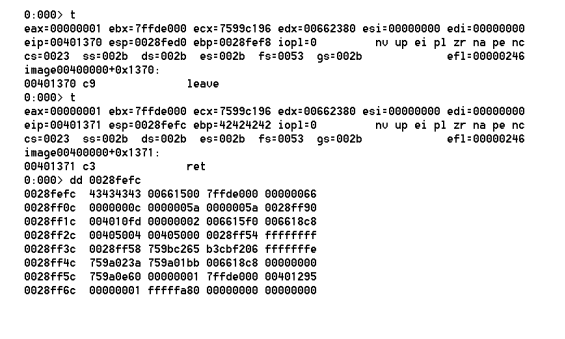

Рассмотрим, как выглядит переполнение со стороны отладчика. Снимки экрана с программой, запушенной под отладчиком Windbg, показаны на рисунках 2 и 3.

Рис. 2. Начало функции display и состояние стека в момент входа

Рис. 3. Состояние стека к моменту исполнения инструкции ret

На рисунке 2 (до команды отладчика dd esp) представлен дизассемблированный код начала функции display. Видно, что по адресу 0040134d происходит выполнение команды lea, которая в данном случае загружает в регистр eax указатель на область памяти в стеке. Далее этот указатель используется в качестве параметра строки-приемника функции strcpy, которая получает управление после исполнения инструкции call по адресу 00401353 (через прыжок по адресу 00401с00).

На рисунках 2 и 3 показаны два изображения состояния стековой области памяти, в момент входа в функцию display и перед самым выходом — исполнением инструкции ret. В данном случае программе передавалась строка, состоящая из 12h символов «A», четырех символов «B» и четырех символов «C». Хорошо видно, что важная управляющая информация — адрес возврата из функции — к моменту исполнения инструкции ret оказывается перезаписанной значением 43434343. Данное значение представляет собой четыре байта с ascii кодом символа «C». Таким образом, мы получаем здесь классическое переполнение буфера в стеке. Поскольку появляется возможность контролировать адрес возврата, то становится вероятным появление функциональности в уязвимой программе, которая не была запланирована ее разработчиком.

Переполнение буфера не в стеке.

Явление переполнение буфера может возникать не только в стековой памяти. Пусть у нас имеются некоторые переменные в программе (на языке C), которые объявлены как статические и не инициализированы. В том случае, если среди этих переменных есть буферы фиксированного размера, которые принимают входные данные без соответствующих проверок и объявляются перед некоторыми статическими указателями на функции, то возможно переполнение буфера в сегменте.bss. При перезаписи указателей на функции последующий их вызов способен привести к исполнению программой постороннего кода.

Другим типом уязвимости переполнения является переполнение буфера, выделенного в куче [1, с. 119]. Куча — специальная область памяти, которую программа способна запрашивать динамически во время выполнения. Кроме того, что сами блоки памяти могут содержать важную для программы информацию, в выделенных из кучи участках содержатся служебные данные, перезапись которых может спровоцировать в конечном итоге выполнение произвольного кода.

На некоторых системах [2, с. 291] при наличии переполнения используются особенности алгоритма управления памятью из кучи. Все свободные куски памяти (области, освобожденные с помощью функции free()) объединяются в двухсвязные списки. На рисунке 4 схематично показан фрагмент одного из таких списков.

Рис. 4. Двухсвязный список свободных блоков кучи

В заголовках свободных блоков в списке содержится информация о размере блока (size), размере предыдущего блока (prev_size) в случаях, если он свободный, указатель на следующий блок (fd), указатель на предыдущий блок (bk). Если при освобождении блока он граничит со свободным куском, то освобождаемый кусок будет слит с этим свободным куском. При этом возникает необходимость удаления свободного блока из двухсвязного списка, для этого функция free() вызывает макрос unlink(). Этот макрос имеет следующий вид:

#define unlink(P, BK, FD) {

FD = P->fd;

BK = P->bk;

FD->bk = BK;

BK->fd = FD;

}

Вначале в unlink() происходит извлечение указателей на следующий FD и предыдущий BK блоки из удаляемого из списка блока P. Далее, указателем предыдущего блока bk для последующего блока FD становится указатель на блок, предыдущий блоку P. Аналогично, указателем следующего блока fd для предыдущего блока BK становится указатель на блок, следующий за P блоком.

Когда возникает переполнение в буфере, то возможна перезапись указателей fd и bk произвольными значениями. Фактически это означает, что макрос unlink() способен при своем выполнении записать 4 произвольных байта по произвольному адресу. В качестве адреса выбирается какой-либо элемент таблицы GOT, соответствующий функции, которая будет в дальнейшем вызываться программой. После этого возможно исполнение постороннего кода программой.

Эксплуатация уязвимостей.

Рассмотренные выше ситуации используются специальными программами, которые называются эксплойты. В соответствии с [2, с. 221], эксплойт — это «программа, которая использует уязвимость в программном обеспечении для выполнения заранее подготовленного кода».

Эксплойты могут иметь различный вид в зависимости от конкретных условий уязвимости программы. В общем виде эксплойт можно представить как программу, подающую на вход уязвимой программы специально сформированные данные. Также, эксплойтом можно назвать сами такие данные. В этих данных можно выделить некоторую часть — назовем её триггер — то, благодаря чему путь программы меняется от заданного ее разработчиком, и программа начинает выполнять код, не предусмотренный ее изначальной функциональностью. Например, перезаписанный адрес возврата в стеке будет являться триггером — точкой, с которой исполнение программы отклониться от нормального. В свою очередь, то, что будет исполняться после срабатывания триггера — внедренный код. Его называют полезной нагрузкой, или шеллкод (если в результате исполнения кода вызывается командная оболочка системы).

В самом простейшем случае шеллкод может разместиться в буфере уязвимой программы. Однако, в настоящее время, если в результате срабатывания триггера исполнение передастся в область стека, практически наверняка шеллкод не сработает, а программа завершится аварийно. Дело в том, что разработчики защитных механизмов программ и операционных систем давно обратили внимание на проблему эксплуатации программных уязвимостей. В результате были разработаны и разрабатываются в настоящий момент разнообразные техники и методы для противодействия и детектирования использования уязвимостей программного обеспечения. Так, в системе Windows эксплойт с шеллкодом в стеке, на который передается управление сразу после срабатывания триггера, не сработает по причине наличия технологии DEP — Data Execution Prevention. Данная технология использует (в случае поддержки со стороны процессора) NX/XD биты элементов директорий и таблиц страниц [3, с. 751] и предотвращает выполнение кода в секции данных, стеке и куче.

Тем не менее, если эксплойт построен иным образом, возможен обход технологии DEP. Существует класс атак, основанных на использовании имеющегося в программе кода. К данным техникам можно отнести атаки типа ret-to-libc, возвратно-ориентированное программирование в целом. Эксплойт может иметь в своем составе часть, отвечающую за изменение атрибутов памяти (помечать ее как исполняемую) и копирование в эту область шеллкода. После скопированный код получит управление.

Для противодействия таким случаям существует другая технология — Address Space Layout Randomization — рандомизация на уровне расположения в адресном пространстве. В результате исполняемые образы получают возможность загружаться в адресное пространство процесса по случайным (в определенном смысле) адресам, что делает атаки на основе возвратно-ориентированного программирования практически невозможными с использованием этих модулей.

В целом, имеется множество различных деталей при эксплуатации уязвимостей повреждения памяти (переполнения буфера). В свою очередь, и технологии защиты не ограничиваются DEP и ASLR, могут принимать разнообразные формы — надстройки для компилятора, отдельные программы и др. Эксплойты, использующие уязвимости, представляют собой один из наиболее действенных способов компрометации безопасности компьютерных систем. Можно утверждать, что в настоящий момент вопросы эксплуатации уязвимостей и противодействия этому является актуальной областью компьютерной безопасности.

Литература:1. Фостер Дж., Лю В. Разработка средств безопасности и эксплойтов / Пер. с англ. — М.: Издательство «Русская Редакция»; СПб.: Питер, 2007. — 432 стр.: ил.

2. Скляров И. Программирование боевого софта под Linux / И. Скляров. — СПб.: БХВ-Петербург, 2007. — 416 с.: ил.

3. Касперски К., Рокко Е. Искусство дизассемблирования / К. Касперски, Е. Рокко. — СПб.: БХВ-Петербург, 2008. — 891 с.: ил.

Основные термины (генерируются автоматически): переполнение буфера, уязвимая программа, DEP, программа, функция, указатель, предыдущий блок, посторонний код, программное обеспечение, адрес возврата.

moluch.ru

это что такое? Краткий обзор

Каждый человек, работающий с компьютером, хочет он этого или нет, постоянно сталкивается с таким понятием как «буфер» (точнее, буфер обмена). Что самое печальное, далеко не все представляют себе, что это такое, хотя, в общем-то, и понимают его функции.

Основное назначение

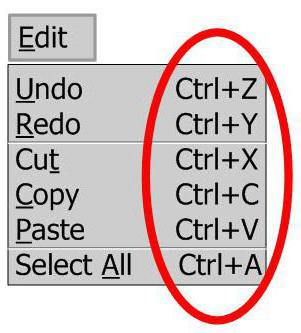

Давайте сначала рассмотрим, какие же функции возложены на этот компонент системы. Наверное, не нужно объяснять, что он задействуется в момент выполнения команд «Копировать», «Вырезать» и «Вставить» (соответственные сочетания клавиш Ctrl + C, Ctrl + X и Ctrl + V).

Иными словами, практически все представляют себе, что информация куда-то копируется и где-то хранится для дальнейшего использования. Некоторые считают, что буфер - это некое виртуальное хранилище. Абсолютное заблуждение. Достаточно задать всего один вопрос: где буфер в таком случае располагается? Увы, никто из рядовых пользователей не даст четкого вразумительного ответа. Сейчас мы рассмотрим, что же это такое на самом деле.

Что такое буфер обмена?

В принципе, можно привести достаточно много научных определений. Как правило, все они говорят о том, что буфер - это некое промежуточное хранилище, предоставляемое для хранения временных данных либо самой программой, либо операционной системой. Выглядит несколько замысловато?

Говоря проще, буфер - это скрытая от глаз пользователя зарезервированная часть памяти, в которой и хранится используемый в данный момент фрагмент информации. Она просто перезаписывается в определенную область (в специальный файл). Что самое интересное, скопированная или вырезанная в данный момент информация хранится в буфере обмена постоянно и может использоваться для вставки в другие части программы или даже в другие приложения, но только до тех пор, пока туда не будет скопирован новый фрагмент. Он попросту заменяет старые данные. Само собой разумеется, что после перезагрузки «операционки» все данные из буфера удаляются.

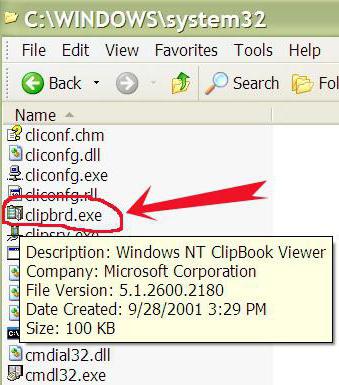

Где находится буфер обмена?

Теперь посмотрим на месторасположение буфера обмена. В разных версиях ОС Windows ему сопоставлены различные файлы.

Так, например, в системе Windows XP файл, отвечающий за работу буфера обмена, называется clipbrd.exe (сокращение от английского термина clipboard) и расположен в системной папке System32 главной директории Windows. Интересен тот факт, что его можно открыть как обычный исполняемый файл и запросто просмотреть содержимое. Для этого можно использовать и сторонние утилиты.

В операционных системах, пришедших на смену Windows XP (начиная с Vista и выше), файл имеет название clip.exe. Буфер обмена находится по тому же адресу. Но вот аналогичные действия, работающие в «экспишке», с ним произвести нельзя. Разработчики создали его так, чтобы пользователь попросту не мог его открыть. Но при наведении на файл курсора появляется только всплывающее сообщение (подсказка), содержащее краткое описание файла, название организации (Microsoft), версию и дату создания. Как уже понятно, просмотреть содержимое буфера невозможно.

Надо ли чистить буфер обмена и как это сделать?

Теперь рассмотрим момент, связанный с очисткой. Буфер - это такая область памяти, которая рассчитана на хранение достаточно больших объемов данных. Да что говорить, многие ведь сталкивались с вариантом вырезания и последующего перемещения данных с внушительными объемами в несколько десятков, а то и сотен гигабайт.

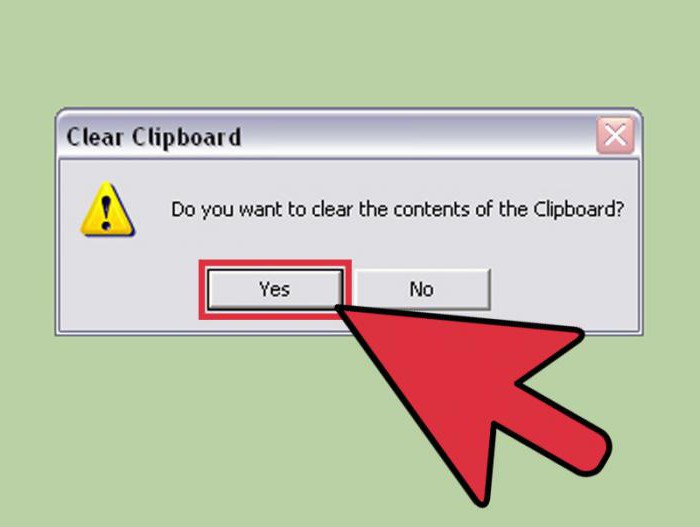

Как правило, по окончании всех операций и процессов система выдает сообщение о том, что фрагмент слишком велик и запрашивает подтверждение на временное сохранение объекта (объектов) для работы с другими приложениями. Если данная информация в дальнейшем не нужна, можно отказаться от ее сохранения. В данном случае буфер будет очищен автоматически. Иногда может выдаваться прямое сообщение о подтверждении очистки.

То же самое касается и перезагрузки компьютерной системы. После повторного старта буфер обмена также очищается.

Однако для практического использования существует и более простой способ. Например, пользователь скопировал в буфер из какого-то документа десяток картинок одновременно. Понятно, что они занимают намного больший объем, чем обычный текст. В данном случае можно просто выделить из текста одно слово или даже одну букву или символ и просто скопировать ее.

Как уже было сказано выше, эта буква заменит все картинки, которые ранее находились в буфере. Однако тут стоит обратить внимание на один нюанс. Поскольку информация в буфере хранится на системном диске, она, соответственно, занимает определенное пространство. При современных винчестерах с терабайтами памяти и наличием достаточно большого свободного места буфер особого влияния на работоспособность системы не оказывает. Но если жесткий диск меньшего объема, над очисткой стоит задуматься всерьез.

Особенно это касается ситуаций, когда на системном диске остается менее 10% свободного места. Это заложено в самой «операционке». Считается, что для ее нормального функционирования системный раздел и должен содержать не менее 10% свободного пространства от его объема (в данном случае имеется в виду только системный диск, а не весь винчестер с суммарным объемом логических разделов).

Заключение

Вот мы и разобрались, что к чему. Из всего вышесказанного любой пользователь может сделать вывод, что буфер - это часть пространства системного диска, на котором и хранится используемая фрагментарная информация.

Остается добавить, что в системах Vista и выше просматривать файл нельзя. И это правильно. Даже в XP не стоит пытаться при просмотре редактировать его содержимое, поскольку такие действия могут привести к непредсказуемым последствиям и, как следствие, к полной неработоспособности всей системы в целом.

fb.ru

Понятие буфера кадров

Все, кто мало-мальски занимается фотографией знают, что в фотоаппаратах есть буфер памяти. Для чего он нужен, как используется камерой и на что влияет. Обо всём по порядку.

Современная цифровая камера может беспрерывно делать множество кадров, но всегда есть пауза между снимками. Что же такое буфер памяти в фотоаппарате? Это особый вид памяти. В нём хранится снимок до того момента пока происходит запись на карту памяти. Как известно, существуют карты памяти различного класса скорости записи. Самые скоростные карточки позволят быстро освобождать внутреннюю память фотоаппарата. Из-за медленных карт буфер будет оставаться заполненным дольше. Если он полностью заполнится, камера просто не сделает следующий кадр, пока не освободится свободное место.

Буфер работает сродни оперативной памяти компьютера. Он хранит информацию до момента её записи на носитель данных. В данном случае карта памяти. Буфер приходится использовать из-за различия скорости работы АЦП и скорости записи на карту.

Буфер у различных фотоаппаратов имеет различный объём. Чаще всего он измеряется в количестве кадров, но иногда можно встретить и обозначение в мегабайтах. К примеру, фотоаппарат Nikon D700 во время съёмки в формате RAW способен вместить 18 кадров. Это означает, что сделав серию снимков и заполнив буфер камера прекратит съёмку до того момента, пока не освободится место хотя бы для одного снимка. Снимки записываются на карту по очереди. Какой был первым сделан, от и будет записан первым на карту памяти.

Некоторые камеры показывают количество снимков, которые умещаются в буфер при нажатии кнопки спуска затвора.

Объём кадров буфера зависит от настроек камеры. Формат RAW занимает больше места, чем JPEG, а значит RAW-снимков в буфер поместится меньше. Сжатие и разрешение JPEG-файлов также влияет на объём вмещаемых в буфер кадров.

Также вместимость буфера зависит от дополнительных настроек. К ним относятся:

- Шумоподавление при съёмке на высоком значении ISO.

- Шумоподавление при съёмке на длительной выдержке.

- Автокоррекция аберраций.

- Автокоррекция дисторсии.

- Автокоррекция виньетирования.

- Расширение динамического диапазона.

- Расширение диапазона ISO.

Всё, что реализуется программно увеличивает потребление памяти.

Производители часто вместо объёма буфера указывают сколько кадров можно сделать в серии снимков. Это значение говорит о том, сколько фотографий способны заполнить буфер. Объём буфера очень важнее, чем скорость создания кадров. При заполнении буфера скорость работы камеры уменьшается до скорости записи снимков на карту памяти.

На основе материалов с сайта: radojuva.com.ua

www.takefoto.ru

размер буфера - Русский-Испанский Словарь

ru Здесь вы можете настроить размер буфера журнала, & ie; количество хранимых строк журнала. Если поступило больше строк от движка & gnupg;, после последней очистки журнала, наиболее старые из них будут удалены, освободив место для новых

KDE40.1es Aquí puede configurar el tamaño del buffer del historial, & ie;, el número de líneas de registro que se mantendrán. Si la dorsal de & gnupg; ha emitido más líneas desde la última limpieza del historial, se descartarán las líneas más antiguas hasta que haya suficiente espacio para las nuevas

KDE40.1es Aquí puede configurar el tamaño del buffer del historial, & ie;, el número de líneas de registro que se mantendrán. Si la dorsal de & gnupg; ha emitido más líneas desde la última limpieza del historial, se descartarán las líneas más antiguas hasta que haya suficiente espacio para las nuevasru Размер буфера прокрутки

KDE40.1es Tamaño fijo del historial

KDE40.1es Tamaño fijo del historialru Максимальные размеры буферов сокета ограничены глобальными sysctl-значениями net.core.rmem_max и net.core.wmem_max. Более подробную информацию смотри в socket (7).

Common crawles Se pueden configurar globalmente con las variables sysctls net.ipv4.tcp_wmem y net.ipv4.tcp_rmem, o para cada conector individual mediante las opciones de conector SO_SNDBUF y SO_RCVBUF con la llamada setsockopt (2).

Common crawles Se pueden configurar globalmente con las variables sysctls net.ipv4.tcp_wmem y net.ipv4.tcp_rmem, o para cada conector individual mediante las opciones de conector SO_SNDBUF y SO_RCVBUF con la llamada setsockopt (2).ru Возможно, вы выбрали слишком большой размер буфера

KDE40.1es Probablemente eligió un tamaño del búfer demasiado grande

KDE40.1es Probablemente eligió un tamaño del búfer demasiado granderu Если пакет меньше, чем размер буфера приема, то он возвращается целиком; если пакет больше, то он обрезается и устанавливается флаг MSG_TRUNC.

Common crawles Cuando el paquete es más pequeño que el buffer pasado, sólo se devuelven los datos del paquete y, cuando es mayor, el paquete se trunca y la bandera MSG_TRUNC se activa.

Common crawles Cuando el paquete es más pequeño que el buffer pasado, sólo se devuelven los datos del paquete y, cuando es mayor, el paquete se trunca y la bandera MSG_TRUNC se activa.ru Чтобы воспользоваться этим, надо увеличить размеры буферов приема и передачи.

Common crawles La ampliación de ventana permite el uso de grandes ventanas TCP (> 64K) para dar soporte a enlaces con una alta latencia o un gran ancho de banda.

Common crawles La ampliación de ventana permite el uso de grandes ventanas TCP (> 64K) para dar soporte a enlaces con una alta latencia o un gran ancho de banda.ru & Размер истории буфера обмена

KDE40.1es Tamaño del historial del & portapapeles

KDE40.1es Tamaño del historial del & portapapelesru Размер истории буфера обмена

KDE40.1es Tamaño del historial del portapapeles

KDE40.1es Tamaño del historial del portapapelesru Размер сообщения превосходит размер внутреннего буфера

KDE40.1es El tamaño del mensaje sobrepasa el tamaño del búfer interno

KDE40.1es El tamaño del mensaje sobrepasa el tamaño del búfer internoru Не важно, какого размера у тебя буфера, парни не станут с тобой спать.

OpenSubtitles2018es Da igual lo grandes que sean tus nuevas tetas, los chicos no van a liarse contigo.

OpenSubtitles2018es Da igual lo grandes que sean tus nuevas tetas, los chicos no van a liarse contigo.ru Функция pcd_open xpcd-svga, компонента xpcd, использующего svgalib для вывода графики на консоль, может попытаться скопировать предоставленные пользователем данные произвольной длины в буфер фиксированного размера.

Common crawles xpcd-svga, la parte de xpcd que usa svgalib para mostrar gráficos en la consola, podría copiar los datos suministrados por el usuario, de longitud arbitraria, en un buffer de tamaño fijo en la función pcd_open.

Common crawles xpcd-svga, la parte de xpcd que usa svgalib para mostrar gráficos en la consola, podría copiar los datos suministrados por el usuario, de longitud arbitraria, en un buffer de tamaño fijo en la función pcd_open.ru Программа CGI mail, которая не устанавливается пакетом Debian, производит обратный поиск по IP пользователя и копирует полученное имя хоста в буфер фиксированного размера.

Common crawles El programa de correo CGI, que no se instala desde el paquete de Debian, hacía una búsqueda inversa de la dirección IP del usuario y copiaba el nombre de la máquina resultante en un búfer de tamaño fijo.

Common crawles El programa de correo CGI, que no se instala desde el paquete de Debian, hacía una búsqueda inversa de la dirección IP del usuario y copiaba el nombre de la máquina resultante en un búfer de tamaño fijo.ru Вставить Вставляет содержимое буфера обмена в текущую пиктограмму. Если содержимое буфера больше размера пиктограммы, вы можете вставить содержимое в новом окне (Совет: выберите " Вставить прозрачные точки " в диалоге настроек, если вы хотите вставить с сохранением прозрачности

KDE40.1es Pegar Pegar el contenido del portapapeles en el icono actual. Si el contenido es mayor que el icono actual, puede pegarlos en una nueva ventana. (Consejo: Seleccionar " Pegar pixels transparentes " en el diálogo de configuración si también quiere pegar las transparencias

KDE40.1es Pegar Pegar el contenido del portapapeles en el icono actual. Si el contenido es mayor que el icono actual, puede pegarlos en una nueva ventana. (Consejo: Seleccionar " Pegar pixels transparentes " en el diálogo de configuración si también quiere pegar las transparenciasru При внутренней обработке данные копируются между двумя лексемами через буфер стека фиксированного размера без проверки размера данных.

Common crawles Internamente, se copiaban los datos entre dos tokens en un buffer de pila de longitud fija sin comprobar el tamaño.

Common crawles Internamente, se copiaban los datos entre dos tokens en un buffer de pila de longitud fija sin comprobar el tamaño.ru В Соединенном Королевстве Независимая комиссия по банковской деятельности ("Комиссия Викерса") рекомендовала банкам не ограничиваться требованиями механизма "Базель III" и создавать буфер капитала в размере по крайней мере 10% от внутренних розничных активов, а более крупным банкам − иметь "подушку безопасности" в размере 17−20% первоклассных активов.

UN-2es En el Reino Unido, la Comisión Bancaria Independiente ("Comisión Vickers") recomendó que, más allá de lo establecido en Basilea III, los bancos tengan una reserva de capital de al menos el 10% de activos minoristas nacionales, y que los bancos más grandes dispongan de reservas de seguridad de entre el 17% y el 20% de activos de máxima calidad.

UN-2es En el Reino Unido, la Comisión Bancaria Independiente ("Comisión Vickers") recomendó que, más allá de lo establecido en Basilea III, los bancos tengan una reserva de capital de al menos el 10% de activos minoristas nacionales, y que los bancos más grandes dispongan de reservas de seguridad de entre el 17% y el 20% de activos de máxima calidad.ru Банки обязаны хранить гарантийный буфер капитала в размере 2,5% в виде базового собственного капитала для противостояния будущим стрессам.

UN-2es Se exige a los bancos una reserva de estabilización del 2,5%, en forma de capital básico, para hacer frente a futuras presiones.

UN-2es Se exige a los bancos una reserva de estabilización del 2,5%, en forma de capital básico, para hacer frente a futuras presiones.ru Недостаточно свободной памяти. Часто это означает, что распределение памяти ограничивается не размером системной памяти, а границами буфера сокета, но это не всегда так.

Common crawles No hay suficiente memoria libre. Esto a menudo significa que la reserva de memoria está limitada por los límites del búfer de conectores, no por la memoria del sistema, aunque esto no es coherente al 100%.

Common crawles No hay suficiente memoria libre. Esto a menudo significa que la reserva de memoria está limitada por los límites del búfer de conectores, no por la memoria del sistema, aunque esto no es coherente al 100%.ru.glosbe.com