LJ Magazine. Журнал учета электронных носителей скзи

Информационная безопасность

Каждая кредитная организация (банк), отправляет отчетность в центральный банк. Так же отправляются различные данные по счетам клиентов, подозрительным платежам и прочей информацией. Так данные передаются в федеральные службы, например Федеральную налоговою службу, службу валютного контроля. Данный обмен часто происходит по каналам центрального банке.Что бы защитить передаваемые данные от перехвата и искажения между кредитной организацией и центральным банком, используются средства криптографической защиты информации. В данной статье я опишу как происходит генерация ключей шифрования и взаимодействие с центром управления ключевыми системами Центрального банка Российской Федерации. Данная статья будет полезна всем кто работает и занимается криптографией в коммерческих банках.

Сразу хочу заметить, что обмен данными кредитной организации и центрального банка в разных городах нашей страны, может отличаться, так как в каждом регионе есть свой территориальный орган центрального банка, порой даже использующий отличающееся программное обеспечение. Данная статья описывает процесс получения и генерации ключей, только в Москве и работе с ЦУКС МГТУ БР.

Данная статья НЕ содержит какой либо секретной информации, так как вся информация по сути весит на сайте центрального банка и FTP сервере центрального банка. Так же много всего есть на форумах. Вся информация в данной статье носит только публичный характер.

Что бы защитить обмен данными между кредитной организацией и ЦБ используется средства криптографической защиты информации Верба-OW. При обмене данными используют код аутентификации (КА) (это аналог электронной подписи) и ключ шифрования (КШ) (приватный ключ). У обеих сторон имеются справочники с кодами аутентификации и открытыми ключами, и стороны используют эти справочники что бы зашифровать друг на друга сообщения.

Ниже я опишу алгоритм взаимодействия с ЦУКС ЦБ:

При получении и оформлении ключей взаимодействуют два подразделения — от кредитной организации это информационная безопасность - администратор СКЗИ, а от Банка России это Центр управления ключевыми системами Центрального банка Российской Федерации.Ежегодно происходит плановая смена ключей два раза. Каждый раз Банк России присылает в кредитную организацию письмо уведомление.

Первый раз смена происходит весной, меняются КШ и КА, для обмена с федеральными службами (ФС), при этом кредитная организация ничего не генерирует, а только получает дискеты с ключами в Банке России. Как правило это дискеты с ключами шифрования в двух экземплярах, а так же дискета со справочником открытых ключей — КА.Ответственный администратор средств криптографической защиты информации кредитной организации, получив дискеты вырабатывает иммитовставки на справочниках КА, устанавливает все это хозяйство пользователям, согласно инструкции полученной в ЦУКС ЦБ и ведет учет СКЗИ в журналах СКЗИ.

Второй раз смена ключей происходит осенью для обмена с Банком России, при которой каждая кредитная организация генерирует свой собственный КА и КШ. Так же осенью кредитная организация генерирует КА для федеральных служб. Всего по сути осенью генерируются ключи на двух носителях, один для федеральных служб -КА, другой для Банка России — КШ и КА. При генерации обязательно делаются копии ключевых носителей, на всякий случай.

Генерация ключей происходит с использованием СКЗИ Верба-OW и с использованием лицензионной дискеты и номером и серией ключа, о которых сообщает ЦУКС ЦБ. Ежегодно данная серия меняется.Как правило номера имеют примерно такое значение:2025-941044 — открытый КШ для Банка России(на первом носителе)2025-941044-01 — КА для Банка России (на первом носителе)2025-941044-02 — КА для федеральных служб (на втором носителе)

Ниже снимки экрана при генерации ключей в Вербе:

Генерация КШ и КА для ЦБ

Генерация КА для ФС

Затем делается транспортная дискета в двух экземплярах, на которую помещаются открытый КШ, и два КА для ЦБ и ФС. Как правило это файлы с расширениями .lfx и .pub и названия у них соответствует номеру ключа. Данные файлы лежат в директории HD1, дискеты на которую СКЗИ Верба записывала ключ. Так же печатаются карточки КШ и КА, это такие одно страничные листки с байтами ключа и полями для подписи и печати.На данной карточке проставляют свои подписи руководители кредитной организации, а так же проставляется печать кредитной организации. Руководители кредитной организации которые проставляют свою подпись, а также сама печать, должны обязательно присутствовать в списке первых и вторых лиц кредитной организации, которые указаны на карте подписей и оттиска печати этой кредитной организации. Данную карточку можно запросить обычно в бухгалтерии, так же копия этой карты хранится в ЦУКС ЦБ, и её при смене руководителей следует актуализировать и направлять в ЦУКС ЦБ.

После этого доверенное лицо приходит в ЦУКС ЦБ, передает туда транспортную дискету с открытыми ключами, карточки регистрации ключей и получает от ЦУКС ЦБ, их справочники открытых ключей и один экземпляр карточки регистрации ключей с их печатью и подписью. Затем Администратор СКЗИ кредитной организации выдает ключи пользователям и ведет учет.

Карта регистрации ключей

Дельные советы для администраторов СКЗИ кредитных организаций:Что бы соблюсти все законы и требования по средствам криптографической защиты информации необходимо все ключевые носители ставить на поэкземплярный учет в том числе и дискеты. Открытые ключи следует хранить не менее пяти лет.

Все журналы выдачи, ключи и пароли следует хранить в сейфе.Так же сейф нужен тем сотрудникам которые используют СКЗИ, для хранения своих ключевых носителей.

Если у вас выдается ключ каждому сотруднику, который шлет информацию, а так и должно по идее быть, то рекомендую использовать не дискеты в качестве ключевых носителей, а токены, они безопаснее и долговечнее, а так же их легче учитывать, единственное нужно будет копировать ключи с дискеты на токены, но это сделать можно с помощью Вербы-OW.

Генерацию и работу с ключами следует делать на отдельной автономной станции, не подключенной к сети. Данная станция должна находится в защищенном помещении, иметь систему аппаратной защиты от несанкционированного доступа (НСД). В качестве защиты от НСД, могу порекомендовать СЗИ НСД Аккорд-АМДЗ – это аппаратный модуль доверенной загрузки (АМДЗ) для IBM-совместимых ПК – серверов и рабочих станций локальной сети, обеспечивающий защиту устройств и информационных ресурсов от несанкционированного доступа - http://www.accord.ru/amdz.html.

Советую создать регламент и инструкцию, с пошаговыми действиями и снимками экрана, так как ключи меняются редко, через год процедуру забываешь, а потом можно накосячить, а косячить тут нельзя, так как Банк России в случае нарушений, может оштрафовать кредитную организацию, причем на кругленькую сумму, плюс к тому инициировать проверку.

tsnm.livejournal.com

Информационная безопасность

Средства криптографической защиты информации (СКЗИ) на сегодняшний день применяются практически во всех компаниях, будь то при обмене данными с контрагентами, или при связи и отправке платежных поручений в банк, программой банк клиент.

Средства криптографической защиты информации (СКЗИ) на сегодняшний день применяются практически во всех компаниях, будь то при обмене данными с контрагентами, или при связи и отправке платежных поручений в банк, программой банк клиент.Но не все знают, что согласно закону ключи шифрования должны учитываться.В данной статье я расскажу об учете средств криптографической защиты информации и приведу ссылки на законные акты Российской Федерации.

Основными законами которые регулирует СКЗИ являются:Приказ ФСБ РФ от 9 февраля 2005 г. N 66 "Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)"Приказ ФАПСИ от 13 июня 2001 г. N 152 "Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну" и Приложение к приказу ФАПСИ РФ от 13 июня 2001 г. N 152

Если посмотреть приказ ФСБ №66 в приложении в пункте 48, можно увидеть следующее содержание:48. СКЗИ и их опытные образцы подлежат поэкземплярному учету с использованием индексов или условных наименований и регистрационных номеров. Перечень индексов (условных наименований) и регистрационных номеров поэкземплярного учета СКЗИ и их опытных образцов определяет ФСБ России. Организация поэкземплярного учета опытных образцов СКЗИ возлагается на разработчика СКЗИ. Организация поэкземплярного учета изготовленных СКЗИ возлагается на изготовителя СКЗИ. Организация поэкземплярного учета используемых СКЗИ возлагается на заказчика СКЗИ.

Это означает, что даже если простая компания, не занимающаяся созданием и продажей средств криптографической защиты информации решила приобрести несколько USB-ключей eToken, то они все равно должны быть учтены и закреплены за конечным пользователем, то есть сотрудником. Причем на вполне законных основаниях проверить учет может ФСБ, приехав в офис любой компании.

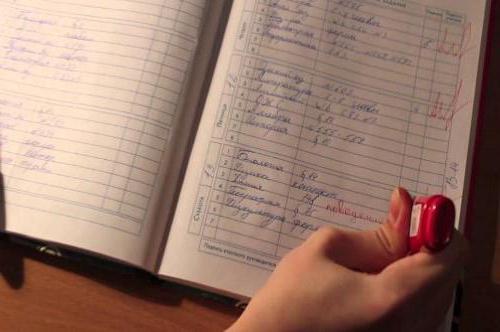

Данный учет средств криптографической защиты информации должен вестись в специальном журнале, а еще лучше в добавок и в электронном виде, где должны быть учтена следующая информация:1. что выдали2. на чем выдали3. кто получил4. кто сдал5. отметка о уничтожении

Учитывать следует сами электронные ключи, ключевые носители, программное обеспечение которое делает криптографические преобразования информации, лицензии на право использования СКЗИ.

Таким образом СКЗИ для учета следует разделить на:Ключевой носитель - физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации (исходной ключевой информации). Различают разовый ключевой носитель (таблица, перфолента, перфокарта и т.п.) и ключевой носитель многократного использования (магнитная лента, дискета, компакт-диск, Data Key, Smart Card, Touch Memory и т. п.).Ключевой документ - физический носитель определенной структуры, содержащий ключевую информацию (исходную ключевую информацию), а при необходимости - контрольную, служебную и технологическую информацию; (по сути это носитель с записанным секретным ключом)Дистрибутив СКЗИ — само программное обеспечение(например КриптоПро CSP, тут следует учесть номер дистрибутива, который можно найти в формуляре на СКЗИ)Лицензия СКЗИ — сама по себе не является средством шифрования, но ее тоже следует учесть в журнале, так как были инциденты, когда компании из за этого штрафовали, а еще я слышал случаи о возбуждении уголовных дел.

Кстати говоря у многих возникает спор, в чем же разница между ключевым документом и ключевым носителем. Кто-то придерживается мнения, что ключевой документ это сам по себе ключевой контейнер или ключевая информация, и в принципе это логично, но то описание которое я привел выше, было взять из приложения к Приказу ФАПСИ от 13 июня 2001 г. N 152, где четко прописано, что это физический носитель.Поэтому лично с моей точки зрения это следует подразумевать, как не просто ключевая информация в электронном виде, а физический носитель с записанной на него ключевой информацией. В принципе это не составляет труда учесть, так как можно в журнале указать номер носителя и идентификатор секретного ключа в одном пункте.

В приложении к приказу ФАПСИ РФ от 13 июня 2001 г. N 152, можно найти примеры типовых журналов по учету средств криптографической защиты информации. http://base.garant.ru/183628/#block_1000

Мое и не только мое мнение для учета лучше всего вести несколько журналов:Журнал поэкземплярного учёта дистрибутивов СКЗИ.Журнал поэкземплярного учёта лицензий на право использования СКЗИ.Журнал поэкземплярного учёта ключевых документов СКЗИ.Журнал поэкземплярного учёта аппаратных ключевых носителей СКЗИ.

В журнале поэкземплярного учёта дистрибутивов средств криптографической защиты информации, СКЗИ учитываются по номерам дистрибутивов, записанных в формуляре на изделие.В журнале поэкземплярного учёта лицензий на право использования средств криптографической защиты информации, СКЗИ учитываются по серийным номерам лицензий.В журнале поэкземплярного учёта ключевых документов средств криптографической защиты информации, СКЗИ учитываются по номерам токенов (а они напечатаны на каждом токене) или по номерам дискет/флешек (серийным номерам томов, которые можно увидеть по команде DIR), так же в этом журнале прописывается имя крипто-контейнера или серийный номер ключа.В журнале поэкземплярного учета аппаратных ключевых носителей средств криптографической защиты информации, СКЗИ учитываются по номерам токенов (а они напечатаны на каждом токене). Данный журнал целесообразно использовать, чисто по хранящимся токенам, которые поступили на склад, но никому не выдаются и не содержат ключевой информации, либо были переданы, но без ключевой информации.

В целях упрощения учета, при получении большого количества СКЗИ, следует запросить учетную информацию в электронном виде, у поставщика или криптографического органа, что бы не перепечатывать эти серийные номера вручную.

Примеры журналов учета СКЗИ, можно найти в конце приложения к приказу ФАПСИ РФ от 13 июня 2001 г. N 152.

tsnm.livejournal.com

Контроль за СКЗИ

КОНТРОЛЬ

ЗА ОРГАНИЗАЦИЕЙ И ОБЕСПЕЧЕНИЕМ БЕЗОПАСНОСТИ ХРАНЕНИЯ, ОБРАБОТКИ И ПЕРЕДАЧИ ПО КАНАЛАМ СВЯЗИ С ИСПОЛЬЗОВАНИЕМ СРЕДСТВ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ С ОГРАНИЧЕННЫМ ДОСТУПОМ, НЕ СОДЕРЖАЩЕЙ СВЕДЕНИЙ, СОСТАВЛЯЮЩИХ ГОСУДАРСТВЕННУЮ ТАЙНУ

Государственный контроль за организацией и обеспечением безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну на всей территории РФ осуществляет ФСБ России.

Орган криптографической защиты АО «Гринатом» (далее – ОКЗ) осуществляет контроль за организацией и обеспечением безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну в Госкорпорации «Росатом» и ее организациях, заключивших договор Присоединения от 06.07.2012 г. №22/2143-Д на оказание услуг, составляющих лицензируемую деятельность, в отношении шифровальных (криптографических) средств.

ФСБ России с ОКЗ могут планировать и проводить совместные проверки организации и обеспечения безопасности информации с использованием средств криптографической защиты информации (далее – СКЗИ, проверки).

ЦЕЛЬ РАБОТ

- контроль выполнения указаний ОКЗ по организации и обеспечению безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ конфиденциальной информации,

- контроль соблюдения условий использования СКЗИ, установленных эксплуатационной и технической документацией к СКЗИ,

- контроль соблюдения условий использования СКЗИ, установленных сертификатом ФСБ России;

- контроль соблюдения условий использования СКЗИ, установленных Инструкцией №152 .

ПОРЯДОК РАБОТ

В соответствии с утвержденными планами-графиками проведения проверок комиссия из числа работников ОКЗ проверяет следующие вопросы:

- Работники ОКЗ/администраторы безопасности

- Приказ о назначении администраторов безопасности и лиц, их замещающих (далее – Приказ):

- наличие Приказа,

- включение в Приказ всех работников, выполняющих обязанности администратора безопасности,

- включение администраторов безопасности в состав комиссии по составлению заключений на основании принятых от пользователей СКЗИ зачетов по программе обучения правилам работы с СКЗИ, а также по уничтожению СКЗИ и ключевых документов.

- Уровень квалификации администратора безопасности для обеспечения защиты конфиденциальной информации с использованием конкретного вида (типа) СКЗИ:

- наличие у администратора безопасности подтверждения об обучении и/или повышении квалификации в организации, имеющей лицензию на ведение образовательной деятельности по соответствующим программам.

- Наличие обязанностей администратора безопасности в должностных инструкциях работников, выполняющих эти обязанности.

- Ознакомление под расписку с Инструкцией №152.

- Наличие у администраторов безопасности личных металлических печатей.

- Помещение ОКЗ/помещение администраторов безопасности

- Утвержденные правила допуска работников и посетителей в рабочее и нерабочее время в помещения, где хранятся СКЗИ, эксплуатационная и техническая документация к ним (далее – спецпомещения ОКЗ), исключающие возможность неконтролируемого проникновения или пребывания посторонних лиц, а также просмотр посторонними лицами ведущихся там работ:

- наличие утвержденных перечней лиц, допускаемых в спецпомещения ОКЗ,

- наличие опечатывающих устройств на дверях спецпомещений ОКЗ,

- наличие замков на дверях спецпомещений ОКЗ, гарантирующих надежное закрытие в нерабочее время,

- наличие ключей и их дубликатов от дверей спецпомещений ОКЗ,

- учет ключей и их дубликатов от дверей спецпомещений ОКЗ в журнале учета хранилищ и ключей,

- порядок сдачи ключей от дверей спецпомещений ОКЗ в службу охраны или дежурному по организации по окончании рабочего дня,

- отметки о выдаче ключей и дубликатов ключей от спецпомещений ОКЗ ответственным должностным лицам.

- Металлические хранилища для хранения ключевых документов, эксплуатационной и технической документации, инсталлирующих СКЗИ носителей:

- наличие металлических хранилищ,

- наличие внутренних замков и кодовых замков или приспособлений для опечатывания замочных скважин металлических хранилищ,

- наличие ключей и дубликатов ключей (как минимум двух экземпляров) от металлических хранилищ,

- учет металлических хранилищ в журнале учета хранилищ и ключей,

- учет ключей и дубликатов ключей от металлических хранилищ в журнале учета хранилищ и ключей,

- порядок сдачи ключей от металлических хранилищ ответственному должностному лицу по окончании рабочего дня,

- порядок сдачи ключей от металлического хранилища ответственного должностного лица, где хранятся ключи от всех остальных хранилищ, в службу охраны или дежурному по организации по окончании рабочего дня,

- отметки о выдаче ключей и дубликатов ключей от металлических хранилищ ответственным должностным лицам.

- Окна спецпомещений ОКЗ:

- наличие металлических решеток или ставней на окнах спецпомещений ОКЗ, или охранной сигнализации, или других средств, препятствующих неконтролируемому проникновению в спецпомещения ОКЗ, расположенных на первых или последних этажах зданий, около пожарных лестниц и других мест, откуда возможно проникновение в спецпомещения ОКЗ посторонних лиц,

- наличие на окнах спецпомещений ОКЗ приспособлений для предотвращения просмотра извне спецпомещений ОКЗ.

- Документация ОКЗ

- Наличие утвержденного перечня лиц, допускаемых к самостоятельной работе с СКЗИ и его актуальность;

- Наличие утвержденного Приказа о предоставлении прав подписей в системах (для банковских платежных систем) и его актуальность;

- Выписка из номенклатуры дел.

- Журнал учета хранилищ и ключей.

- Журнал учета приема (сдачи) под охрану специальных помещений и ключей от них,

- Журнал учета печатей и штампов.

- Журнал учета электронных носителей информации, содержащих конфиденциальную информацию.

- Журналы поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов (далее – журналы поэкземплярного учета):

- наличие журналов поэкземплярного учета,

- учет журналов поэкземплярного учета в номенклатуре дел,

- правильность ведения журналов поэкземплярного учета (прошит/не прошит, наличие нумерации, правильность заполнения граф и пр.),

- актуальность информации в журналах поэкземплярного учета.

- Акты готовности СКЗИ к эксплуатации (далее – Акты):

- наличие Актов,

- правильность составления Актов,

- актуальность информации в Актах.

- Заключения о сдаче зачетов, составленные на основании принятых от пользователей СКЗИ зачетов по программе обучения:

- наличие заключений о сдаче зачетов,

- правильность составления заключений,

- актуальность информации в заключениях о сдаче зачетов.

- Наличие Заключений о возможности эксплуатации СКЗИ и их актуальность.

- Заключения ПДТК на объекты информатизации, где установлены СКЗИ, но не обрабатывается конфиденциальная информация.

- Аттестаты соответствия ФСТЭК на объекты информатизации с установленными СКЗИ.

- Помещения с установленными СКЗИ

- Утвержденные правила допуска работников и посетителей в рабочее и нерабочее время в помещения с установленными СКЗИ (далее – спецпомещения пользователей СКЗИ), исключающие исключающие возможность неконтролируемого проникновения или пребывания посторонних лиц, а также просмотр посторонними лицами ведущихся там работ:

- наличие утвержденных перечней лиц, допускаемых в спецпомещения пользователей СКЗИ,

- наличие опечатывающих устройств на дверях спецпомещений пользователей СКЗИ,

- наличие замков на дверях спецпомещений пользователей СКЗИ, гарантирующих надежное закрытие в нерабочее время,

- наличие ключей и их дубликатов от дверей спецпомещений пользователей СКЗИ,

- учет ключей и их дубликатов от дверей спецпомещений пользователей СКЗИ в журнале учета хранилищ и ключей,

- порядок сдачи ключей от дверей спецпомещений пользователей СКЗИ в службу охраны или дежурному по организации по окончании рабочего дня,

- отметки о выдаче ключей и дубликатов ключей от спецпомещений пользователей СКЗИ ответственным должностным лицам.

- Шкафы (ящики, хранилища) индивидуального пользования:

- наличие надежно запираемых шкафов (ящиков, хранилищ) индивидуального пользования,

- наличие приспособлений для опечатывания замочных скважин на шкафах (ящиках, хранилищах) индивидуального пользования,

- учет шкафов (ящиков, хранилищ) в журнале учета хранилищ и ключей,

- учет ключей и дубликатов ключей от шкафов (ящиков, хранилищ) в журнале учета хранилищ,

- отметки о выдаче ключей и дубликатов ключей от шкафов (ящиков, хранилищ) ответственным должностным лицам.

- Окна спецпомещений пользователей СКЗИ:

- наличие металлических решеток или ставней на окнах спецпомещений пользователей СКЗИ, или охранной сигнализации, или других средств, препятствующих неконтролируемому проникновению в спецпомещения пользователей СКЗИ, расположенных на первых или последних этажах зданий, около пожарных лестниц и других мест, откуда возможно проникновение в спецпомещения пользователей СКЗИ посторонних лиц,

- наличие на окнах спецпомещений пользователей СКЗИ приспособлений для предотвращения просмотра извне спецпомещений пользователей СКЗИ.

- Пользователи СКЗИ

- Наличие у пользователей СКЗИ ключевых документов.

- Наличие печатей у пользователей СКЗИ для опечатывания шкафов (ящиков, хранилищ).

- Знания пользователями требований при работе с СКЗИ.

- Выполнение пользователями требований при работе с СКЗИ.

- АРМ пользователей СКЗИ

- Наличие и соответствие учетных (серийных) номеров АРМ пользователей СКЗИ с номерами, указанными в ЖПУ и Актах.

- Наличие и соответствие номеров средств контроля за вскрытием АРМ (печатей, пломб) с установленными СКЗИ с номерами, указанными в Актах.

- Наличие СКЗИ на АРМ пользователей,

- Актуальность сертификатов соответствия ФСБ на СКЗИ, установленные на АРМ пользователей СКЗИ.

- Наличие на АРМ с СКЗИ сертифицированных антивирусных средств.

- Наличие на АРМ с СКЗИ сертифицированных средств защиты информации от несанкционированного доступа (далее – СЗИ от НСД).

- Права пользователей СКЗИ на АРМ с СКЗИ (на учетные записи, на антивирусы, на СЗИ от НСД), права на удаленное администрирование и модификацию ОС и ее настроек на АРМ с СКЗИ.

- Максимальные сроки действия паролей к учетным записям на АРМ с СКЗИ, параметры автоматической блокировки учетных записей.

ЦЕЛЬ РАБОТ

По результатам проверок составляются акты проверок. С актами проверок под расписку знакомятся руководители проверяемых организаций. Если в использовании СКЗИ обнаружены недостатки, то ОКЗ, обладатели конфиденциальной информации принимают безотлагательные меры к устранению вскрытых проверкой недостатков и выполнению рекомендаций, изложенных в акте проверки. Для устранения вскрытых проверкой недостатков составляются планы реализации рекомендаций, где предусматриваются решения соответствующих вопросов.

ОКЗ обобщает результаты всех видов контроля, анализирует причины выявленных недостатков, разрабатывает меры по их профилактике, контролирует выполнение рекомендаций, содержащихся в актах проверок.

Если в использовании СКЗИ выявлены серьезные нарушения, из-за чего становится реальной утечка конфиденциальной информации, безопасность которой обеспечивается с использованием СКЗИ, то ФСБ России и ОКЗ вправе дать указание о немедленном прекращении использования СКЗИ до устранения причин выявленных нарушений.

Обладатель конфиденциальной информации вправе обратиться в ФСБ России с просьбой о проведении на договорной основе государственного контроля с целью оценки достаточности и обоснованности принимаемых ОКЗ мер защиты его конфиденциальной информации.

kuc.rosatom.ru

.jpg)