Запись событий подсистемы аудита SQL Server в журнал безопасности. Событие 4797 журнал безопасности

10 критически важных event ID для мониторинга / Блог компании Netwrix / Хабр

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат. О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат. О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.Контроллеры доменов

Event ID — (Категория) — Описание1) 675 или 4771 (Аудит событий входа в систему) Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768 (Аудит событий входа в систему) Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже. ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776 (Аудит событий входа в систему) Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной. Коды ошибок NTLM приведены ниже. ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738 (Аудит управления учетными записями) Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756 (Аудит управления учетными записями) Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720 (Аудит управления учетными записями) Была создана новая учетная запись пользователя

7) 644 или 4740 (Аудит управления учетными записями) Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

8) 517 или 1102 (Аудит системных событий) Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание528 или 4624 — Успешный вход в систему529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль 530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована 532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере 534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек539 или 4625 — Отказ входа в систему – Учетная запись заблокирована540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание2 — Интерактивный (вход с клавиатуры или экрана системы)3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)4 — Пакет (batch) (например, запланированная задача)5 — Служба (Запуск службы)7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером) 8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”) 9 — NewCredentials10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник) 11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина6 — Имя пользователя не существует12 — Ограничение рабочей машины; ограничение времени входа в систему18 — Учетная запись деактивирована, заблокирована или истек срок ее действия23 — Истек срок действия пароля пользователя24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание3221225572 — C0000064 — Такого имени пользователя не существует 3221225578 — C000006A — Верное имя пользователя, но неверный пароль 3221226036 — C0000234 — Учетная запись пользователя заблокирована 3221225586 — C0000072 — Учетная запись деактивирована 3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени) 3221225584 — C0000070 — Ограничение рабочей станции 3221225875 — C0000193 — Истек срок действия учетной записи 3221225585 — C0000071 — Истек срок действия пароля 3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

Еще раз продублируем ссылку на скачивание документа на сайте Рэнди Франклина Смита www.ultimatewindowssecurity.com/securitylog/quickref/Default.aspx. Нужно будет заполнить небольшую форму, чтобы получить к нему доступ.

P.S. Хотите полностью автоматизировать работу с журналами событий? Попробуйте новую версию NetWrix Event Log Manager 4.0, которая осуществляет сбор и архивирование журналов событий, строит отчеты и генерирует оповещения в режиме реального времени. Программа собирает данные с многочисленных компьютеров сети, предупреждает Вас о критических событиях и централизованно хранит данные обо всех событиях в сжатом формате для удобства анализа архивных данных журналов. Доступна бесплатная версия программы для 10 контроллеров доменов и 100 компьютеров.

habr.com

отправка на E-mail в Windows Server 2012 R2 / Хабр

Не так давно, для успешного прохождения аудита на соответствие стандартам PCI DSS, потребовалось включить аудит событий Windows серверов и что самое главное — настроить отправку уведомлений о критичных событиях на E-mail. Для Linux серверов вопрос решается установкой и настройкой OSSEC (ну еще могут понадобиться syslog ws loganalyzer и auditd), для Windows Server 2012 R2 да еще и русской версии он не подошел (в последствии нам таки удалось его адекватно настроить, если будет интересно — смогу описать как). Так что решили искать другие способы…Первым дело следует включить аудит всех необходимых операций (управление учетными записями и контроль целостности файлов) в доменной политике. И если с аудитом операций над объектами Active Directory все просто, то вот с аудитом файловых операций придется повозиться. Тут, как нельзя кстати, компания Netwrix (не сочтите за рекламу, — компания автор коммерческого софта для аудита) подготовила замечательную статью: «Настройка аудита файловых серверов: подробная инструкция и шпаргалка» (.pdf).

Но вернемся к нашим «костылям». После успешной активации аудита всех необходимых операций и обнаружения в журналах Windows интересующих нас событий, встал вопрос об их отправке на сервер мониторинга… Логично было бы воспользоваться встроенными инструментами ("Attach Task To This Event" не самый информативный инструмент, зато «родной» для Windows), но тут всплывает первый любопытный и не приятный момент от Microsoft — «Send an email and Display a message are deprecated for from Windows Server 2012 and Windows 8».

Send an e-mail (deprecated) … Согласно рекомендациям от Microsoft, как замену встроенному «deprecated» функционалу решили использовать скрипты PowerShell для фильтрации журналов и отправки по E-mail, благо есть подробные инструкции:«Аудит Active Directory средствами Powershell с оповещением об изменениях».«Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell» Но тут возникла сложность другого характера: приведенные выше скрипты отсылали на E-mail только заголовки (темы) событий, тело письма было пустым :( При всем при этом — если скрипт PowerShell запустить в PowerShell ISE «as Administrator», то приходит полное сообщение, как и было задумано!пример скрипта отправки уведомления о событии 'Заблокирован аккаунт' - Event ID 4725:$time = (get-date) - (new-timespan -min 60) $Subject = “Заблокирован аккаунт" $Theme = “Только что был заблокирован аккаунт” $Server = “smtp.server.local” $From = “[email protected]” $To = “[email protected]” $encoding = [System.Text.Encoding]::UTF8 #Выбирается последнее произошедшее событие с таким ID. $TimeSpan = new-TimeSpan -sec 1 foreach($event in $events) { $PrevEvent = $Event.Запись $PrevEvent = $PrevEvent - 1 $TimeEvent = $Event.TimeCreated $TimeEventEnd = $TimeEvent+$TimeSpan $TimeEventStart = $TimeEvent- (new-timespan -sec 1) $Body=Get-WinEvent -maxevents 1 -FilterHashtable @{LogName=”Security”;ID=4725;StartTime=$TimeEventStart;} | Select TimeCreated,@{n=”Account Name”;e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq “TargetUserName”} |%{$_.’#text’}}},@{n=”Computer”;e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq “TargetDomainName”}| %{$_.’#text’}}} $body = $body -replace "@{" -replace "}" -replace "=", ": " -replace ";","`n" -replace "TimeCreated","Время события" -replace "^","`n" $BodyM = $Body } Send-MailMessage -From $From -To $To -SmtpServer $server -Body “$BodyM `n$Theme” -Subject $Subject -Encoding $encoding В общем, если у вас есть реально рабочие скрипты для такого случая — милости прошу в комментарии.

… Согласно рекомендациям от Microsoft, как замену встроенному «deprecated» функционалу решили использовать скрипты PowerShell для фильтрации журналов и отправки по E-mail, благо есть подробные инструкции:«Аудит Active Directory средствами Powershell с оповещением об изменениях».«Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell» Но тут возникла сложность другого характера: приведенные выше скрипты отсылали на E-mail только заголовки (темы) событий, тело письма было пустым :( При всем при этом — если скрипт PowerShell запустить в PowerShell ISE «as Administrator», то приходит полное сообщение, как и было задумано!пример скрипта отправки уведомления о событии 'Заблокирован аккаунт' - Event ID 4725:$time = (get-date) - (new-timespan -min 60) $Subject = “Заблокирован аккаунт" $Theme = “Только что был заблокирован аккаунт” $Server = “smtp.server.local” $From = “[email protected]” $To = “[email protected]” $encoding = [System.Text.Encoding]::UTF8 #Выбирается последнее произошедшее событие с таким ID. $TimeSpan = new-TimeSpan -sec 1 foreach($event in $events) { $PrevEvent = $Event.Запись $PrevEvent = $PrevEvent - 1 $TimeEvent = $Event.TimeCreated $TimeEventEnd = $TimeEvent+$TimeSpan $TimeEventStart = $TimeEvent- (new-timespan -sec 1) $Body=Get-WinEvent -maxevents 1 -FilterHashtable @{LogName=”Security”;ID=4725;StartTime=$TimeEventStart;} | Select TimeCreated,@{n=”Account Name”;e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq “TargetUserName”} |%{$_.’#text’}}},@{n=”Computer”;e={([xml]$_.ToXml()).Event.EventData.Data | ? {$_.Name -eq “TargetDomainName”}| %{$_.’#text’}}} $body = $body -replace "@{" -replace "}" -replace "=", ": " -replace ";","`n" -replace "TimeCreated","Время события" -replace "^","`n" $BodyM = $Body } Send-MailMessage -From $From -To $To -SmtpServer $server -Body “$BodyM `n$Theme” -Subject $Subject -Encoding $encoding В общем, если у вас есть реально рабочие скрипты для такого случая — милости прошу в комментарии.Мы же перешли к другому способу (вдохновила вот эта статья: "Мониторинг и оповещение о событиях в журналах Windows: триггеры событий" и выручила эта утилита: sendEmail):

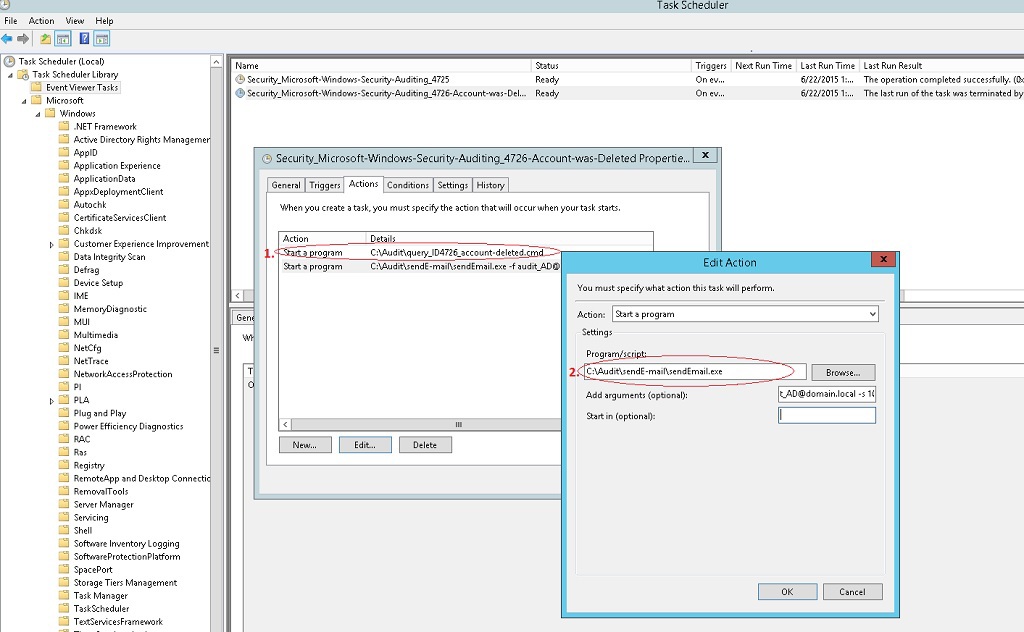

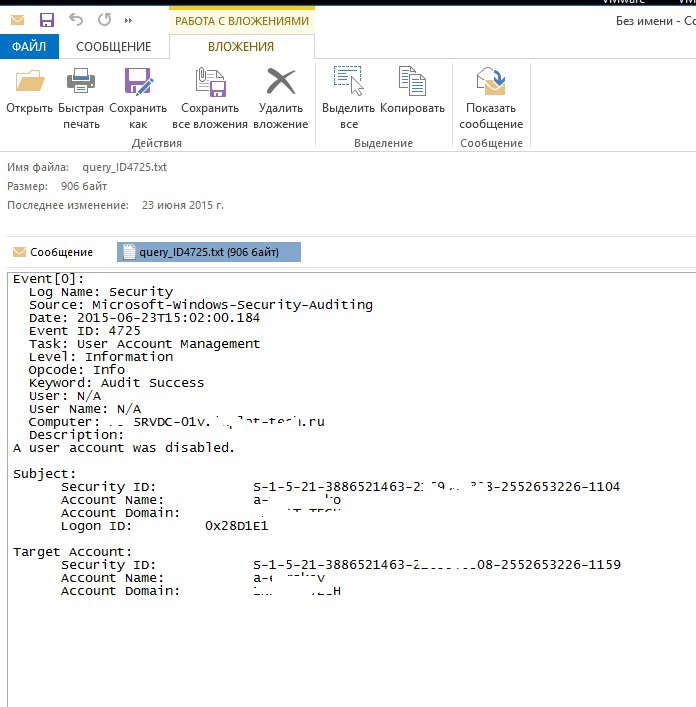

- Добавляем в Task Scheduler задание по интересующему нас событию (прямо из журнала "Security" -> "Attach Task To This Event..."

- В Actions указываем запуск скрипта, в котором с помощью утилиты wevtutil делаем выборку из журнала и сохраняем результат в файл.пример скрипта - выборка событий с Event ID 4726del c:\Audit\query_ID4726.txt wevtutil qe Security /q:"*[System[(EventID=4726)]]" /f:text /rd:true /c:1 > c:\Audit\query_ID4726.txt

- Вторым действием, с помощью утилиты sendEmail отправляем сохраненный файл по назначению:пример аргументов для команды запуска sendEmail:-f [email protected] -s smtp.domain.local:25 -t [email protected] -m "AD User Account Management - Event ID 426 - Account was Deleted" -a C:\Audit\query_ID4726.txt

P.S. Спасибо всем авторам источников, указанных ранее!

habr.com

Управление журналом безопасности

Просмотр журнала безопасности компьютера и отбора событий

1. Войдите в систему под любой учетной записью, входящей в группуАдминистраторы (Administrators). 2. Щелкните Пуск (Start), Панель управления (Control Panel), категориюПроизводительность и обслуживание (Performance And Maintenance) иАдминистрирование (Administrative Tools), затем дважды щелкните ярлыкПросмотр событий (Event Viewer). 3. В дереве консоли щелкните приложение (Application Log) и просмотрите его содержимое. Просмотрите описание нескольких событий, дважды щелкнув соответствующие записи. 4. В дереве консоли щелкните система (System Log) и просмотрите его содержимое. Просмотрите описание нескольких событий, дважды щелкнув каждую их соответствующих записей (рис. 4.6.).

Рис. 4.6. Отображение журнала безопасности в окне утилиты Просмотр событий (Event Viewer)

Успешные попытки условно обозначены значком ключа, а неудачные — значком замка. Кроме того, указаны дата и время события, категория события и пользователь, действие которого вызвало данное событие. В колонке Категория (Category) отображается тип события, например доступ к объекту, управление учетными записями, доступ к службе каталогов или попытки регистрации в системе. Типы регистрируемых событий представлены в таблице 4.8. Чтобы просмотреть дополнительную информацию о любом событии, щелкните название события и в меню Действие (Action) щелкните пункт Свойства(Properties). 5. В дереве консоли щелкните безопасность (Security Log) и просмотрите его содержимое. Просмотрите описания всех событий категории Отказ (Failure), дважды щелкая соответствующие записи, пока не найдете попытку доступа пользователя User2 к файлу C:\Audit\Audit. 6. В меню Вид (View) выберите пункт Фильтр (Filter).На рис. 4.7 показаны параметры вкладки Фильтр (Filter).

Рис. 4.7. Вкладка Фильтр (Filter) окна Свойства:Безопасность (System Properties) утилиты Просмотр событий (Event Viewer)

7. В диалоговом окне Свойства: Безопасность (Security Properties), в полеПользователь (User), введите User2и щелкните ОК. Применение фильтра уменьшит число событий, которые придется просмотреть, чтобы найти нужное. 8. Дважды щелкните каждое из событий. Обратите внимание, что все они относятся к пользователю User2.

Настройка размера и содержимого файла журнала

1. В дереве консоли выберите элемент Система (System). 2. В меню Действие (Action) щелкните пункт Свойства (Properties). 3. В диалоговом окне свойств журнала выберите Затирать старые события по необходимости (Overwrite Events As Needed). 4. В поле Максимальный размер журнала (Maximum Log Size) измените максимальный размер журнала на 2048 кбайт и щелкните ОК. Теперь Windows XP Professional будет заполнять журнал, пока его объем не достигнет 2048 кбайт, а затем начнет затирать старые события по мере необходимости. 5. Закройте окно Просмотр событий (Event Viewer) и окно Администрирование(Administrative Tools).

Типы регистрируемых событий Таблица 4.8

| Идентификатор | Категория | Описание |

| Системное событие | Перезагрузка операционной системы | |

| Системное событие | Завершение работы операционной системы (shutdown) | |

| Системное событие | Загрузка пакета аутентификации | |

| Системное событие | Запуск процесса аутентификации (в стандартной конфигурации WinLogon.exe) | |

| Системное событие | Сбой при ретистрации одного или нескольких событий аудита1 | |

| Системное событие | Очистка журнала аудита | |

| 518 528 | Системное событие Вход/выход пользователя \лз системы | Загрузка пакета оповещения об изменениях в списке пользователей Пользователь успешно вошел в систему |

| Вход/выход пользователя из системы | Вход пользователя в систему запрещен -имя или пароль, введенные при входе в систему, некорректны | |

| Вход/выход пользователя из системы | Вход пользователя в домен в данное время запрещен | |

| Вход/выход пользователя из системы | Вход пользователя в систему запрещен -учетная запись пользователя заблокирована администратором | |

| Вход/выход пользователя из системы | Вход пользователя в Домен запрещен -учетная запись пользователя автоматически заблокирована по достижении определенной даты | |

| Вход/выход пользователя из системы | Вход пользователя в домен с данной рабочей станции запрещен | |

| Вход/выход пользователя из системы | Данный тип (интерактивный, сетевой или сервисный) входа пользователя в систему запрещен | |

| Вход/выход пользователя из системы | Вход пользователя в систему запрещен -пароль пользователя устарел | |

| Вход/выход пользователя из системы | Пользователь не смог войти в домен из-за сбоев сетевых сервисов | |

| Вход/выход пользователя из системы | Пользователь не смог войти в систему по какой-то другой причине | |

| Вход/выход пользователя из системы | Пользователь успешно вышел из системы |

Продолжение табл. 4.8

| Идентификатор | Категория | Описание |

| Вход/выход пользователя из системы | Вход пользователя в систему запрещен -учетная запись пользователя автоматически заблокирована из-за превышения максимально допустимого количества попыток входа в систему с неверным паролем | |

| Доступ к объекту | Пользователь попытался открыть объект | |

| Доступ к объекту | Пользователь закрыл объект | |

| Использование опасных привилегий | В маркере доступа пользователя присутствует опасная привилегия | |

| Использование опасных привилегий | Предпринята попытка использования опасной привилегии при выполнении операции, не связанной с доступом к объектам3 | |

| Использование опасных привилегий | Предпринята попытка использования опасной привилегии для получения доступа к объекту | |

| Запуск/завершение процессов | Запуск нового процесса | |

| Запуск/завершение процессов | Завершение процесса | |

| Запуск/завершение процессов | Дублирование дескриптора (handle) объекта | |

| Запуск/завершение процессов | Непрямой доступ к объекту | |

| Изменения в политике безопасности | Субъекту предоставлена новая привилегия | |

| Изменения в политике безопасности | У субъекта отнята привилегия | |

| Изменения в политике безопасности | Установлены доверительные отношения с другим доменом | |

| Изменения в политике безопасности | Доверительные отношения с другим доменом прекращены | |

| Изменения в политике безопасности | Изменена политика аудита | |

| Изменения в списке пользователей2 | Создана учетная запись нового пользователя | |

| Изменения в списке пользователей | Изменен тип учетной записи | |

| Изменения в списке пользователей | С учетной записи пользователя снята блокировка | |

| Изменения в списке пользователей | Неудачная попытка изменить пароль пользователя | |

| Изменения в списке пользователей | Удачная попытка изменить пароль пользователя | |

| Изменения в списке пользователей | Учетная запись пользователя заблокирована |

Окончание табл. 4.8

| Идентификатор | Категория | Описание |

| Изменения в списке пользователей | Учетная запись пользователя удалена | |

| Изменения в списке пользователей | Создана новая глобальная группа | |

| Изменения в списке пользователей | Пользователь добавлен в глобальную группу | |

| Изменения в списке пользователей | Пользователь удален из глобальной группы | |

| Изменения в списке пользователей | Глобальная группа удалена | |

| Изменения в списке пользователей | Создана новая локальная группа | |

| Изменения в списке пользователей | Пользователь добавлен в локальную группу | |

| Изменения в списке пользователей | Пользователь удален из локальной группы | |

| Изменения в списке пользователей | Локальная группа удалена | |

| Изменения в списке пользователей | Произведены изменения в учетной записи локальной группы, не связанные с изменением членства пользователей в этой группе | |

| Изменения в списке пользователей | Произведены изменения в списке пользователей, не связанные с редактированием учетных записей | |

| Изменения в списке пользователей | Произведены изменения в учетной записи глобальной группы, не связанные с изменением членства пользователей в этой группе | |

| Изменения в списке пользователей | Произведены изменения в учетной записи пользователя, не связанные с изменением типа учетной записи, пароля пользователя и членства пользователя в группах |

5. УКАЗАНИЯ ПО ВЫПОЛНЕНИЮ ОТЧЕТА.Отчет должен содержать:

- название работы;

- цель работы;

- порядок действий по выполнению лабораторной работы;

- выводы по результатам проделанной работы.

6. КОНТРОЛЬНЫЕ ВОПРОСЫ ПО ВЫПОЛНЕННОЙ РАБОТЕ.1 Какие три журнала Windows XP Professional можно просматривать средствами утилиты просмотра событий? Для чего предназначен каждый из них? 2 Как просмотреть журнал безопасности удаленного компьютера? 3 Какие два способа поиска конкретных событий есть в утилите просмотра событий? Что позволяет делать каждая из команд? 4 Размер любого из журналов может изменяться от_____кбайт до______Гбайт, а по умолчанию он равен________кбайт.

- Что происходит при переполнении журнала, если для него выбран параметр Не затирать события (очистка журнала вручную) (Do Not Overwrite Events)?

1. ОБЩИЕ УКАЗАНИЯ ПО ВЫПОЛНЕНИЮ РАБОТЫ1.1. Целью лабораторной работы является получение навыков по настройке параметров безопасности подключения к Интернет защищенной операционной системы Windows-XP. 1.2. В результате выполнения лабораторной работы должны быть приобретены знания:

- назначения и возможности настройки параметров безопасности подключения к Интернет защищенной операционной системы Windows-XP;

- о возможностях и настройках брандмауэра подключения к Интернету.

1.3. В процессе выполнения лабораторной работы необходимо овладеть навыками:

- настройки и управления параметрами безопасности подключения к Интернет;

- включения и настройки Брандмауэра подключения к Интернету (ICF).

1.4. Используемое оборудование и программное обеспечение - ПЭВМ IBM PC, операционная система WINDOWS –XP.

infopedia.su

Запись событий подсистемы аудита SQL Server в журнал безопасности

В среде с повышенной безопасностью подходящим местом для записи событий доступа к объектам является журнал безопасности Windows. Другие местонахождения аудита поддерживаются, но они более уязвимы для вторжения злоумышленников.

Для записи событий аудита сервера SQL Server в журнал безопасности Windows существует два основных требования.

Параметр аудита доступа к объектам должен быть настроен для записи событий. Программа политики аудита (auditpol.exe) предоставляет доступ к ряду внутренних параметров политик в категории Аудит доступа к объектам . Чтобы позволить SQL Server проводить аудит доступа к объектам, нужно настроить параметр формируется приложением .

Для записи в журнал безопасности Windows учетная запись, из-под которой выполняется служба SQL Server , должна иметь разрешение Создание аудитов безопасности . По умолчанию этим разрешением обладают учетные записи и Locale Service и Network Service. Если служба SQL Server выполняется от имени одной из этих учетных записей, данный шаг не требуется.

Политика аудита Windows может повлиять на аудит SQL Server , если включена запись в журнал безопасности Windows, при этом существует опасность потери событий, если политика аудита настроена неправильно. Обычно журнал безопасности Windows перезаписывает более старые события. В результате сохраняются самые последние события. Однако, если журнал безопасности Windows не настроен на перезапись более старых событий, при заполнении журнала безопасности система создаст событие Windows 1104 (журнал заполнен). После этого:

Последующие события безопасности не будут регистрироваться

SQL Server не сможет установить, что система не регистрирует события в журнале безопасности, в результате чего возможна потеря событий аудита

После того как администратор настроит журнал безопасности, режим записи в журнал вернется в нормальное состояние.

В этом разделе

Ограничения

Администраторы компьютера с SQL Server должны учитывать, что локальные параметры журнала безопасности могут быть переопределены политикой домена. В этом случае политика домена может перезаписывать параметр подкатегории (auditpol /get /subcategory:"application generated"). Это может повлиять на способность SQL Server регистрировать события, причем будет невозможно определить, что события, для которых SQL Server пытается провести аудит, не регистрируются.

Безопасность

Разрешения

Для настройки этих параметров необходимо быть администратором Windows.

Откройте командную строку с правами администратора.

В меню Пуск последовательно укажите пункты Все программы, Стандартные, щелкните правой кнопкой мыши пункт Командная строкаи выберите пункт Запуск от имени администратора.

В диалоговом окне Контроль учетных записей нажмите кнопку Продолжить.

Выполните следующую инструкцию для включения аудита из SQL Server.

auditpol /set /subcategory:"application generated" /success:enable /failure:enableЗакройте окно командной строки.

В любой версии операционной системы Windows в меню Пуск выберите пункт Выполнить.

Введите secpol.msc , а затем нажмите кнопку ОК. В диалоговом окне Управление доступом на уровне пользователей нажмите кнопку Продолжить.

В средстве «Локальная политика безопасности» разверните узел Настройки безопасности, разверните узел Локальные политики, а затем щелкните Назначение прав пользователя.

На панели результатов дважды щелкните Создание аудитов безопасности.

На вкладке Параметр локальной безопасности нажмите кнопку Добавить пользователя или группу.

В диалоговом окне Выбор: пользователи, компьютеры или группы либо введите имя учетной записи, например домен1\пользователь1 , а затем нажмите кнопку ОК, либо нажмите кнопку Дополнительно... и найдите нужную учетную запись.

Нажмите кнопку ОК.

Закройте средство политики безопасности.

Перезапустите SQL Server , чтобы включить этот параметр.

Если операционная система имеет более раннюю версию, чем Windows Vista или Windows Server 2008, в меню Пуск выберите пункт Выполнить.

Введите secpol.msc , а затем нажмите кнопку ОК. В диалоговом окне Управление доступом на уровне пользователей нажмите кнопку Продолжить.

В средстве «Локальная политика безопасности» разверните узел Настройки безопасности, разверните узел Локальные политики, а затем Политика аудита.

На панели результатов дважды щелкните Аудит доступа к объектам.

На вкладке Параметр локальной безопасности в области Вести аудит следующих попыток доступа выберите оба параметра: Успешно и Ошибка.

Нажмите кнопку ОК.

Закройте средство политики безопасности.

Подсистема аудита SQL Server (компонент Database Engine)

msdn.microsoft.com