Как хакеры майнят биткоины, взламывая корпоративные сети. Биткоин журнал хакер

Как хакеры майнят биткоины, взламывая корпоративные сети

У блокчейна так много фанатов, потому что он обещает абсолютную прозрачность трансакций, но пока пиринговые платёжные системы парадоксальным образом упрощают жизнь в основном мошенникам.

Отследить получателя биткоинов или его аналогов невозможно, и это развязывает руки злоумышленникам, открывающим сервисы из разряда «хакинг как услуга», воспользоваться которыми может любой желающий.

За криптовалюту продают доступ к промышленным системам и веб-камерам ноутбуков, данные банковских карт и украденные до премьеры фильмы. Добропорядочным пользователям пиринговых платёжных систем стоит также опасаться троянов, которые воруют кошельки вместе с биткоинами и другой криптовалютой. Биткоины принимали и операторы вируса-вымогателя WannaCry.

Активность хакеров толкает курсы виртуальных валют вверх, и кто-то на этой волне вкладывается в создание майнинговых ферм, а кто-то — взламывает отдельные компьютеры или целые сети, превращая в майнеров ничего не подозревающих пользователей.

Как дорожают криптовалюты

В течение года биткоин подорожал до рекордных значений — с $450 до более $2700 за один BTC. Но наиболее динамичный рост показывает другая криптовалюта — монеро. Её курс вырос за один год с $0,50 до $47 за одну единицу — XMR. Это позволило монеро войти в топ-10 криптовалют по рейтингу Сoinmarketcap, а в августе одна из крупнейших торговых площадок в теневом интернете Alphabay начала принимать монеро как альтернативу биткоину.

Создатели монеро сделали акцент на расширенных механизмах обеспечения анонимности. Реализованный в монеро алгоритм кольцевой подписи CryptoNote позволяет лучше прятать свои транзакции, причём каждое последующее движение денег экспоненциально усложняет задачу нахождения плательщика. Пиринговая система также использует технику ring confidential transactions, скрывающую объём каждого платежа, и другие криптографические приёмы, которые делают трассировку сделки маловероятной.

Жадный вирус Adylkuzz

В тени победного марша вируса-вымогателя WannaCry остались более хитрые злоумышленники, которые ещё до появления шифровальщика стали тихо монетизировать ту же дыру в защите Windows. Они ничего не требуют от владельцев захваченных систем и даже не крадут деньги, хотя активно проникают в финансовые организации. Речь о майнере Adylkuzz, заразившем десятки тысяч рабочих станций и серверов в тысячах компаний из госсектора, банков, ТЭК, транспортной сферы и других отраслей. Его задача — заставить ваш компьютер добывать криптовалюту.

Успешные попытки заставить корпоративные системы генерировать биткоины или лайткоины случались и ранее, но атаку такого масштабы мы увидели впервые. Выявленное вредоносное ПО использует ту же уязвимость в Microsoft SMB, что и вирус-вымогатель WannaCry. Соответственно, внутри этого майнера находятся инструменты со знакомым названием, Eternalblue и Doublepulsar, похищенные хакерами из The Shadow Brokers у организации Equation Group, которую связывают с американским АНБ. В апреле эксперты уже предупреждали, что эти эксплойты без работы не останутся. Так и получилось.

Это, конечно, не шифровальщик, но нарушение функционирования сервисов, зачастую критически важных, всё-таки происходит. На заражённых машинах мы часто наблюдаем синий экран и общую нестабильность Сети. Adylkuzz сильно загружает вычислительные мощности во время майнинга. Кроме того, каждая заражённая машина сканирует и пытается взломать соседние ПК и интернет-узлы, генерируя большие объёмы траффика, что приводит к перегрузке сетевых ресурсов.

Наши специалисты зафиксировали первую активность зловреда в России в первых числах мая. Таким образом, распространение Adylkuzz началось даже раньше, нежели стартовала вредоносная кампания WannaCry. В отличие от вируса-вымогателя, блокирующего доступ к файлам, заражение майнером идентифицировать сложнее: чаще всего единственные признаки — это более медленная работа ПК. После заражения системы Adylkuzz с помощью штатного межсетевого экрана Windows закрывает брешь в SMB, чтобы другие зловреды не воспользовались уязвимостью. Возможно, это был один из факторов, который помог сдержать распространение WannaCry.

Майнер Adylkuzz ориентирован на добычу криптовалюты монеро. В распоряжении наших экспертов оказались несколько ключей монеро, связанных с этой атакой: один из таких кошельков заработал более $8000. На сайте monero.crypto-pool.fr производительность ресурсов, работающих на один из таких кошельков, составляет более 863 kH/sec (килохешей в секунду), что позволяет хакерам зарабатывать $2000 в сутки. И это только часть ботнета.

Достоверно известно о нескольких кошельках, связанных с хакерами, а общая сумма в них составила эквивалент более $30 000. Для сравнения, производительность процессора среднего уровня Intel Core i5-7400 примерно 0,165 kH/sec.

$600 000 на NAS-устройствах

Недавний взлёт цен на видеокарты из-за роста стоимости криптовалют ещё больше усиливает желание злоумышленников оседлать чужие ресурсы. Собственные фермы для майнинга обходятся всё дороже, и взламывать начинают с утроенной активностью.

Рекорд 2014 года, когда после предыдущего взлёта биткоина неизвестные обогатились на $600 000 с помощью NAS-устройств, ещё не побит, но, думаю, уже скоро мы увидим семизначные суммы, если генерировать цифровые монеты начнут миллионы роутеров, термостатов, видеокамер и других IoT-устройств, функционирующих на устаревших версиях Linux.

Первые попытки уже были зафиксированы этой весной, причём для майнинга приспособили программу Mirai, известную по самым крупным в истории DDoS-атакам. Также в мае началось распространение зловредного ПО Linux.MulDrop.14, которое атакует исключительно устройства Raspberry Pi. Владельцы маломощных «малин» вряд ли ожидали, что заинтересуют криптодобытчиков, но теперь им пора обновить свои устройства — патч, отключающий эксплуатируемый трояном протокол SSH (Secure Shell), вышел ещё осенью.

Как защищаться

Меры противодействия хакерам-майнерам очевидны. Для защиты компьютерных и сетевых ресурсов достаточно соблюдать базовые правила кибергигиены: вовремя устанавливать обновления, использовать сложные пароли и проверять корректность конфигурации оборудования.

Что касается противодействия конкретно Adylkuzz, то при атаке этого вредоносного ПО уязвимы компьютеры под управлением большинства современных операционных систем Windows, от Windows XP/2003 до Windows 10. Если вы по какой-то случайности ещё не установили обновление MS17-010, рекомендую сделать это прямо сейчас.

Фотография на обложке: Yourg / Shutterstock

secretmag.ru

Основные принципы работы самой популярной криптовалюты

Содержание статьи

Bitcoin напоминает швейцарские механические часы: снаружи четко выполняет задачу, в понимании которой нет ничего сложного. Но если открыть заднюю крышку, то можно увидеть нетривиальный механизм, состоящий из множества шестеренок и прочих деталей. Однако полностью разобраться в том, как все это работает, технически подкованному человеку вполне реально.

Одно из первых подробных технических описаний Bitcoin на русском было опубликовано в начале 2011 года на Хабре в статье «Bitcoin. Как это работает». Как правильно пишет хабраюзер OpenMinded: «У Bitcoin есть такая особенность — чем больше начинаешь в нем разбираться, тем больше возникает новых вопросов. Есть только два выхода — либо разобраться до конца, либо просто научиться пользоваться интерфейсом программы. Иначе не будет покидать чувство, что где-то обязательно должен быть подвох».

Что такое криптовалюта? Если кратко, то это децентрализованная валюта с защитой от повторного использования, основанной на достижениях современной криптографии. Идея состоит в том, что каждая транзакция необратима и подтверждается вновь генерируемыми блоками, отвечающим определенным требованиям. Эти блоки вычисляются всем сообществом, объединяются в цепочку и доступны всем для просмотра в виде единой базы данных. Процедура вычисления блоков называется майнинг.

Сеть построена таким образом, что один блок находится с определенной периодичностью, независимо от вычислительных мощностей, — то есть сложность вычислений саморегулируется. При этом, пока сеть растет, каждый вновь сгенерированный блок содержит еще и новые монеты. В случае с Bitcoin и еще некоторыми видами криптовалют количество монет, которые могут находиться в обращении, ограничено на уровне протокола, и количество вновь добываемых монет постепенно уменьшается в геометрической прогрессии так, что оно никогда не превысит заданного лимита. Каждый пользователь, который сгенерировал блок, получает фиксированную награду, а также комиссию транцакций, которые он подтвердил, включив их в блок.

Первая криптовалюта

Как заметил Марк Андрессен (один из создателей первого графического интернет-браузера NCSA Mosaic и основатель венчурного фонда, активно инвестирующего в Bitcoin-стартапы), Bitcoin стал результатом двух десятилетий интенсивных исследований и разработок почти анонимных энтузиастов. И действительно, первая электронная наличность DigiCash появилась в 1990 году благодаря усилиям криптографа Дэвида Чома. Однако система DigiCash имела три существенных недостатка по сравнению с Bitcoin: она была централизованной, закрытой и слишком сильно опередила свое время, ведь даже NCSA Mosaic появился только в 1993 году, а фирма Чома обанкротилась в 98-м как раз перед массовым распространением и коммерциализацией интернета.

Создатель первого графического интернет-браузера сравнивает Bitcoin в 2014 году с интернетом в 1993 году и персональными компьютерами в 1975-ом

Создатель первого графического интернет-браузера сравнивает Bitcoin в 2014 году с интернетом в 1993 году и персональными компьютерами в 1975-ом

Технология Bitcoin является одним из первых успешных практических решений так называемой задачи о византийских генералах. Кратко она формулируется так: как установить доверие между сторонами, связанными только по каналу связи, которому нельзя доверять? Одним из ключевых моментов в решении служит криптографический метод proof-of-work — те самые «бесполезные» вычисления, которые заведомо должны проводиться долго, но доказательство того, что они были, должно проверяться моментально.

Bitcoin-клиенты делятся на два вида: толстые/тяжелые (Bitcoin-qt, Armory) и тонкие/легкие (Electrum, Multibit). Отличие заключается в том, что толстые клиенты для своей работы требуют локальную копию всей базы данных с логом всех транзакций за все время существования сети, а тонкие клиенты выкачивают информацию из децентрализованной сети только по мере необходимости. Для существования сети необходимо наличие в ней толстых клиентов, однако и тонкие клиенты дают возможность полноценно использовать Bitcoin — например, это особенно логично на смартфонах.

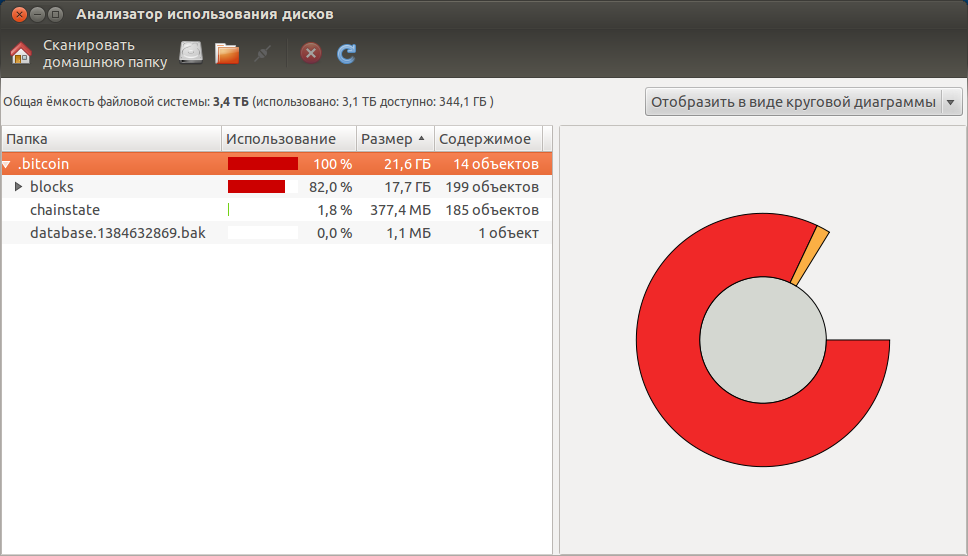

20 Гб — текущий объем базы данных обо всех операциях в Bitcoin

Объём базы данных каждые 10 минут немного увеличивается

Объём базы данных каждые 10 минут немного увеличиваетсяСо временем размер базы данных будет только расти, так же как и емкость носителей информации. Из чего же состоит БД? БД — это блокчейн, цепочка блоков данных в формате JSON. Каждый блок содержит всю необходимую для функционирования сети информацию, свой порядковый номер и хеш-сумму предыдущего блока. Естественно, в самом первом блоке такой хэш-суммы нет. Причем к хешу (шестнадцатеричному числу) выдвигаются строгие требования: он должен начинаться с определенного количества нулей, а если точнее, должен быть меньше специального параметра под названием «bits». Обратно пропорциональный ему параметр называется «сложность». Этот механизм позволяет надежно хранить все прочие необходимые данные в распределенной сети, ведь если изменить хотя бы один символ в блоке, то его хеш изменится целиком и все нули моментально пропадут.

Что же за вычисления происходят при майнинге и как добиться таких красивых хешей, которые, по сути, являются абсолютно случайными числами? Майнинг — это не что иное, как брутфорс. Брутфорс, который осуществляется не с целью атаки, а с целью защиты. Система такова, что брутфорсить в ней с целью защиты намного выгоднее, чем с целью атаки. Просто потому, что с целью защиты брутфорсит большинство (а на практике все).

Несмотря на то что хеш-функция вычисляется по строгому математическому алгоритму, брутфорс с целью поиска красивого хеша возможен за счет параметра nonce. Программа-майнер просто перебирает различные значения nonce одно за другим, вычисляет хеш блока, и если в один прекрасный момент повезет и хеш будет отвечать параметру сложности, то счастливчик получит награду в виде новых биткоинов и комиссий всех транзакций, включенных в блок.

Себестоимость биткойна

До монополии центробанков деньгами служили золото и серебро, у которых есть значительная себестоимость добычи, в то время как стоимость печати стодолларовой банкноты, не обеспеченной редким активом, в 800 раз ниже ее номинала. А себестоимость эмиссии цифрового доллара вообще нулевая.

У биткоинов же, несмотря на их цифровую сущность, существует значительная себестоимость, аналогично золотым и серебряным монетам. Причем чем больше биткоинов существует, тем эта себестоимость выше, аналогично тому, как золото или серебро со временем все сложнее добывать из-за их ограниченного количества.

Максимально возможное количество биткоинов также ограниченно, поскольку это сумма убывающей геометрической прогрессии, которая конечна. Стоимость необеспеченных бумажных денег существует только за счет законов, обязывающих принимать их в качестве оплаты и монополии центробанков. Если полностью демонополизировать печатный станок, бумажные или цифровые деньги не могли бы одновременно иметь стоимость и не иметь реального обеспечения, если печатные станки имели бы возможность осуществлять неограниченную эмиссию.

Именно поэтому в системе Bitcoin, в которой отсутствует какая-либо монополия, нет возможности неограниченной эмиссии. Даже нематериальность биткоинов — их преимущество как платежного средства перед золотом из-за отсутствия массы и объема, а также наличия неограниченной точной делимости (в данный момент делимость до восьмого знака после запятой, однако при необходимости ее можно увеличить), чтобы их точно «хватило на всех».

Но есть и недостаток. Биткоины уступают золоту в том, что они в данный момент не имеют тотального признания, государства пока еще не хранят в них свои резервы в отличие от золота (хотя Южная Осетия об этом однажды задумывалась). И даже наоборот — ряд центробанков открыто выступил против биткоинов. Но в серебре резервы государства или центробанки тоже не хранят.

Механизмы контроля

Итак, ограничение эмиссии Bitcoin осуществляется за счет сложности. Но может возникнуть вопрос: а как же регулируется этот параметр в никем не регулируемой системе? Во-первых, в блоки включается время в формате UNIX, то есть количество секунд, прошедших с полуночи первого января 1970 года (так называемая эра UNIX). Время берется из часов системы, на которой был найден блок. Этот параметр напрямую влияет на сложность майнинга: ее периодически пересчитывают так, чтобы среднее время между блоками оставалось равным десяти минутам.

Возникает вопрос: может ли майнер мухлевать со сложностью, специально подсовывая неправильное время? Нет, поскольку майнер, который найдет следующий блок цепочки, будет случайным. Небольшие отклонения в системном времени, конечно же, некритичны, но если отклонение сильное, то награда за нахождение блока с неправильным временем получена не будет, так как такой блок станет орфаном.

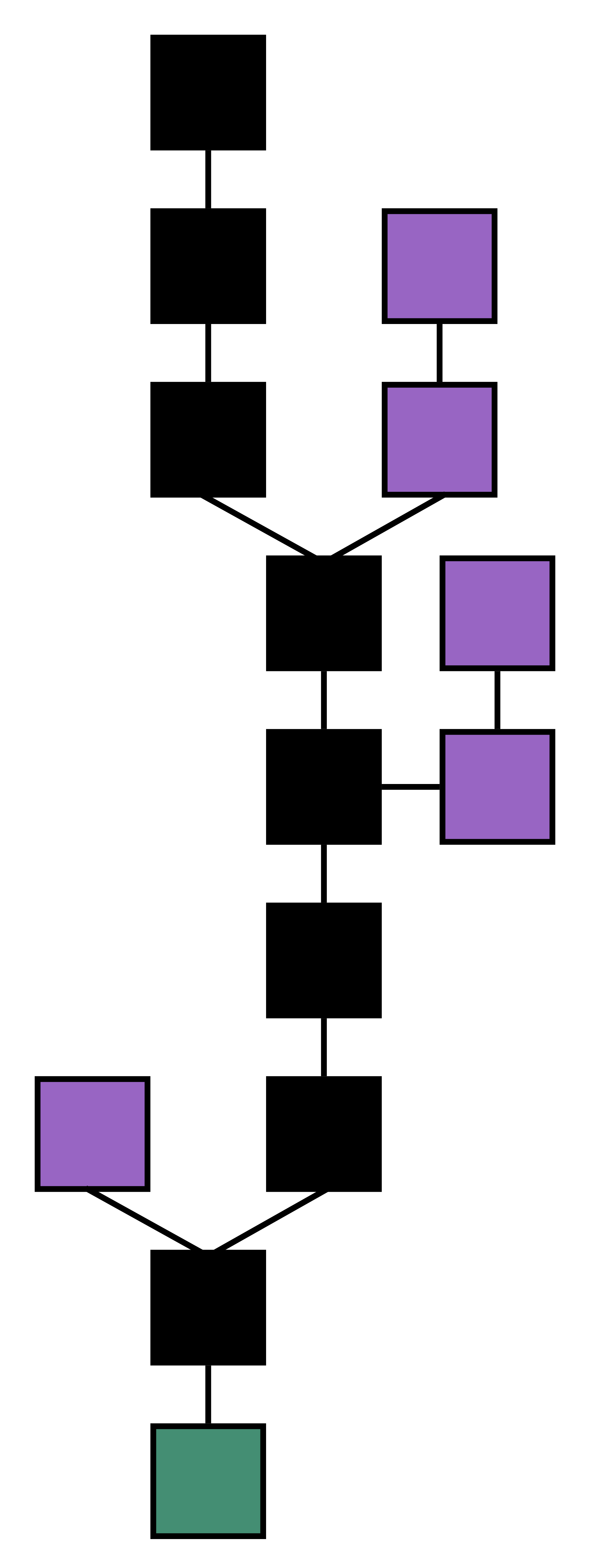

Блоки-орфаны — это еще один важный элемент в механизме самоконтроля Bitcoin. Они могут возникать даже при отсутствии неправильного времени — например, когда два разных блока найдены почти одновременно, это вполне штатная ситуация.

Допустим, два независимых друг от друга майнера одновременно нашли два блока с требуемыми хешами и о блоке-конкуренте узнали только после нахождения своего. У таких блоков будут одни и те же порядковые номера, но сами блоки вряд ли будут идентичными, поскольку адреса для зачисления награды в них будут разными. Но в блокчейне недопустимы блоки с одинаковыми порядковыми номерами. Какой же из них туда войдет? Дело в том, что, скорее всего, разные майнеры будут искать nonce для нового блока, включая в него разные хеши. В цепочку войдет тот блок, хеш которого раньше войдет в следующий.

А что, если почти одновременно найдены два новых блока с одинаковыми порядковыми номерами, но теперь уже с разными хешами предыдущего блока? ОК, не проблема. Просто ищем следующий блок. Теоретически параллельные цепочки могут постоянно удлиняться, но чем больше длина, тем меньше вероятность существования таких раздвоений цепочки. Согласно протоколу биткоина и программному коду Bitcoin-клиентов, награда за включенный в цепочку блок будет считаться полученной только после включения в цепочку 120 последующих блоков. То есть максимально допустимая длина временно раздвоенной цепочки — 120 блоков. На практике длина временного раздвоения цепочки редко достигает даже трех блоков, так что вероятность, что она достигнет 120, стремится к нулю. То же самое можно сказать и про коллизию адресов, но, чтобы вероятность коллизии можно было действительно считать нулевой, необходимо, чтобы генератор случайных чисел создавал действительно случайные числа.

Более короткие цепочки отсекаются. Пока временное раздвоение существует, транцакции в параллельных цепочках как правило дублируются.

Более короткие цепочки отсекаются. Пока временное раздвоение существует, транцакции в параллельных цепочках как правило дублируются.

Усложняем задачу: майнерские пулы

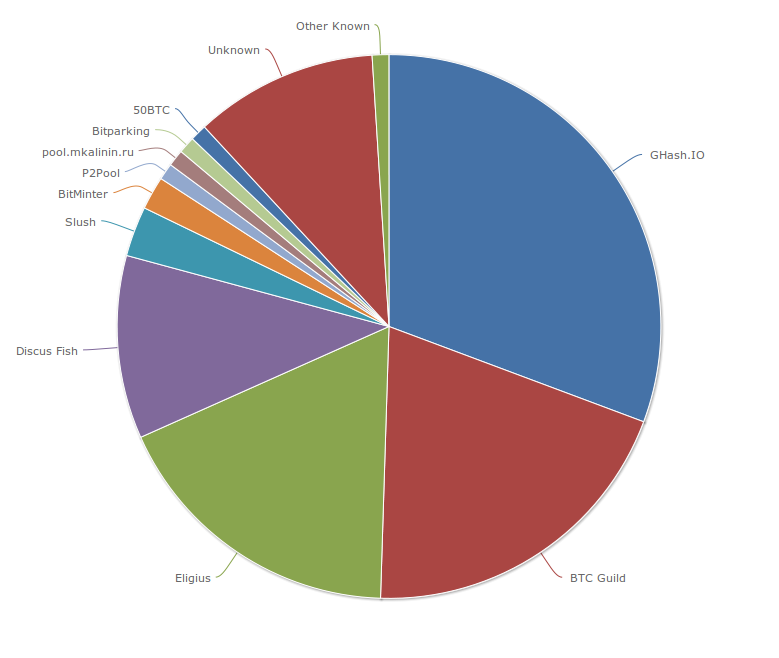

Все, что я говорил выше о майнерах (например, про системное время), не относится к майнерам, объединяющимся в вычислительный пул, за исключением децентрализованного пула P2Pool. В случае майнинга на централизованном пуле непосредственным поиском блоков занимается сам пул, платя своим пользователям за предоставление ему вычислительных мощностей. В настоящее время в одиночку майнингом могут заниматься только специальные дата-центры.

Как же пул узнает о том, что пользователь ищет для него блок? Доказательством усиленного поиска блока служат присылаемые пользователем шары. Шара — это блок, хеш которого отвечает пониженному требованию сложности. Сеть, конечно же, такой блок не примет, и в блокчейн он не войдет. Шары требуются только пулу, чтобы удостовериться, что требуемый nonce в блоке действительно ищется.

Текущее распределение вычислительных мощностей между пулами.

Текущее распределение вычислительных мощностей между пулами.

Вопросы?

Как я и предупреждал, чем больше говоришь о технологии Bitcoin, тем больше вопросов возникает. Я описал только часть базовых вещей, чтобы дать хотя бы небольшое представление о том, как же протокол справляется с возложенной на него задачей. Всем интересующимся советую обратиться, например, к англоязычной вики. В протоколе биткоина есть еще много интересных вещей, например, есть даже специальный скриптовый язык, который, скорее всего, будет использоваться на практике в будущем.

Интереcные форки

Большинство форков Bitcoin, включая вторую по популярности криптовалюту Litecoin, лучше подходящую для микроплатежей аналогично серебру, мало чем отличаются от оригинала. Существует около сотни мусорных клонов Bitcoin, шансы на значительное признание у которых крайне низки.

- Litecoin появился в 2011 году. В отличие от Bitcoin, где в качестве алгоритма хеширования используется SHA-256, Litecoin использует scrypt, который более требователен к памяти, что затрудняет разработку ASIC-майнеров. Помимо этого, общее количество монет, находящихся в обращении, в четыре раза больше, чем у Bitcoin, что составляет 750 миллионов. Еще стоит заметить, что периодичность нахождения блоков у Litecoin составляет две с половиной минуты против десяти минут у Bitcoin.

- PPCoin, он же Peercoin (август 2012), отличается от Bitcoin тем, что использует не только криптогафический метод защиты proof-of-work, использующий вычислительную мощность, но и proof-of-stake, использующий монеты, которые долго лежат без движения, за которые также начисляют награду. Для того, что пробить защиту proof-of-stake нужно заполучить половину всей внутренний денежной массы системы. Но если кто-то начнёт её скупать, то по закону рынка пиркоины сразу же начнут расти в цене, что очень сильно усложнит их скупку. Кроме того, нужно отметить, что конечного верхнего предела общего количества пиркоинов нет, хотя скорость их появления конечно же строго ограничена. Автор посчитал, что не стоит излишне стимулировать накопления как в Bitcoin.

- Dogecoin — яркий пример того, что криптовалюты еще не устоялись. Появившись в конце ноября — начале декабря 2013 года, Dogecoin объединил один из интернет-мемов с криптовалютой, приобретя тем самым бешеную популярность. С технической же точки зрения Dogecoin от Litecoin почти ничем не отличается. Не исключено, что к моменту выхода номера про данную валюту уже забудут, — точно так же, впрочем, не исключено и обратное.

- Primecoin — еще одна криптовалюта от автора Peercoin. На этот раз он реализовал криптовалюту с полезными вычислениями — поиском простых чисел. Кстати, за нахождение ранее неизвестных простых чисел даже объявлены денежные вознаграждения (не в рамках данной системы, а вообще, то есть за доллары/фиат). Так как система появилась недавно, сомнительно, что с помощью нее были найдены ранее неизвестные простые числа.

xakep.ru

Ботнеты атакуют устройства для майнинга и переключают свое внимание на криптовалюту

В декабре 2017 года стоимость Bitcoin достигла рекордных 20 000 долларов, и интерес к криптовалютам в очередной раз возрос, невзирая на то факт, что за прошедший месяц курс успел значительно снизиться. Так, многие крупные обменники и биржи были вынуждены приостановить регистрацию новых пользователей, не справляясь с наплывом желающих, а из магазинов вновь почти полностью исчезли видеокарты, так как майнинг по-прежнему может быть весьма прибыльным занятием.

Не оставляют криптовалюты без внимания и преступники. Так, за последние месяцы количество майнинговой малвари значительно увеличилось, а также возник феномен так называемого «браузерного майнинга» (он же криптоджекинг), — посетителей сайтов вынуждают добывать криптовалюту без их ведома. Но на этой неделе стало известно, что криптовалютой теперь заинтересовались и операторы крупных ботнетов.

Satori

Специалисты Qihoo 360 Netlab обнаружили, что 8 января 2018 года на сетевом ландшафте возник новый ботнет – модификация уже известного экспертам ботнета Satori. Исследователи уверены, что новую вариацию малвари, ранее предназначавшейся исключительно для взлома IoT-устройств, создал тот же самый автор, так как код вредоносов схож.

Напомню, что оригинальный ботнет Satori был замечен в начале декабря 2017 года. Вредонос Satori, на котором и строится одноименный ботнет, являлся очередной вариацией нашумевшего IoT-вредоноса Mirai. Тогда аналитики Qihoo 360 Netlab предупреждали о 280 000 активных ботов, а также о том, что угроза использует отличную от Mirai тактику. Дело в том, что классическая версия Mirai работает как Telnet-сканер, при этом используя длинные списки логинов и паролей, подходящих для различных «умных» устройств, которые малварь брутфорсит. Но Satori имел на вооружении два эксплоита, которыми пользовался вместо брутфорса.

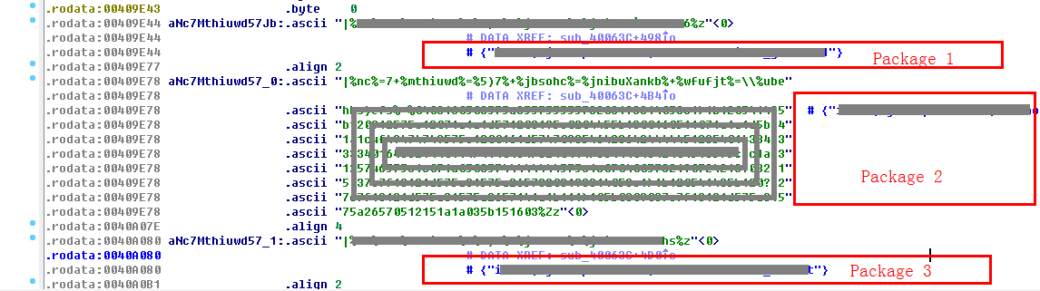

Теперь исследователи Qihoo 360 Netlab обнаружили модификацию Satori.Coin.Robber, которая, как можно понять из названия, предназначена для хищения криптовалюты. Если первый ботнет, как предполагают специалисты, был создан начинающим хакером или скрипт-кидди, то он определенно учится. Новая версия малвари предназначена не только для атак на IoT-девайсы (вредонос по-прежнему использует те же эксплоиты), но и на устройства для майнинга криптовалюты Ethereum.

Satori.Coin.Robber сканирует порт 3333 и ищет майнинговое ПО Claymore Miner, чтобы затем подменить адрес кошелька майнера на свой. Пока исследователи не опубликовали практически никакой информации о самом эксплоите, который применяет малварь, так как опасаются усугубить ситуацию. Известно лишь, что атакующий может без надлежащей аутентификации взаимодействовать с устройством и подменять данные. Так, Satori.Coin.Robber изменяет конфигурацию майнера, добавляя новый пул (eth-us2.dwarfpool.com:8008) и новый кошелек (0xB15A5332eB7cD2DD7a4Ec7f96749E769A371572d). В настоящее время, согласно статистике пула, оператор малвари заработал более 2 ETH (более 2000 по текущему курсу).

Более того, автор вредоноса оставляет послание следующего содержания, на случай владелец майнера обнаружит взлом:

«Это разработчик Satori. Не волнуйтесь из-за этого бота, пока у него нет никаких вредоносных функций, так что проходите, не обращайте внимания. Со мной можно связаться по адресу [email protected]».

Necurs

Операторы один из крупнейших ботнетов в мире, Necurs, насчитывающего свыше 6 миллионов зараженных хостов, тоже заинтересовались криптовалютой. Напомню, что ранее Necurs занимался преимущественно рассылкой вредоносного спама, к примеру, в конце ноября 2017 года ботнет начал распространять шифровальщика Scarab со скоростью 12,5 млн спамерских писем за несколько часов. Но основной малварью, распространяемой Necurs, является известный банкер Dridex .

Теперь журналисты издания Bleeping Computer, совместно с ИБ-специалистом и автором блога MyOnlineSecurity, который известен просто под именем Дерек, обнаружили, что Necurs используется для манипуляции курсами криптовалют.

Стоит сказать, что это не первый опыт такого рода для владельцев ботнета. Ранее операторы Necurs уже пытались манипулировать рынком ценных бумаг. Тогда послания спамеров строились на классической в этой области схеме «накачки и сброса» (pump-and-dump). Эта незаконная практика используется для искусственного повышения цен на акции, путем введения пользователей в заблуждение, с целью продать дешевые акции по более высокой цене. Ранее злоумышленники массово дезинформировали пользователей, сообщая, по данным некой манхеттэнской фирмы, в скором времени компания InCapta Inc ($INCT), которая занимается разработкой мобильных приложений, будет приобретена по цене $1,37 за акцию компанией DJI, производящей дронов. Злоумышленники рекомендовали скупать акции InCapta Inc, пока не поздно, и обещали, что эти вложения принесут большую прибыль.

Сейчас операторы ботнета используют ту же тактику, вновь реализуя схему pump-and-dump, только на этот раз для «продвижения» криптовалюты Swisscoin (SIC). Причем данный альткоин еще в прошлом году был назван сетевым маркетингом от криптовалюты, реализующим так называемую «схему Понци», после чего его обращение было приостановлено. Однако торговля вновь возобновилась 15 января 2018 года, чем и поспешили воспользоваться злоумышленники.

Спам, рассылаемый сейчас Necurs, обещает, что стоимость Swisscoin может увеличиться на 50 000 процентов в текущем году, а вложение 1000 долларов в итоге принесет инвестору миллион.

К сожалению, пока трудно судить, как именно действия операторов Necurs влияют на стоимость Swisscoin, так как 16-17 января 2018 года весь криптовалютный рынок ощутимо «просел», цена Bitcoin опускалась до отметки 9000 долларов, и стоимость альткоинов тоже менялась практически непредсказуемо (преимущественно в сторону резкого понижения).

Атаки на веб-серверы

Однако ботнеты — далеко не единственная проблема на сегодняшний день. Уже давно стало ясно, что преступники осознали, насколько выгодным может быть заражение майнинговой малварью различных серверов, на которых вредоноса обнаруживают далеко не сразу, а их мощность, как правило, существенно превосходит обычные пользовательские устройства.

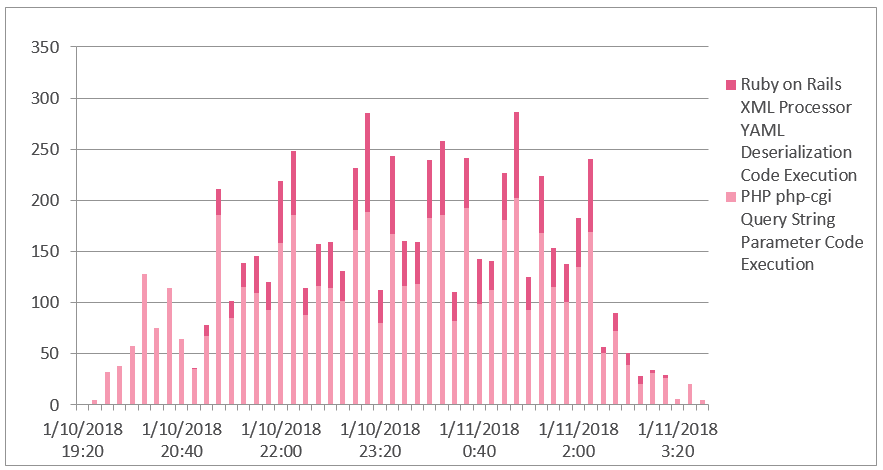

Очередным тому доказательством стало обнаружение вредоноса RubyMiner, о котором предупредили специалисты Check Point и Certego. По данным исследователей, малварь массово атакует уязвимые веб-серверы в Великобритании, Германии, США, Норвегии и Швеции, и успела заразить более 700 машин за первые сутки.

Под угрозой оказались уязвимые перед различными багами серверы на базе Windows и Linux. Эксплуатируя различные уязвимости, обнаруженные в PHP, Microsoft IIS и Ruby on Rails еще в 2012-2013 годах, преступники устанавливают на серверы майнер XMRig для «добычи» криптовалюты Monero. По данным специалистов, преступники не особенно стараются скрыть свои действия, скорее атака направлена на компрометацию как можно большего количества устройств за минимальное время.

Учитывая, что злоумышленники избрали своей целью серверы, уязвимые перед проблемами пятилетней давности, можно ожидать, что эти машины давно «заброшены», и обнаружить скрытый манер будет попросту некому.

xakep.ru

Взлом биткоин (Bitcoin hack): на самом деле просто?

Кражи биткоин сейчас стали обыденными и уже не вызывают такого интереса как пару лет назад. Суммы украденных биткоин уже измеряются сотнями миллионов долларов. Атакам хакеров подверглись биржи биткоин, крупные майнеры, владельцы большого количества биткоин. Не говоря уже о Интернет-сервисах, которые изначально были созданы для кражи биткоин. Другими словами, взлом биткоин — не такая уж сложная задача.

Основной причиной большого количества краж кроются в самих принципах организаций сети Bitcoin. Изначально подразумевалась полная анонимность пользователей и всех финансовых транзакций. Денежные средства биткоин похожи на наличные деньги и единственным способом вернуть украденное — найти реального похитителя и применить к нему «убедительные» методы воздействия.

Но соблазн поживиться за чужой счет хоть раз в жизни посещала каждого. Но прежде чем стать на скользкий путь желательно знать методику увода биткоин и что делать дальше?

Самое главное – доступ к ключам

Криптовалюта Bitcoin представляет собой всего лишь публичный реестр называемыйBlockchain. Реестр хранит информацию обо всех транзакциях сети и связанные с ними кошельки. Таким образом, владение биткоинами означает, что у клиента имеется только личный ключ для доступа. Хранить ключи можно в любом виде – на жестком диске или флеш-накопителе, распечатать адреса в виде QR-кодов, хранить в биткоин-банке и т.д.

Злоумышленников не интересуют кошельки, на которых хранится пара биткоинов. Им нужны Интернет-сервисы в базах данных, которых хранится большое количество ключей или биткоинов. Это биткоин-биржи, майнеры, интернет-магазины и владельцы больших сумм биткоинов.

После определения потенциальной жертвы злоумышленники пытаются получить доступ к частным ключам или базам данных ключей. Для этого применяются все методы взлома компьютерных систем – скрытая загрузка вирусов на компьютер или сервер клиента биткоин. Также используются методы добывания паролей непосредственно от клиента (методы социальной инженерии). Если доступ к ключам получен уже ничто не мешает перевести биткоин на нужные кошельки.

Заметаем следы

В Bitcoin есть особенности осложняющие жизнь хакерам. Каталог транзакций системы доступен всем пользователям сети, и можно легко увидеть все кошельки, на которые переведены украденные средства. Личность вора таким образом вычислить сложно, но и методы расследования краж не стоят на месте.

Поэтому сокрытие биткоинов не такая простая задача как кажется на первый взгляд. «Легализация» биткоинов обычно происходит через сеть специальных кошельков, называемых«mixers», в которых «черные» биткоины теряются в массе реальных платежей и в итоге получаем «чистый» адрес в системе Bitcoin, напрямую никак не связанный с биткоин-адресом потери биткоин.

Биткоины «смешиваются» в «mixers» постепенно, переводы обычно осуществляются с использованием однократных адресов. Так что когда возникнут вопросы, этих адресов уже не будет. Для дополнительной защиты переводы осуществляются через анонимную сеть TOR, что еще больше затрудняет расследование.

Наслаждаемся жизнью

Наконец-то у нас есть «чистые» биткоины и желательно много. Самое время приобрести что-нибудь исключительное – электромобиль Tesla или виллу на Средиземном море. Но пока еще большинство продавцов предпочитает биткоину обычные валюты.

Так что нужны услуги обмена биткоин. Сеть биткоин финансово пока еще не очень сильна, и желающих приобрести большое количество биткоин по текущему курсу не очень много. Крупные биткоин-транзакции уже начинают привлекать внимание правоохранительных органов, и скрывать свою личность при обмене биткоин становится все труднее. Любой обменный пункт или биржа биткоин затребуют информацию для идентификации получателя.

Здесь самое время проявить смекалку. Самый надежный способ это обменять биткоин на наличные деньги при личной встрече с покупателем. Найти такого покупателя при желании вполне возможно. Также такую услугу как личная покупка биткоин предоставляют некоторые обменные пункты в т.ч. и на территории СНГ.

Будьте терпеливы и меняйте биткоин небольшими порциями, чтобы не привлекать внимания. Хотя колебания курса биткоин не идут на пользу.

Данная статья ни в коей мере не является руководством к действию. Помните, что любое преступление всегда приводит к наказанию.

crypto-wallet.ru

Александр Мамаев:Как хакеры крадут вашу криптовалюту — Сноб

Число киберпреступлений год от года растет. Совокупный ущерб, нанесенный киберпреступниками, вырос до полутора триллионов долларов. Все чаще их жертвами становятся не банки и правительства, а обычные люди. Директор по позиционированию Diamond Guard Александр Мамаев рассказал «Снобу», как хакеры крадут криптовалюту и что поможет защититься от атак

Держатели биткойнов все чаще становятся жертвами киберпреступников. К началу 2016 года в США зарегистрированы более 2600 инцидентов, связанных с кражей криптовалют, при этом большинство происшествий так и не были раскрыты. По сообщению крупнейшей американской криптобиржи Coinbase, ежемесячно количество атак на криптовалюты увеличивается на 100% — и это не предел.

Дырявые проекты

Ethereum — одна из самых популярных блокчейн-платформ в мире. Ее основатель Виталик Бутерин заявлял, что система остается надежной. «Иногда взломы есть, но практически всегда они случаются из-за ошибок, которые люди делают, строя свои проекты на Ethereum. Я думаю, что безопасность самой платформы — нормальная».

По данным Bloomberg, в каждом десятом случае участник ICO на Ethereum наверняка станет жертвой мошенников: потери от фишинговых атак здесь уже достигли 225 миллионов долларов в 2017 году. Главная причина взломов — недостаточная внимательность организаторов ICO. Так, ошибка в исходном коде (лишний символ) проекта Zerocoin позволила хакерам похитить 370 тысяч зерокойнов (чуть больше 590 тысяч долларов), генерируя дополнительную криптовалюту в рамках одной транзакции, а после — заметая следы, перепродавая валюту. Вскоре разработчики выпустили патч, устранивший проблему.

В другой раз хакеры взломали Ethereum-клиент Parity и украли 32 миллиона долларов. Мошенники воспользовались уязвимостями в многопользовательских кошельках, доступ к которым был у нескольких человек. Эта оплошность быстро вскрылась, и теперь программисты работают над ее устранением.

По данным Bloomberg, в каждом десятом случае участник ICO на Ethereum наверняка станет жертвой мошенников: потери от фишинговых атак здесь уже достигли 225 миллионов долларов в 2017 годуПри этом главным бичом проектов стали фишинговые атаки, от которых в 90% случаев не уберегут ни антивирус, ни другие системы защиты. Киберпреступникам удалось взломать сайт блокчейн-стартапа CoinDash и похитить эфиров почти на 8 миллионов долларов, подменив адрес кошелька. Пользователи, не подозревая подвоха, добровольно перечислили средства в кошелек преступников.

Буквально через несколько минут после старта ICO CoinDash предупредил о взломе и попросил не отправлять деньги на указанный адрес, однако и этого хватило для серьезного финансового урона.

Точно так же хакеры атаковали и одну из крупнейших в мире криптобирж Bithumb. Получив доступ к компьютеру одного из сотрудников, хакеры похитили средства 31,8 тысяч пользователей биржи (около 3% всей клиентской базы). В тот же день мошенникам удалось взломать кошелек Classic Ether Wallet, завладев доменом Classic Ether Wallet и похитив со счетов 300 тысяч долларов.

Преступное ПО

Еще одним распространенным способом хищения криптовалюты является использование вредоносного ПО в совокупности с фишинговыми методами. В прошлом году многие держатели криптовалюты лишились средств из-за сайта CryptoChartiq. При клике на ссылку на устройство загружалось вредоносное ПО, списывавшее криптовалюты из online-кошельков пользователей. Жертвами стали и пользователи популярного ресурса Reddit: профайл одного из авторов был взломан, от его имени опубликовали несколько подветок обсуждения, посвященных криптовалюте. При клике на ссылки жертва попадала на вредоносный сайт, с которого скачивалось ПО.

Хакерам удалось вывести в топ Google-поиска вредоносный сайт о биткойнах, который перенаправлял пользователя на поддельные, фишинговые сайты, попутно воруя криптосредстваНо, пожалуй, одной из самых красивых афер стоит признать масштабную кампанию, организованную авторами площадки Darknetmarkets.org. Хакерам удалось вывести в топ Google-поиска вредоносный сайт о биткойнах, который обещал «научить пользователей Tor» обращению с криптовалютами и даркнетом. Площадка перенаправляла пользователя на поддельные, фишинговые сайты, попутно воруя криптосредства. Оказалось, что сайт функционировал с 2015 года, однако вышел в топ Google совсем недавно.

Не стоит забывать и об уязвимостях в лицензионном ПО, которые не только дают преступникам доступ к вашему компьютеру, но и способны рассказать о вас всё. Не так давно специалисты по информационной безопасности сообщали минимум о двух уязвимостях, влияющих на системы расширений, встроенных в браузеры Chrome, Firefox, Opera. Эти недостатки могут применяться для выявления установленных расширений пользователя, для сбора данных о пользователе и создания уникального отпечатка браузера, благодаря чему можно идентифицировать и тех, кто скрывается за VPN или Tor.

Кошелек или жизнь

Традиционно для хранения биткойнов и эфиров пользователи используют электронные кошельки. У любой криптовалюты есть два ключа: публичный (он указывается для перечисления на него средств и доступен всем) и приватный (который известен только владельцу и нужен для подтверждения транзакции). Для хранения криптовалюты используются «горячие» кошельки (когда оба ключа хранятся в интернете у вашего провайдера) и «холодные» кошельки (приватный ключ сохраняется на внешнем устройстве и недоступен никому, кроме пользователя). Складывается ощущение, что «холодные» кошельки защищены лучше. Однако и тут могут быть уязвимости: например, вы можете стать жертвой трояна из уже упомянутого выше вредоносного ПО.

Чтобы обезопасить «горячие» кошельки, пользователю стоит подключить двухфакторную аутентификацию. Но и это не гарантирует совершенную защиту. Не так давно Федеральная торговая комиссия США сообщила о значительном росте краж телефонных номеров пользователей с целью захватить контроль над их учетными записями в социальных сетях и криптовалютными кошельками. Хакеры, получив в открытом доступе информацию о пользователе, звонили операторам связи и убеждали переадресовать звонки и сообщения на новые устройства, благодаря чему даже двухфакторная аутентификация не срабатывала.

Бесплатная рабочая сила

Впрочем, это не все опасности, которые могут подстерегать вас. Так, многие системы стали жертвами майнеров, использующих вычислительные мощности компьютеров — процессоры и видеокарты. Подобным образом действовали ботнеты DevilRobber и CoinMiner. Еще в 2015 году серверы одного из итальянских банков применялись хакерами для добычи криптовалюты. Правда, в течение часа проникновение удалось зарегистрировать и банковский сервер был отключен. Однако постепенно подобные схемы уходят в прошлое: директор компании Darktrace Дэйв Палмер в ходе лондонской конференции Research and Applied AI Summit отметил, что расцвет майнинга с использованием зараженных устройств пришелся на 2014 год. Сегодня же это становится нерентабельно: для генерирования криптовалюты требуются колоссальные вычислительные мощности, и использование рядовых пользователей неэффективно, полагает эксперт. Тем не менее, по словам советника президента по интернету Германа Клименко,от 20 до 30% из 20 млн компьютеров в России заражены вирусом для майнинга криптовалюты.

Однако и сами майнеры порой не защищены от взломов. Так, нидерландский исследователь безопасности Виктор Геверс выявил 2893 устройства для майнинга биткойнов, доступные через Telnet без какой-либо парольной защиты. Аналитик предположил, что владельцем устройств является организация, финансируемая или подконтрольная правительству КНР. После публикации информации об уязвимости все устройства были стремительно запаролены. Подобный пул майнеров за один день может сгенерировать прибыль до 1 миллиона долларов в криптовалюте Litec. Будь у Геверса другие мотивы, он мог бы похитить средства майнеров.

Спасение утопающих — дело рук самих утопающих

Как видно из анализа, основные векторы атак — это люди, владельцы криптоактивов. Киберпреступникам гораздо проще организовать атаку на большое количество жертв, предполагая, что у какой-то части пользователей уровень защиты окажется минимальным.

Однако выполнение простых базовых правил личной безопасности поможет вам минимизировать риск стать жертвой хакеров.

1. Не торопитесь! Всегда внимательно подходите к вопросу выбора, будь то проект для ICO, биржа или обменный пункт, новостной ресурс и т. д. Это позволит уйти от тривиальных схем с фишинговыми сайтами.

2. Используйте проверенные системы безопасности: антивирусы, персональный межсетевой экран, качественный VPN-построитель. Не стоит забывать о том, что под видом бесплатного антивируса может скрываться вредоносное ПО. Проверьте разработчика — такие вопросы лишними не бывают.

3. Храните деньги в криптокошельках! Если вы обладаете значительными суммами, то не храните все в одном месте. Пользуйтесь холодными аппаратными кошельками. Не подключайтесь и не работайте на незнакомых компьютерах, где может быть установлено вредоносное ПО.

4. Будьте в теме событий. При использовании любого ПО, имеющего доступ к вашим криптоактивам, следите за обновлениями продукта и рекомендациями разработчиков.

5. Что касается корпоративной безопасности, то тут важно обеспечивать защиту от таргетированных атак, а это уже зависит от вашей службы информационной безопасности.

snob.ru