Безопасность в Windows 7 во всех ракурсах. Windows 7 журнал безопасности

Журнал безопасности Windows NT — Windows ИНФО

Анализируем журнал безопасности Windows NT

Журнал безопасности Security Log может использоваться для отслеживания (аудита) большинства действий пользователей в системе. Существует три основные категории такого аудита — это аудит сеансов работы пользователей, аудит доступа к объектам системы и аудит выполняющихся задач. Эти категории дают основную информацию при наблюдении за действиями пользователей. Системная политика аудита настраивается в меню Policies-Audit-Audit Policy, вызываемом из программы User Manager (см. Экран 1). Данное диалоговое окно позволяет выбрать, какие из семи категорий фиксировать в локальном журнале безопасности, а какие нет.

Сеансы работы пользователей

ЭКРАН 1. Настройка аудита системы.

Многие администраторы просматривают журнал безопасности Windows NT и видят события входа пользователей в систему и выхода из нее, однако часто не могут правильно оценить увиденное. Здесь следует обращать внимание на отдельные параметры событий. Так, событие успешной регистрации пользователя в системе имеет номер (ID) 528 (см. Рисунок 1). При отказе в регистрации пользователя фиксируется событие с другим номером, который зависит от причины отказа. Полный список событий можно найти в документе Microsoft «Описание событий аутентификации» (см.http://support.microsoft.com/support/kb/ar…s/q174/0/74.asp). Событие с номером 538 означает завершение сеанса, начало которого зафиксировано событием 528. Событие номер 528 имеет несколько очень важных дополнительных параметров. Имя пользователя и домен определяют вошедшего в систему пользователя или то, чья учетная запись была при этом задействована. Номер сеанса пользователя Logon ID — это уникальный для системы код, присваиваемый любому активному сеансу работы пользователя с системой. Именно он будет записан в событии завершения сеанса. Это позволяет определить общее время работы пользователя при анализе событий 528 и 538 с одним и тем же номером сеанса.

РИСУНОК 1. Событие номер 528.

Событие входа в систему также фиксирует информацию о типе входа Logon Type, т. е. то, как пользователь вошел в систему. Тип входа 2 соответствует интерактивному входу с консоли, например, с помощью монитора и клавиатуры. Если пользователь подключается к диску на другом компьютере или как-либо еще использует сетевой ресурс, то выполняется сетевой вход с типом 3. Так, если был зафиксирован тип входа 2, то кто-то вошел в систему с локальной консоли именно этого компьютера, а если тип 3, значит, кто-то подключился к системе по сети. Тип входа 5 фиксируется при запуске службы с указанием конкретной учетной записи пользователя. При использовании планировщика задач производства независимых компаний, например Argent Queue Manager компании Argent Software, система фиксирует событие номер 528 с типом входа 4, что соответствует заданию на выполнение командного файла. При разблокировании рабочей станции записывается событие с типом входа 7.

Фиксируются также все неудачные попытки входа в систему Logon Failure. При этом чаще всего записывается системное событие 529, соответствующее указанию неверного имени пользователя или пароля — Unknown user name or bad password.

ЭКРАН 2. Выбор рабочих станций, с которых пользователь имеет право войти в систему.

Если учетная запись пользователя недоступна или заблокирована, то попытка входа отвергается, и записывается событие с номером соответственно 531 или 539. Событие номер 530 указывает, что пользователь пытался войти в систему в недозволенное ему время или день недели. Если учетная запись пользователя просрочена или устарел пароль, то фиксируется соответственно событие 532 или 535. Если пользователь ограничен входом лишь на некоторые рабочие станции (см. Экран 2), а он пытается войти с другого компьютера, то запишется событие номер 533. Можно ограничить права пользователя на выполнение определенных типов входа в различные системы. Если пользователь, которому запрещен доступ к какому-то компьютеру по сети, все же пытается обратиться к его ресурсу или реестру, то он получит отказ, а в журнал безопасности запишется событие с номером 534. Такое же событие будет зафиксировано при попытке пользователя войти в систему с консоли, если это ему запрещено. При попытке запустить службу с использованием учетной записи пользователя, не имеющей права на запуск служб (права Logon as a service), также будет зафиксировано событие номер 534. Кроме того, событие 534 запишется и при попытке запуска задания с исполнением командного файла от имени учетной записи без права Logon as a batch job. При всех других отказах в аутентификации фиксируется событие с номером 537, т. е. An unexpected error occurred during logon — отказ по неизвестной причине. Тип входа фиксируется при всех попытках входа в систему, независимо от их результата. Более подробную информацию можно найти в документе Microsoft «Аудит аутентификации пользователей» (см.http://support.microsoft.com/support/kb/ar…s/q174/0/73.asp).

Аутентификация в Windows NT имеет распределенную природу. Особенно ярко это проявляется при слежении за входом в систему и выходом из нее. Зачастую аудит на рабочей станции, имеющей учетную запись в домене, воспринимается уже как «вход в домен», вместо настоящего момента входа в домен или же входа на контроллер домена с использованием учетной записи домена. Аудит на рабочей станции означает лишь регистрацию на рабочей станции. Но поскольку используется учетная запись домена, сама рабочая станция не может аутентифицировать пользователя. Рабочая станция лишь посылает сведения о пользователе на контроллер домена по протоколу NTLM (NT LAN Manager). Контроллер домена проверяет правильность пароля и сразу же забывает о пользователе. Сеанс работы пользователя поддерживает сама рабочая станция до самого момента выхода из системы. Разумеется, именно рабочая станция и записывает в свой журнал системы безопасности информацию о сессии пользователя.

Для получения общей картины работы пользователей домена зачастую можно обойтись без анализа журналов безопасности на всех без исключения рабочих станциях. Дело в том, что сразу же после успешного входа пользователя обычно выполняется автоматическое подключение сетевых дисков, расположенных на файл-серверах. Именно журналы безопасности файл-серверов и следует просматривать, отслеживая события входа в систему с типом 3. Из-за отсутствия централизованной фиксации входов в систему для домена бывает трудно отследить попытки несанкционированного доступа. Однако, хотя контроллеры домена и не фиксируют все неудавшиеся попытки входа, они записывают все блокировки учетной записи (событие номер 644), которые являются следствием нескольких безуспешных попыток входа подряд. Подробнее о блокировках учетных записей рассказано в документе Microsoft «События при блокировках учетных записей хранятся в журнале безопасности контроллера домена» (см. http://support.microsoft.com/support/kb/ar…s/q182/9/18.asp).

Необходимо отслеживать использование локальных учетных записей на отдельных системах. Входящие в домен рабочие станции и обычные серверы аутентифицируют пользователей на контроллерах доменов, а также ведут собственные локальные базы пользователей (SAM). И пользователи, и взломщики могут задействовать эти локальные учетные записи, чтобы попытаться войти в систему локально или через сеть. Во всех системах существует встроенная административная учетная запись Administrator. О том, как предотвратить нежелательные попытки ее использования, рассказано в мартовском номере Windows NT Magazine/RE в статье Франклина Р. Смита «Защитим права администратора!».

Для эффективного наблюдения за сеансами работы пользователей нужно хорошо знать, что и где проверять. Для отслеживания входа в систему в первую очередь следует просматривать журналы безопасности на рабочих станциях и простых серверах и искать в них события с номерами 528 и 538. Возможные попытки незаконного проникновения в систему отслеживаются среди событий с номерами от 529 до 537, а также 539 на всех потенциально доступных для нападения компьютерах.

Доступ к объектам системы

Аудит доступа к объектам включает в себя всего три события, однако он очень важен, поскольку позволяет отслеживать обращения к любым объектам, включая каталоги, файлы, принтеры и ключи реестра. Для использования перечисленных возможностей необходимо включить опцию регистрации доступа к объектам в меню настройки аудита системы, а также указать все объекты, доступ к которым требуется регистрировать. Список регистрируемых действий для объекта очень напоминает список прав доступа к этому объекту (ACL). В таком списке указаны пользователи и их действия, подлежащие регистрации.

Аудит доступа к объектам ведется в журнале событий, а не в журнале транзакций. Поэтому Windows NT не фиксирует, что именно сделал пользователь с объектом, а указывает только тип доступа к данному объекту. Так, например, можно проследить, что пользователь Иванов открыл файл Зарплата.xls для чтения, записи, выполнения и удаления, однако совершенно невозможно выяснить, внес ли он какие-то изменения, а если да, то какие именно. К тому же при аудите доступа к объектам в журнал может быть записано неоправданно много событий. Так, при активизации двойным щелчком текстового файла из программы Windows Explorer происходит запуск программы WordPad. При этом фиксируется более 20 событий, связанных с доступом к данному файлу и к каталогу, где он находится.

Аудит объектов обычно используется применительно к обычным приложениям, которые работают с отдельными файлами, например к приложениям из комплекта Microsoft Office. Специальные клиент-серверные приложения, такие, как SAP, работают с таблицами, расположенными в нескольких больших файлах базы данных SQL Server. Аудит таких файлов обычно сводится к записи одного события при запуске информационной службы и одного — при ее остановке. При этом не остается сведений о том, какой пользователь выполнял те или иные транзакции или в каких таблицах он менял данные. Эту информацию могут сохранять только сами приложения. Зато аудит таких монолитных файлов помогает выяснить, не пытался ли кто-то заменить файлы базы данных в тот момент, когда SQL Server был остановлен. Это вполне возможно, а перезапущенная прикладная служба не способна заметить подмену.

РИСУНОК 2. Событие номер 560.

Основные два события аудита доступа к объектам: object opened и handle closed. Первое фиксирует открытие объекта (номер 560) , а второе — его закрытие (событие 562). Это взаимодополняющие друг друга события, подобные событиям входа и выхода из системы. Успешное событие номер 560 (см. Рисунок 2) записывает информацию об открытом объекте, а также имя пользователя и название приложения, которое воспользовалось объектом, тип доступа и дескриптор Handle ID.

Handle ID является уникальным кодом для контроля операционной системы за каждым объектом. Он напоминает описанный выше номер сессии пользователя. Найдя пару событий открытия и закрытия (560 и 562) с одним и тем же значением Handle ID, можно выяснить время работы пользователя с данным объектом. Вместе с этим дескриптором событие номер 560 записывает и номер сессии пользователя (см. Рисунок 2), что позволяет выяснить, в какой именно сессии тот обращался к объекту.

События хранят информацию о двух пользователях — об основном и о клиенте. При открытии файла на локальном компьютере с помощью обычного приложения, такого, как Microsoft Word, существенна только информация об основном пользователе. Однако при доступе к объекту из клиент-серверных приложений, которые разграничивают доступ к данным на основе базы пользователей системы, фиксируются оба типа пользователей: основной — соответствует учетной записи клиент-серверного приложения, а клиентский — соответствует пользователю, от имени которого работает сервер. Типичным примером является доступ к файловым ресурсам сервера. Так, при доступе к файлу на другом компьютере через сеть служба Workstation обращающегося к файлу компьютера соединяется со службой Server компьютера с предоставляемым ресурсом, при этом происходит тип 3 входа в систему. Перед обработкой любого запроса сервер аутентифицирует пользователя и записывает события доступа к объекту с указанием основного пользователя и клиента. В этом случае основным пользователем будет SYSTEM, поскольку именно под данной учетной записью запускается служба Server. Информация о клиенте соответствует имени пользователя, которое применялось для доступа к ресурсу; обычно это одна из учетных записей пользователей домена.

Поле типа доступа Accesses в событии номер 560 хранит вид использованного метода доступа к объекту. Значения этого поля соответствуют возможным типам полномочий доступа к объектам ACL. Так, при редактировании текстового файла в редакторе WordPad Windows NT фиксирует событие 560 с типом доступа для чтения ReadData, записи WriteData и добавления AppendData.

Событие 560 также сохраняет информацию о номере процесса Process ID. Этот номер позволяет определить, какая именно программа обратилась к объекту. Например, можно точно выяснить, использовалось ли при редактировании текстового файла приложение Word, WordPad или Notepad. Однако это при условии, что редактировался локальный файл. Если же пользователь обращался к объекту через сеть, фиксируется номер процесса, соответствующий серверному приложению.

Третьим важным событием в категории аудита объектов является событие номер 564, удаление объекта — object deleted. Оно записывает только дескриптор и номер процесса. Чтобы разобраться, какой именно объект и каким пользователем был удален, необходимо отыскать по значению Handle ID соответствующее событие 560 открытия объекта. В событии номер 560 есть вся необходимая информация о пользователе, так что событие 564 удаления объекта следует связывать именно с ним.

Аудит и анализ доступа к объектам представляется очень мощным средством. Однако анализ — процесс весьма трудоемкий, а аудит может снизить быстродействие системы при активном использовании и большом количестве регистрируемых объектов. Не следует злоупотреблять этим типом аудита. Кроме защиты особо важных ресурсов он часто используется службой безопасности предприятия для сбора сведений о неблагонадежных пользователях. Известны случаи, когда аудит ставился на специально подбрасываемые пользователям файлы типа Зарплата.xls только лишь с целью выявить потенциальных злоумышленников. Подобный подход требует строгой проработки. Ну и, конечно, не надо забывать включать аудит доступа к объектам системы в приложении User Manager на той системе, где эти объекты находятся, а не только на рабочей станции пользователя.

Аудит выполняющихся задач

РИСУНОК 3. Событие номер 592.

Эта категория аудита в приложении User Manager называется аудитом выполняющихся задач — process tracking, а в документации по Windows NT и в программе Event Viewer используется термин «детальный аудит» — detailed tracking. Как бы то ни было, данная категория позволяет проследить за тем, какие именно программы были запущены на рабочей станции и какие программы выполнялись на сервере. В этой категории также существуют два основных события — создание нового процесса, событие номер 592, и завершение процесса, событие номер 593. Найдя пару событий 592 и 593, имеющих один и тот же номер процесса Process ID, можно определить общее время работы того или иного приложения. Поле названия исполнительного модуля Image File Name хранит имя файла, соответствующего приложению. Так, при запуске WordPad это поле будет содержать значение WORDPAD.EXE (см. Рисунок 3). К сожалению, событие не записывает полный путь, и судить о точном размещении исполняемого файла нельзя. В поле имени пользователя User Name хранится информация о том, кто запустил приложение. Кроме того, по значению поля номера сеанса Logon ID пользователя можно отыскать соответствующее событие номер 528 и выяснить все подробности о сеансе, в котором запускалось приложение. С помощью поля номера запустившего приложение процесса Creator Process ID можно найти соответствующее событие номер 592, из которого выяснить, какая программа инициировала запуск нового процесса.

Аудит выполняющихся задач может оказаться очень полезным на рабочих станциях, в особенности при изучении активности тех или иных пользователей. Если при этом задействовать аудит доступа к объектам на серверах, то можно построить довольно четкую картину работы пользователей.

Аудит сеансов работы пользователей, аудит доступа к объектам системы и аудит выполняющихся задач являются тремя важнейшими категориями в журнале безопасности Windows NT. Можно связать сеансы работы пользователей, процессы и доступ к объектам и построить точную картину деятельности пользователей. К сожалению, Event Viewer не способен фильтровать события по значениям их параметров, так что использовать номера Logon ID, Process ID и Handle ID весьма трудно. Однако можно применить функцию поиска по значению параметра и вручную составить необходимые цепочки событий. Можно также воспользоваться другими программами обработки журнала безопасности Windows NT, которые позволяют отфильтровывать события по различным критериям.

При настройке аудита журнала для этих трех категорий нужно знать, какие компьютеры (рабочие станции, серверы, контроллеры домена) в какие журналы будут записывать те или иные события. Следует помнить, что аудит доступа к объектам системы и аудит выполняющихся задач могут существенно понизить быстродействие системы. В следующий раз мы рассмотрим остальные категории аудита, как-то: аудит управления учетными записями пользователей, изменения системной политики, использования полномочий и системных событий.

wininfo.org.ua

1.5 Журналы событий и безопасности Windows. Порядок использования содержания журналов для получения сведений в целях обеспечения безопасности.

Журнал событий англ. Event Log — в Microsoft Windows стандартный способ для приложений и операционной системы записи и централизованного хранения информации о важных программных и аппаратных событиях. Служба журналов событий сохраняет события от различных источников в едином журнале событий, программа просмотра событий позволяет пользователю наблюдать за журналом событий, программный интерфейс (API) позволяет приложениям записывать в журнал информацию и просматривать существующие записи.

Записи журнала событий хранятся в ключе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog

Данный ключ содержит подключи, называемые файлами журнала. По умолчанию имеются:

файл журнала приложений — для событий приложений и служб;

файл журнала безопасности — для событий системы аудита;

файл системного журнала — для событий драйверов устройств.

Имеется возможность создавать дополнительные журналы. Для каждого источника событий в журнале создаётся отдельный подключ. События от каждого источника могут включаться в определяемые отдельно для каждого источника категории. События должны принадлежать к одному из пяти предопределённых типов.

| Тип | Описание |

| Информация | События указывают редкие и важные успешные операции. |

| Предупреждение | События указывают проблемы, которые не требуют немедленного вмешательства, но могут привести к ошибкам в будущем. Примером такого рода событий может служить исчерпание ресурсов. |

| Ошибка | События указывают существенные проблемы, обычно приводящие к потере функциональности или данных. Примером может служить невозможность запуска службы при загрузке. |

| Успешный аудит | События безопасности, которые происходят при успешном обращении к аудируемым ресурсам. Примером может служить успешный вход в систему. |

| Не успешный аудит | События безопасности, которые происходят при неуспешном обращении к аудируемым ресурсам. Примером может служить попытка открыть файл, не имея соответствующих прав доступа. |

Запись о событии включает в себя: идентификатор события, тип события, категорию события, массив строк и дополнительные, специфичные для события, двоичные данные. Каждый источник событий должен зарегистрировать свой файл сообщений, в котором хранятся строки описания идентификаторов сообщений, категорий и параметров. Строка описания может содержать места для вставки строк из массива, указанного при записи события, например:

Невозможно открыть %1, ошибка %2

Администраторы могут осмотреть и очищать журнал, разделить права на чтение и очистку невозможно. Кроме того, администратор может использовать специальную утилиту Winzapper для удаления записей о конкретных событиях из журнала. По этой причине, в случае если учетная запись администратора была взломана, история событий, содержащихся в журнале событий, становится недостоверной. Противостоять этому можно путем создания удаленного сервера журнала, доступ к которому будет осуществляться лишь посредством консоли.

Как только журнал достигает максимально допустимого размера, он может либо перезаписывать старые события, либо остановить запись. Это делает его восприимчивым к атакам, в которых нарушитель пытается переполнить журнал путем создания большого числа новых событий. Частично против этого может помочь увеличение максимального размера журнала. Таким образом, для переполнения журнала потребуется инициировать большее количество событий. Можно дать команду журналу не перезаписывать старые события, но это может стать причиной сбоя.

Ещё один способ атаковать журнал событий - зарегистрироваться под учетной записью администратора и изменить политику аудита, а именно - остановить запись в журнал несанкционированной активности. В зависимости от настроек политики аудита, её изменение может быть записано в журнале. Запись об этом событии можно очистить с помощью Winzapper. С этого момента активность не будет фиксироваться в журнале событий.

Конечно, доступ к журналу нужен не для всех атак. Но зная о том, каким образом работает журнал событий, можно принять меры предосторожности во избежание обнаружения. Например, пользователь, желающий войти в систему под учетной записью сослуживца по корпоративной сети, может ждать до тех пор, пока не сможет незаметно воспользоваться компьютером. Далее он использует аппаратные средства для подбора пароля и регистрируется в системе. Затем имя учетной записи пользователя передается в службу терминалов сWi-Fi Hotspot, IP-адрес которого не возможно будет отследить и выйти через него на взломщика.

После того как журнал очищается через окно просмотра событий, сразу создается одна запись в свежеочищенный журнал, отмечая время очистки и администратора-исполнителя. Эта информация может стать отправной точкой в расследовании подозрительных действий.

Кроме журнала событий Windows, администраторы также могут проверить журнал безопасности Брандмауэра Windows

studfiles.net

Основы безопасности Windows 7 (часть 1)

Windows 7 – это последняя клиентская ОС для компьютеров от компании Microsoft, которая построена с учетом сильных и слабых сторон своих предшественников, Windows XP и Windows Vista. Каждый аспект базовой операционной системы, а также выполняемых ею служб, и то, как она управляет приложения, загруженными в нее, были пересмотрены, и по возможности были приняты меры по улучшению ее безопасности. Все сервисы были усовершенствованы и новые опции безопасности делают эту ОС более надежной.

Помимо некоторых основных усовершенствований и новых служб, ОС Windows 7 предоставляет больше функций безопасности, улучшенные возможности аудита и мониторинга, а также возможности шифрования подключений и данных. В Windows 7 имеют место некоторые усовершенствования внутренней защиты для обеспечения безопасности такими внутренними компонентами системы, как Kernel Patch Protection (защита патча ядра), Service Hardening (упрочение сервисов), Data Execution Prevention (предотвращение несанкционированного выполнения данных), Address Space Layout Randomization (внесение случайности в верстку адресного пространства) и Mandatory Integrity Levels (обязательные уровни целостности).

Windows 7 создана для надежного использования. С одной стороны она была разработана в рамках Microsoft's Security Development Lifecycle (SDL) и спроектирована для поддержки требований Common Criteria, что позволило ей получить сертификацию Evaluation Assurance Level (EAL) 4, которая отвечает требованиям федерального стандарта обработки информации (Federal Information Processing Standard – FIPS) #140-2. При использовании Windows 7 как отдельной системы ее можно защищать личными средствами безопасности. Windows 7 содержит множество различных инструментов безопасности, но именно в сочетании с Windows Server 2008 (R2) и Active Directory эта ОС становится бронежилетом.

Используя дополнительные методы безопасности таких инструментов, как Group Policy, вы можете контролировать каждый аспект безопасности ваших компьютеров. Если Windows 7 используется в домашнем офисе или личных целях, ее также можно защищать во избежание многих нынешних методов взлома, и систему можно быстро восстанавливать после сбоя, поэтому, хотя совместное использование этой ОС с Windows 2008 является более надежным, оно вовсе необязательно для применения высокого уровня безопасности в Windows 7. Также следует учитывать тот факт, что, хотя Windows 7 безопасна по своей природе, это вовсе не означает, что вам нужно полностью полагаться на стандартную конфигурацию и что нет необходимости вносить изменения для улучшения безопасности. Также не стоит забывать о том, что со временем вы будете подвергнуты риску заражения каким-то вредоносным кодом или интернет атаке, когда компьютер используется в любой публичной сети. Если компьютер используется для любого типа публичного доступа в интернет, ваша система и сеть, к которой она подключена, становятся доступными для возможных атак.

В этой статье мы рассмотрим основы, которые необходимо знать о правильной настройке безопасности Windows 7, достижении нужного уровня безопасности, а также поговорим о расширенных параметрах безопасности и рассмотрим некоторые менее известные функции безопасности, которые Windows 7 предлагает для профилактики и защиты от возможных атак. Мы также рассмотрим многие способы, которыми вы можете защитить свои данные и восстановиться в случае, если вы все же подверглись какой-либо атаке или критическому сбою системы. В этой статье представлен концепт безопасности, как укреплять Windows 7, как устанавливать и обеспечивать безопасность работающих приложений, как управлять безопасностью в системе Windows 7 и как предотвращать проблемы, вызванные вредоносным кодом. В этой статье также будет рассмотрен процесс защиты данных, системные функции резервного копирования и восстановления, процесс восстановления операционной системы в предыдущее состояние и способы восстановления данных и состояния системы в случае возникновения критического сбоя работы системы. Мы также рассмотрим стратегии, позволяющие сделать это быстро.

Также будут затронуты темы безопасной работы в сети и интернете, настройки биометрического контроля для расширенного управления доступом и то, как в Windows 7 при совместной работе с Windows Server 2008 (и Active Directory) можно использовать некоторые интегрированные опции контроля, управления и мониторинга. Цель этой статьи – ознакомить вас с функциями безопасности Windows 7, улучшениями и приложениями, а также предоставить более подробную картину того, как планировать и применять эти функции безопасности должным образом. Все затронутые нами здесь темы будут разбиты и организованы в отдельные блоки.

Примечание: при работе в корпоративной или другой производственной среде не вносите изменения в компьютеры своей компании. Убедитесь, что работаете в рамках изданного компанией плана или политики безопасности, с учетом всех методик, принципов и руководств компании. Если вы не знакомы с темой безопасности и продуктами компании Microsoft, читайте документацию продукции, прежде чем вносить изменения в свою систему.

Базовые моменты безопасности

Прежде чем мы погрузимся в глубь специфики Windows 7, важно сначала представить базовые понятия безопасности и то, как планировать их применение. Нам также нужно будет знать, почему мониторинг является критически важным для поддержания безопасности и как правильно вести слежение за службами безопасности на предмет возникновения проблем. Также важно знать, как осуществлять мониторинг безопасности и обнаруживать вашу возможную подверженность потенциальным атакам. Безопасность – это не то, что делается на скорую руку. К ней нужно тщательно готовиться и применять ее к каждому техническому аспекту установки, и она должна всегда присутствовать. Ее также необходимо тщательно продумывать до установки, а после установки выполнять постоянный мониторинг и аудит. Управление безопасностью требует анализа для точной настройки текущей архитектуры безопасности, а также обнаружения потенциальных атак. В большинстве случаев, ваша безопасность будет проверяться взломщиком или вредоносным кодом для поиска доступа, вы можете потенциально защитить себя превентивными мерами, если видите попытки взлома или заражения. С помощью ведения логов и их последующего аудита вы сможете найти информацию о попытках входа в ваш роутер, о попытках входа от имени администратора и т.д.

Журналы и оповещения весьма полезны, поскольку, если что-то пойдет не так, вы быстро и правильно сможете на это отреагировать посредством анализа исходных IP адресов или попыток входа, зафиксированных приложением аудита. Реагирование на атаку при наличии детального плана называется 'реакцией на происшествие'. Подготовленность - это ключ к реакции на происшествие, поэтому наличие плана предварительных и последующих действий является критически важным для безопасности. План восстановления после сбоев (Disaster Recovery Plan) [иногда используемый совместно с планом непрерывности бизнеса (Business Continuity Plan – BCP)] будет содержать стратегию восстановления после происшествий. Некоторые команды ИТ-специалистов также выделяют сотрудников для образования команды реагирования на инциденты '(Incident Response Team)', которая при необходимости отвечает за разработку плана по устранению и решению критических проблем, возникших в результате сбоя системы, потери данных, сетевых или системных атак и т.д.

Итак, домашние пользователи должны использовать такую же стратегию, только на упрощенном уровне. Вам тоже нужно защищать свои системы, реагировать на сбои, поэтому хороший план, созданный заранее, может вам оказать очень полезную услугу в будущем. Хорошим примером простого плана будет, например, следующее: если ваша система заражена вредоносным кодом (например, Троян), вам потребуется переустанавливать свою ОС, если все другие меры и попытки исправления не увенчались успехом. Если дело обстоит именно так, то вам нужны члены команды с распределенными обязанностями, подробные шаги (или список) и процедуры еще до инцидента, чтобы вы могли должным образом на него отреагировать, а также нужно провести проверку, чтобы быть уверенным в том, что все выполнено правильно после восстановления. Наличие доступа или копии установочных файлов или любых других программ и приложений, прежде чем они потребуются, может сэкономить вам время, а продуманный план может указать вам, где искать все необходимые инструменты, когда время может играть решающую роль.

Примечание: чтобы помочь себе с планированием и лучше ознакомиться с безопасностью, можете найти списки и планы в разделе дополнительных ссылок этой статьи.

Также следует как можно чаще пересматривать свои планы, особенно после критических проблем или сбоев, и при необходимости добавлять в них определенные действия. Когда ваш план готов, следует учитывать его создание на основах с большим количеством функций и служб безопасности.

Совет: безопасность следует продумывать и применять в каждой используемой системе или службе, чтобы снижать степень риска, связанного с атаками, которые исходят от любой из них во время работы. И если безопасность применена таким способом, что вы сможете заблаговременно предотвратить атаку (или восстановиться после нее), у вас будет меньше работы по реагированию на такие атаки и их учет. Безопасность, даже на самом базовом уровне, должна применяться так, чтобы защищать ваши данные впоследствии, чтобы даже в случае, если вам придется устанавливать Windows с нуля, вы могли применить свои данные позже для последующего их использования. Безопасность нельзя игнорировать.

Вам также следует учитывать применение безопасности концептуально и технически, используя концепцию безопасности под названием Глубокая защита (Defense in Depth). Безопасность необходимо продумывать и применять ко всем системам, сервисам, приложениям и сетевому оборудованию, обеспечивая работу вашей системы и подключение к интернету. Опубликованные политики и продуманные планы обеспечивают продуктивность пользователей системы, и знакомят их с общими политиками использования. Непрерывное обслуживание позволит обеспечивать прирост ваших вложений. Чтобы предотвратить появление «дыр» в архитектуре безопасности, необходимо использовать планирование и применять модель безопасности, использующую концепцию 'Defense in Depth'. На рисунке 1 показано применение такой концепции на упрощенном уровне, вы можете (и, конечно, должны) добавлять дополнительные уровни в зависимости от того, как построена ваша домашняя или корпоративная сеть.

Рисунок 1: Концептуализации и реализация защиты Defense in Depth

Рисунок 1: Концептуализации и реализация защиты Defense in Depth

Защиту Defense in Depth, как видно из рисунка, можно подстраивать в соответствие с вашими нуждами. В этом примере, политика безопасности необходима для обеспечения безопасного взаимодействия пользователей системы и сети. Также, укрепление ваших систем, телефонов, настольных ПК, сервисов, приложений, серверов, роутеров, коммутаторов и PBX должно быть принято во внимание, чтобы быть уверенным в том, что все точки доступа охвачены. Также неплохо иметь такое средство защиты публичной сети, как межсетевой экран, но всегда нужно расширять эти границы и добавлять такие элементы, как фильтры и сканеры, чтобы обеспечить более многогранную поддержку. Вам также нужно будет иметь возможность осуществлять мониторинг и вести журналы всей информации для ее последующего использования.

Windows 7 также была создана для интеграции и использования в средах, которые должны отвечать требованиям высокого уровня безопасности, таким как правительственные и военные среды. При учете базовых принципов безопасности Windows важно помнить, что любая система производственного уровня должна быть сертифицирована уровнем безопасности C2 из Orange Book. Microsoft Windows также должна отвечать требованиям сертификации Common Criteria Certification. Для дополнительной информации по этим темам смотрите статьи, ссылки на которые приведены в разделе дополнительных ссылок в конце этой статьи. Windows 7 очень гибкая система, и ее многие опции позволяют настроить ее для использования всех ее функций (минимальная безопасность), или использования только базовых возможностей, и тех операций, которые вы настроили для использования (максимальный уровень безопасности). В Windows 2008 и Windows 7 функция безопасности повышена в десять раз, если эти две ОС совместно настроены должным образом.

Примечание: важно помнить, что отрицание проблемы (или потенциальной проблемы) – не вариант. Оставленные на потом, или вообще игнорируемые проблемы лишь усложняют ситуацию. Лень лишь выиграет вам немного времени. Безопасность в неизвестности такой не является. Несоответствие требованиям лишь добавляет проблем позже, когда необходимо соответствие. Тщательное развертывание безопасности на домашнем ПК или на предприятии (одинаково важны) предотвратит проникновение и атаки, и обеспечит несколько уровней защиты для большей надежности работы ваших систем. Необходимо знать основы безопасности и то, как действовать до и после возникновения атак, если вам нужна защита.

Итак, теперь, когда вы ознакомлены с основными понятиями безопасности, давайте применим то, что мы узнали, при настройке параметров безопасности Windows 7. Учитывая, что у нас есть знания того, почему нужно применять безопасность, когда ее применять, а также нам известны причины управления ею, мониторинга и обновления, нам лишь нужно применить эти концепции безопасности при настройке системы Windows 7. Это осуществляется довольно просто, если знаешь, что нужно сделать. Если вы новичок в Windows или испытываете трудности с привыканием к 7 (возможно вы не использовали Vista), то очень важно отвести часть времени для ознакомления с этими инструментами с помощью таких интернет ресурсов, как TechNet или Microsoft Support. Например, многие шаблоны и перечни можно найти в интернете на сайте Microsoft.com, что даст вам возможность пройти шаг за шагом через применение и использование безопасности в своей системе Windows. Вы также можете найти полезные инструменты в разделе дополнительных ссылок в конце этой статьи.

Шаблоны не являются панацеей и иногда могут вызывать обратный эффект, если их использовать неправильно (или они настроены неправильно), поэтому всегда будьте внимательны, даже если загружаете эти шаблоны непосредственно с Microsoft.com. Очень важно всегда читать документацию, которая идет с шаблоном, чтобы иметь возможность правильно его применить. Также будет правильным сказать, что без определенных знаний основ самой ОС, или знаний базовых принципов работы ОС вы не сможете обеспечить высокий уровень безопасности на длительное время. Четкое понимание ядра ОС и ее служб необходимо, если вы хотите иметь возможность обеспечивать высокую степень защиты даже после настройки базового уровня безопасности. Причиной того, почему это важно для всех, кто применяет безопасность в ОС, является знание того, что ваша система активно сканируется и проверяется на предмет уязвимостей. Ведение журналов регистрации событий крайне полезно, поскольку вы можете настроить аудит (а качестве примера) и получать подробную информацию о том, что происходит с вашей системой и внутри ее. Большинство (если не все) журналов по своей природе являются не очень понятными и могут создавать проблемы, используя самые обобщенные термины или машинный язык. Вам нужно выходить в интернет и разгадывать тайну этих журналов, что с определенным опытом становится делать все проще и проще. Вы прочтете множество вещей, о которых ранее не знали, а также найдете множество инструментов, которые захотите добавить в свой пакет инструментов, после того как протестируете их.

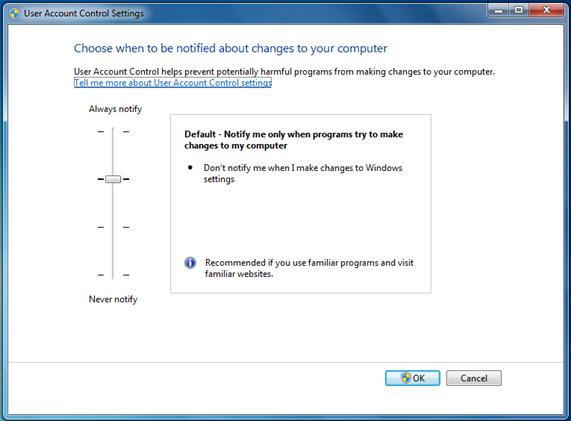

Вам также нужен определенный уровень гибкости при применении безопасности, уровень, который позволит вам соответствовать целям и требованиям предприятия (таким как доступ в интернет) без проблем, в то же время, поддерживая высокий уровень безопасности. Отличным примером может стать инструмент управления пользовательскими учетными записями (User Account Control - UAC), который, при правильной настройке, может обеспечивать высокий уровень безопасности или может быть совсем отключен. Вам нужно будет перезагрузить компьютер, если вы отключите UAC.

Рисунок 2: Настройка уровня безопасности посредством параметров UAC

Рисунок 2: Настройка уровня безопасности посредством параметров UAC

Инструмент UAC используется для того, чтобы не позволять программам или приложениям вносить изменения в операционную систему компьютера. Он работает посредством ограничения доступа в ядре ОС, и затем предоставляет подробную информацию пользователям о той программе, которая пыталась себя установить или внести изменения в ОС. Это полезно тем, что дает возможность проверить, что делает программа, и предпринять меры, если вы не хотите, чтобы эта программа внесла изменения. UAC впервые была представлена в Windows Vista, но поскольку ее нельзя было отключить, ее считали «раздражающей» как минимум. Она раздражала пользователей, которые не могли ее обойти. Разработчики Windows также имели множество трудностей с написанием кода из-за ограничений UAC и нуждались в обходных путях. Теперь, когда Windows 7 вышла, UAC можно отключать, полностью убирая уровень безопасности и обеспечивая больше гибкости и вариантов выбора.

Внимание! Чтобы обезопасить систему, не рекомендуется полностью отключать UAC, или если по каким-то причинам вам понадобилось это сделать, не забудьте включить ее снова.

winlined.ru

Введение

Политики журналов событийЗадать настройки журналов событий вы можете при помощи четырех политик безопасности, предназначенных для трех основных журналов – журнала безопасности, журнала приложений, а также системного журнала. Ниже вы узнаете обо всех локальных политиках безопасности, используя которые вы можете управлять журналами событий ваших пользователей. Для того чтобы перейти к настройке политик журналов событий, в редакторе управления групповыми политиками откройте узел Конфигурация компьютера/Конфигурация Windows/Параметры безопасности/Локальные политики/Журнал событий. Политики журналов событий вы можете увидеть на следующей иллюстрации:

Рис. 1. Узел «Журнал событий» Рассмотрим подробно каждую политику данного узла: Запретить доступ для локальной группы гостей к журналу безопасности. Данная политика безопасности может быть применена только к операционным системам, которые предшествуют Windows Vista. Применяется данная политика с целью ограничения локальной группы гостей, использующих анонимный вход в систему для журнала безопасности в операционных системах Windows XP и Windows 2000. По умолчанию, для клиентов, использующих операционную систему Windows 2000, данная политика отключена, а для пользователей Windows XP – включена. Запретить доступ для локальной группы гостей к журналу приложений. Действия этой политики безопасности аналогичны политике «Запретить доступ для локальной группы гостей к журналу безопасности». Эта политика отличается от предыдущей только тем, что используя параметры текущей политики, вы можете ограничить гостевых пользователей в доступе к журналу «Приложения». По умолчанию, для клиентов, использующих операционную систему Windows 2000, данная политика отключена, а для пользователей Windows XP – включена. Запретить доступ для локальной группы гостей к системному журналу. Текущая политика безопасности также как и две предыдущих политики, позволяет пользователям операционных систем Windows XP и Windows 2000 запрещать локальным гостям с анонимным входом в систему иметь доступ к журналу «Система». По умолчанию, для клиентов, использующих операционную систему Windows 2000, данная политика отключена, а для пользователей Windows XP – включена. Максимальный размер журнала безопасности. В одной из статей посвященных управлению журналами событий я рассказывал о том, как вы можете изменить максимальный размер различных журналов при помощи графического интерфейса или командной строки. Если вам нужно указать максимальный размер определенного журнала для целой группы пользователей, то вы можете упростить себе эту задачу и воспользоваться текущей политикой безопасности. Эта политика безопасности позволяет указывать максимальный размер журнала «Безопасность». Максимальный размер журнала может достигать 4 Гб, но обычно указывают максимальный размер не более 500 Мб. Ограничение размера журнала безопасности может привести к затиранию важных событий, так как по достижению порогового объема, у вас будут удаляться самые старые события, и вместо них будут записываться новые. Размеры файлов журнала должны быть кратны 64 КБ. Если введено значение, не кратное 64 КБ, средство просмотра событий установит размер файла журнала, кратный 64 КБ. Обычно, есть смысл увеличивать размер журнала событий только в том случае, если есть необходимость в тщательной обработке событий безопасности и сохранении журнала на протяжении длительного периода времени. По умолчанию в операционной системе Windows 7 и Windows Vista размер журнала безопасности составляет 20 Мб, в Windows Server 2008 и Windows Server 2008 R2 – 128 Мб, для операционных систем Windows Server 2003 – 16 Мб, а Windows XP – 8 Мб. Максимальный размер журнала приложений. Настройки этой политики безопасности идентичны настройкам предыдущей политики за исключением того, что здесь вы можете указать максимальный размер журнала «Приложения» для компьютеров и пользователей на которых будет распространена область действия объекта групповой политики. Максимальный размер системного журнала. От предыдущих двух политик безопасности данная политика отличается лишь тем, что она отвечает за максимальный размер журнала «Система». Метод сохранения событий в журнале безопасности. Данная политика безопасности напрямую связана с политиками «Максимальный размер журнала безопасности» и «Сохранять события в журнале безопасности» в связи с тем, что эта политика отвечает за перезапись журнала безопасности по превышению установленного лимита на размер. Для вас доступно одно из трех значений. При выборе значения «Затирать события по необходимости», по истечению свободного места в журнале, все старые события будут удаляться, и перезаписываться новыми. Обычно это значение используется в том случае, если у вас нет необходимости в архивировании событий указанного журнала. Значение «Затирать события по дням» целесообразно использовать в том случае, если у вас выполняется архивирование журнала по заданному промежутку времени, которое указывается при помощи политики «Сохранять события в журнале безопасности». В этом случае будут удаляться все события в данном журнале по истечении указанного срока. Также в этом случае стоит обратить внимание на то, чтобы максимальный размер журнала позволял вам сохранять все события за указанный промежуток времени. Значение «Не затирать события (чистка журнала вручную)» обычно используется в том случае, когда есть необходимость в сохранении всех событий непосредственно в журнале. Но стоит учесть, что после того как журнал достигнет максимального размера, все новые события будут просто отклоняться. Метод сохранения событий в журнале приложений. Параметры этой политики безопасности идентичны настройкам предыдущей политики за исключением того, что здесь вы можете указать настройки сохранения событий для журнала «Приложения» компьютеров и пользователей, на которых будет распространена область действия объекта групповой политики. Метод сохранения событий в системном журнале. Эта политика безопасности предназначена для настройки сохранения событий в журнале «Система». Сохранять события в журнале безопасности. Текущая политика безопасности определяет, как долго могут сохраняться события в журнале «Безопасность» в том случае, если для политики «Метод сохранения событий в журнале безопасности» указано значение «Затирать события по дням». Помимо этого вам нужно убедиться в том, что размер вашего журнала позволяет сохранять события за указанный промежуток времени, так как после достижения журналом максимального размера, все новые события будут просто отклоняться. Сохранять события в журнале приложений. Эта политика безопасности предназначена для определения количества дней, на протяжении которых в журнале «Приложения» будут сохраняться события. Сохранять события в системном журнале. Параметры этой политики безопасности идентичны настройкам предыдущих двух политик за исключением того, что здесь вы можете указать период времени хранения событий для журнала «Система» компьютеров и пользователей, на которых будет распространена область действия объекта групповой политики. Примеры использования политик журналов событийРазберемся с настройками политик безопасности журналов событий на живом примере. В этом примере мы определим настройки журналов событий «Приложения», «Безопасность» и «Система» для группы «Бухгалтерия» организации. Предположим, что в вашем отделе бухгалтерии все компьютеры оснащены операционными системами Windows Vista и Windows 7, в связи с чем, параметры политики «Запретить доступ для локальной группы гостей к журналу …» не будут задействованы. Выполните следующие действия:

Рис. 2. Изменение «Политики журналов событий для отдела бухгалтерии»

Рис. 3. Настройка максимального размера журнала безопасности

Рис. 4. Настройка метода сохранения событий в журнале безопасности

Рис. 5. Предлагаемые изменения значений политики «Сохранять события в системном журнале»

Рис. 6. Настроенные политики журналов событий Закройте данную оснастку.

Рис. 7. Выбор привязываемого объекта групповой политики ЗаключениеВ этой статье я продолжил описание локальных политик безопасности, которые помогут максимально защитить клиентские компьютеры вашей организации средствами групповых политик. Вы узнали о настройках политик журналов событий, при помощи которых вы можете задавать максимальный размер, выбирать метод сохранения событий, а также определять период времени, на протяжении которого события будут сохраняться в трех основных журналах. В предоставленном примере была проиллюстрирована процедура применения данных политик. В следующей статье вы узнаете о назначении параметров безопасности политик групп с ограниченным доступом, системных служб, реестра, а также файловой системы. Автор: Dmitry_Bulanov • Иcточник: dimanb.spaces.live.com |

apocalypse.moy.su

Безопасность в Windows 7 во всех ракурсах

АрхивСофтерраавтор : Андрей Крупин 16.12.2009

Операционная система Windows 7 содержит массу принципиальных изменений не только в пользовательском интерфейсе, но и в компонентах, отвечающих за безопасность продукта и хранящихся на компьютере данных.

Для корпорации Microsoft информационная безопасность пользователей Windows всегда стояла во главе угла и по сей день остается приоритетом номер один. По этому поводу можно иронизировать сколько угодно, однако что правда - то правда. Компания упорно и практически непрерывно (разработка-то идёт чуть ли не во всех часовых поясах!) совершенствует механизмы защиты своих операционных систем и с каждым новым поколением внедряет решения, повышающие уровень безопасности. Ярким примером работы в этом направлении может служить Windows 7 - система, построенная на прочном фундаменте безопасности Windows Vista и вобравшая в себя последние наработки в данной области. О том, чем может порадовать пользователей "семёрка" в плане безопасности, рассказывает данный материал.

Центр поддержки Windows 7

Владельцы компьютеров с Vista наверняка успели оценить удобство центра обеспечения безопасности Windows. В новой версии операционной системы специалисты компании Microsoft существенно расширили возможности этого инструмента и присвоили ему новое говорящее название - центр поддержки. В отличие от "Висты", обновленный компонент информирует пользователя не только о проблемах безопасности Windows 7, но и обо всех других событиях, степень значимости которых можно оценивать по цветовой окраске сообщений. С помощью центра поддержки не составит труда убедиться, что система функционирует без ошибок, брандмауэр включен, антивирусные приложения обновлены и компьютер настроен для автоматической установки обновлений и резервного копирования важных данных. В случае выявления неполадок центр обновления Windows 7 выполнит поиск доступных решений в Интернете и приведёт ссылки на программные средства для устранения возникших ошибок.

Контроль учётных записей пользователей

В Windows 7 эволюционировал вызывавший много споров среди продвинутых пользователей механизм контроля учётных записей, известный также как User Account Control. В "семёрке" UAC стал гораздо менее навязчивым и обзавелся дополнительными параметрами, руководствуясь которыми можно гибко настраивать функцию контроля учётных записей и значительно сокращать количество запросов на подтверждение тех или иных действий, требующих администраторских полномочий в системе. User Account Control помогает предотвратить незаметное проникновение вредоносного кода на компьютер и поэтому отключать систему защиты (а такая опция предусмотрена) не рекомендуется.

Шифрование дисков при помощи BitLocker

Механизм шифрования содержимого жёстких дисков, дебютировавший в "Висте", также мигрировал с некоторыми улучшениями в состав корпоративной (Enterprise) и максимальной (Ultimate) редакций Windows 7. Если в предыдущей версии системы приходилось для включения функции криптографической защиты данных вручную разбивать диск на два раздела, то теперь "семёрка" автоматически резервирует место на носителе на этапе установки операционки. Помимо этого в Windows 7 появился агент восстановления данных и была реализована возможность шифрования средствами BitLocker не только системного, но и всех других разделов диска с файловой системой NTFS1. Обратим внимание читателей на тот факт, что в отличие от системы EFS, позволяющей шифровать отдельные файлы, BitLocker выполняет криптографическую защиту всех файлов на выбранном носителе или разделе диска. Подобный подход существенно улучшает защиту данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

BitLocker To Go на страже мобильных носителей

Дальнейшим развитием технологии BitLocker стала появившаяся в Windows 7 функция BitLocker To Go, обеспечивающая надёжную защиту данных на съёмных носителях (флэшках и внешних жёстких дисках) даже в том случае, если устройство оказывается потерянным или украденным. При этом важной особенностью является то, что новый механизм шифрования взаимодействует не только с портативными носителями, отформатированными в NTFS, но и с FAT, FAT32 и ExFAT-разделами. С защищёнными средствами BitLocker To Go дисками можно работать в предыдущих версиях операционных систем Microsoft - Windows XP и Vista. Правда, только в режиме чтения.

Технология AppLocker для контроля используемого на компьютере ПО

Администраторам предприятий различного масштаба часто приходится анализировать используемые сотрудниками приложения и ограничивать доступ к определенным программным продуктам, запуск которых может создать угрозу безопасности корпоративной сети. Для решения данной задачи в Windows 7 включён усовершенствованный вариант инструмента Software Restriction Policies, получивший название AppLocker. Он проще в использовании, а его новые возможности и расширяемость снижают затраты на управление и позволяют вести аудит запускаемых программ, а также гибко манипулировать правилами доступа к определённым приложениям и файлам, используя различные правила и условия вплоть до цифровых подписей продуктов. AppLocker настраивается в рамках домена с помощью групповой политики или на локальном компьютере в оснастке локальных политик безопасности.

Блокирование сетевых угроз

От сетевых атак компьютеры под управлением Windows защищает брандмауэр. В "семёрке" он также обеспечивает крепкую линию обороны от многих типов вредоносных программ. Как и межсетевой экран Windows Vista SP2, брандмауэр "семёрки" автоматически включается после инсталляции и тщательно фильтрует как входящий, так и исходящий трафик, своевременно информируя пользователя о подозрительной сетевой активности в операционной системе. В "Висте" в каждый момент времени мог функционировать только один сетевой профиль. В Windows 7 это ограничение было снято, и в системе появилась возможность использовать одновременно несколько активных профилей, по одному на сетевой адаптер. Преимущества такого нововведения очевидны. Можно, к примеру, сидя в кафе, где есть беспроводная точка доступа, подключаться через VPN (Virtual Private Network) к корпоративной сети и при этом быть уверенным в том, что брандмауэр Windows 7 применит общий профиль к WiFi-адаптеру, а профиль домена активирует для VPN-туннеля.

Защищённый доступ к ресурсам корпоративной сети

Раз уж речь зашла о VPN-подключениях, то нелишне будет обратить внимание читателей на DirectAccess - новую технологию корпорации Microsoft, обеспечивающую защищенное соединение с корпоративной сетью для удаленных пользователей, работающих через публичные сети. Основное отличие DirectAccess от VPN состоит в том, что безопасное соединение устанавливается в фоновом режиме без участия пользователя. Такой подход позволяет сделать максимально простой и удобной работу мобильных сотрудников без снижения обеспечиваемого уровня безопасности. Работа с новой функцией возможна только в том случае, если на компьютерах пользователей установлена корпоративная или максимальная редакция Windows 7, а на серверах компании используется платформа Windows Server 2008 R2.

Технологии биометрической безопасности

Устройства, предназначенные для идентификации пользователей по отпечаткам пальцев, можно было использовать и в прежних версиях операционных систем компании Microsoft. Для этого приходилось довольствоваться программными решениями сторонних разработчиков. В Windows 7 имеются собственные биометрические драйверы и программные компоненты, которые могут использовать не только владельцы компьютеров, оснащённых устройствами чтения отпечатков пальцев, но и разработчики сторонних софтверных организаций. Для настройки биометрических устройств предусмотрено одноимённое меню в панели управления операционной системы.

Безопасный Интернет с Internet Explorer 8

В состав Windows 7 входит браузер Internet Explorer 8, который характеризуется развитыми средствами обеспечения безопасности. Достаточно упомянуть функцию подсвечивания домена второго уровня, которая позволяет вовремя заметить неладное и избежать уловки сетевых мошенников, заманивающих пользователей на поддельный сайт с похожим на известное доменным именем, отказ от административных привилегий при запуске ActiveX, а также технологию Data Execution Prevention. Суть последней заключается в том, что когда браузер попытается выполнить какой-либо код, находящейся в памяти, система попросту не даст ему это сделать. В браузере имеются модель предупреждения XSS-атак (Cross-Site Scripting), а также система SmartScreen, генерирующая уведомления при попытке посещения потенциально опасных сайтов и защищающая от вредоносного ПО. Средства Automatic Crash Recovery позволяют восстановить все ранее открытые вкладки после аварийного завершения работы приложения, а режим просмотра веб-страниц InPrivate позволяет не оставлять следов при работе на компьютерах общего доступа.

Защитник Windows

Для защиты от шпионского программного обеспечения в состав Windows 7 включён специальный модуль, автоматически запускаемый при каждой загрузке операционной системы и выполняющий сканирование файлов как в режиме реального времени, так и по заданному пользователем расписанию. В целях регулярного обновления сигнатур вредоносных приложений защитник Windows использует центр обновления для автоматической загрузки и установки новых определений по мере их выпуска. Кроме того, защитник Windows может быть настроен на поиск обновлённых определений в Интернете перед началом проверки хранящихся на диске компьютера данных. Любопытной особенностью антишпионского модуля является умение работать в тандеме с сетевым сообществом Microsoft SpyNet, призванным научить пользователей адекватно реагировать на угрозы, исходящие от шпионских программ. Например, если защитник Windows обнаруживает подозрительное приложение или внесенное им изменение, которые ещё не получили оценки степени опасности, можно просмотреть, как другие участники сообщества отреагировали на такое же предупреждение, и принять верное решение.

Антивирус Microsoft Security Essentials - теперь и для российских пользователей!

В дополнение к перечисленным выше технологиям безопасности, Microsoft также предлагает Microsoft Security Essentials - бесплатное антивирусное решение, которое обеспечивает надежную защиту компьютера от всех возможных угроз, в том числе от вирусов, шпионских программ, руткитов и троянов. Microsoft Security Essentials работает тихо и незаметно в фоновом режиме, не ограничивая действия пользователей и не замедляя работу любых, даже низкопроизводительных компьютеров. Предлагаемый компанией Microsoft антивирус прост в использовании, оснащён интуитивно понятным интерфейсом, содержит самые современные технологии для защиты от вирусов и соответствует всем нормам в области компьютерной безопасности.

Microsoft Security Essentials: мнение участников рынка и специалистовПавел Черкашин, руководитель департамента по продвижению потребительского программного обеспечения и онлайн-продуктов Microsoft в России: "Мы регулярно слышим от пользователей, что они хотят обеспечить постоянную защиту своему компьютеру, но часто не готовы приобретать отдельные антивирусные программы. Microsoft Security Essentials предоставляет надёжную защиту от вредоносного ПО без лишних затрат и усилий. Этот продукт доступен широкому кругу потребителей и прост в использовании. Мы уверены, что российские пользователи по достоинству его оценят".

Сергей Ильин, управляющий партнер Anti-Malware.ru: "Несмотря на все усилия антивирусных вендоров, по различным оценкам только на 60% персональных компьютеров установлено антивирусное ПО. Около 40% компьютеров не имеют антивирусной защиты и в результате могут стать своего рода рассадником заразы. Идея нового Microsoft Security Essentials заключается как раз в том, чтобы пользователи Windows получили качественную и, что очень важно, бесплатную антивирусную защиту. Её эффективность, согласно результатам нашего последнего теста, выше, чем у многих платных продуктов. Новинка вполне способная обеспечить достаточный для большинства обычных пользователей уровень защиты".

Виктор Урусов, директор по продуктовому маркетингу и системной интеграции DEPO Computers: "Повышение безопасности компьютерной системы является важнейшей задачей, и мы приветствуем усилия Microsoft в этом направлении. Со своей стороны мы готовы обеспечить предустановку этого антивируса на компьютерах DEPO. Уверены, что потребители это оценят".

Многие зарубежные пользователи Windows 7 оценили удобный интерфейс приложения, простоту установки, настройки и быстроту работы антивирусного решения Microsoft. Начиная с сегодняшнего дня, вкусить все прелести Microsoft Security Essentials могут и отечественные пользователи. Именно сегодня, 16 декабря корпорация Microsoft открывает российским пользователям доступ к русифицированной версии антивируса и предоставляет техническую поддержку продукта на русском языке. Русифицированную версию Microsoft Security Essentials можно скачать с сайта microsoft.com/security_essentials/?mkt=ru-ru, естественно, совершенно бесплатно. Этот продукт установлен на компьютерах доброй половины нашей редакции (не считая, разумеется, маководов) и заставляет забыть о бесплатных аналогах других разработчиков. Да и платных порой тоже.

1. Справедливости ради отметим, что функция шифрования любых разделов жёсткого диска имеется и в Windows Vista с установленным Service Pack 1. [вернуться]

old.computerra.ru

Увеличить рисунок

Увеличить рисунок