Среда, 31 - Август - 2011

Иногда случаются события, которые требуют от нас ответить на вопрос «кто это сделал?» Такое может происходить «редко, но метко», поэтому к ответу на вопрос следует готовиться заранее.

Практически повсеместно существуют проектные отделы, бухгалтерия, разработчики и другие категории сотрудников, совместно работающие над группами документов, хранящихся в общедоступной (Shared) папке на файловом сервере или на одной из рабочих станций. Может случиться так, что кто-то удалит важный документ или директорию из этой папки, в результате чего труд целого коллектива может быть потерян. В таком случае, перед системным администратором возникает несколько вопросов:

Когда и во сколько произошла проблема?

Из какой наиболее близкой к этому времени резервной копии следует восстановить данные?

Это случилось непреднамеренно, или же кто-то действовал с умыслом?

Может, имел место системный сбой, который может повториться ещё раз?

В Windows имеется система Аудита, позволяющая отслеживать и журналировать информацию о том, когда, кем и с помощью какой программы были удалены документы. По умолчанию, Аудит не задействован — слежение само по себе требует определённый процент мощности системы, а если записывать всё подряд, то нагрузка станет слишком большой. Тем более, далеко не все действия пользователей могут нас интересовать, поэтому политики Аудита позволяют включить отслеживание только тех событий, что для нас действительно важны.

Система Аудита встроена во все операционные системы Microsoft Windows NT: Windows XP/Vista/7, Windows Server 2000/2003/2008. К сожалению, в системах серии Windows Home аудит спрятан глубоко, и его настраивать слишком сложно.

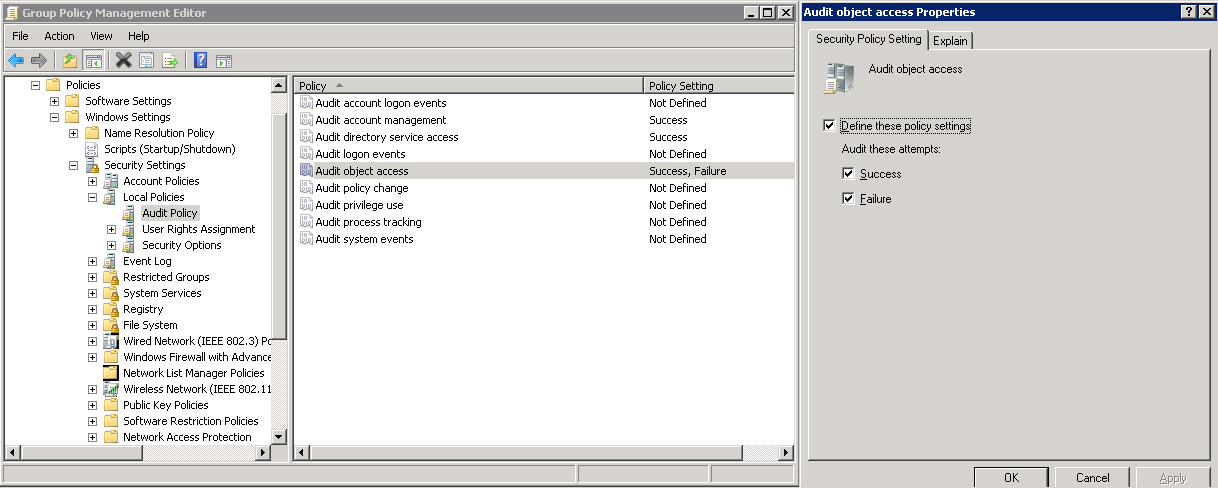

Для включения аудита зайдите с правами администратора в компьютер, предоставляющий доступ к общим документам, и выполните команду Start → Run → gpedit.msc. В разделе Computer Configuration раскройте папку Windows Settings → Security Settings → Local Policies → Audit Policies:

Дважды щёлкните по политике Audit object access (Аудит доступа к объектам) и выберите галочку Success. Этот параметр включает механизм слежения за успешным доступом к файлам и реестру. Действительно, ведь нас интересуют только удавшиеся попытки удаления файлов или папок. Включите Аудит только на компьютерах, непосредственно на которых хранятся отслеживаемые объекты.

Простого включения политики Аудита недостаточно, мы также должны указать, доступ к каким именно папкам требуется отслеживать. Обычно такими объектами являются папки общих (разделяемых) документов и папки с производственными программами или базами данных (бухгалтерия, склад и т.п.) — то есть, ресурсы, с которыми работают несколько человек.

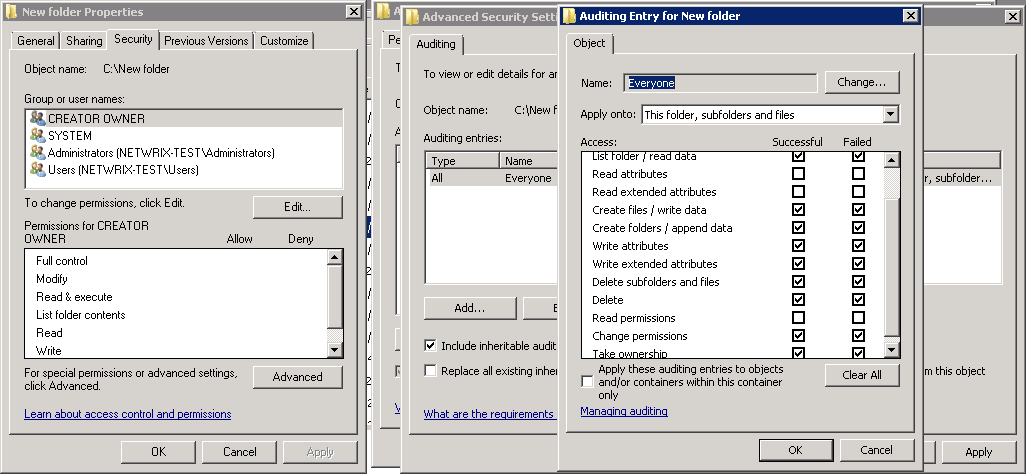

Заранее угадать, кто именно удалит файл, невозможно, поэтому слежение и указывается за Всеми (Everyone). Удавшиеся попытки удаления отслеживаемых объектов любым пользователем будут заноситься в журнал. Вызовите свойства требуемой папки (если таких папок несколько, то всех их по очереди) и на закладке Security (Безопасность) → Advanced (Дополнительно) → Auditing (Аудит) добавьте слежение за субъектом Everyone (Все), его успешными попытками доступа Delete (Удаление) и Delete Subfolders and Files (Удаление подкаталогов и файлов):

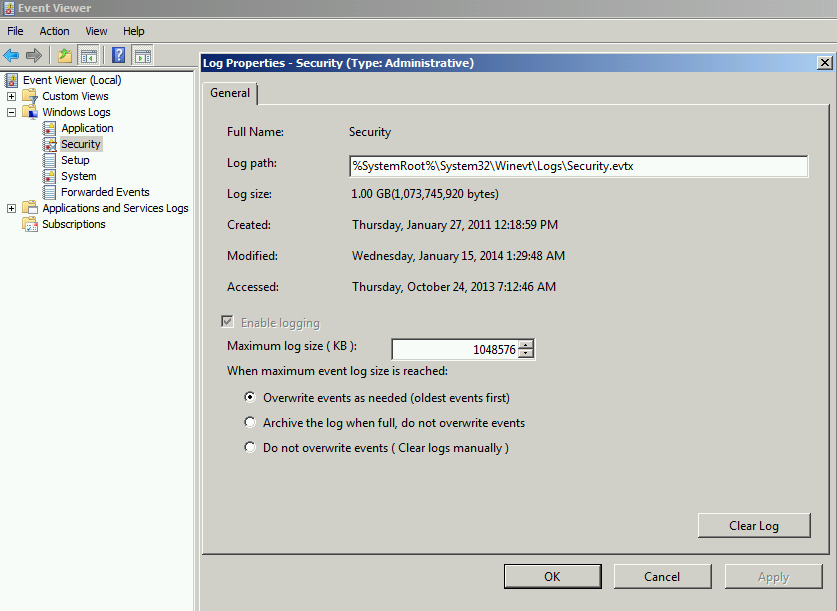

Событий может журналироваться довольно много, поэтому также следует отрегулировать размер журнала Security (Безопасность), в который они будут записываться. Дляэтого выполните команду Start → Run → eventvwr.msc. В появившемся окне вызовите свойства журнала Security и укажите следующие параметры:

Maximum Log Size = 65536 KB (для рабочих станций) или 262144 KB (для серверов)

Overwrite events as needed.

На самом деле, указанные цифры не являются гарантированно точными, а подбираются опытным путём для каждого конкретного случая.

Нажмите Start → Run → eventvwr.msc и откройте для просмотра журнал Security (Безопасность). Журнал может быть заполнен событиями, прямого отношения к проблеме не имеющими. Щёлкнув правой кнопкой по журналу Security, выберите команду View → Filter и отфильтруйте просмотр по следующим критериям:

Просмотрите список отфильтрованных событий, обращая внимание на следующие поля внутри каждой записи:

Программа может запрашивать у системы сразу несколько типов доступа — например, Delete+Synchronize или Delete+Read_Control. Значимым для нас правом является Delete.

Нажмите Start → Run → eventvwr.msc и откройте для просмотра журнал Security (Безопасность). Журнал может быть заполнен событиями, прямого отношения к проблеме не имеющими. Щёлкнув правой кнопкой по журналу Security, выберите команду View → Filter и отфильтруйте просмотр по следующим критериям:

Не спешите интерпретировать все удаления как злонамеренные. Эта функция зачастую используется при обычной работе программ — например, исполненяя команду Save (Сохранить), программы пакета Microsoft Office сначала создают новый временный файл, сохраняют в него документ, после чего удаляют предыдущую версию файла. Аналогично, многие приложения баз данных при запуске сначала создают временный файл блокировок (.lck), затем удаляют его при выходе из программы.

Мне приходилось на практике сталкиваться и со злонамеренными действиями пользователей. Например, конфликтный сотрудник некоей компании при увольнении с места работы решил уничтожить все результаты своего труда, удалив файлы и папки, к которым он имел отношение. События такого рода хорошо заметны — они генерируют десятки, сотни записей в секунду в журнале безопасности. Конечно, восстановление документов из Shadow Copies (Теневых Копий) или ежесуточно автоматически создаваемого архива не составляет особого труда, но при этом я мог ответить на вопросы «Кто это сделал?» и «Когда это произошло?».

Last Content Update: 05-Oct-2010

Нравится Загрузка...

blog.windowsnt.lv

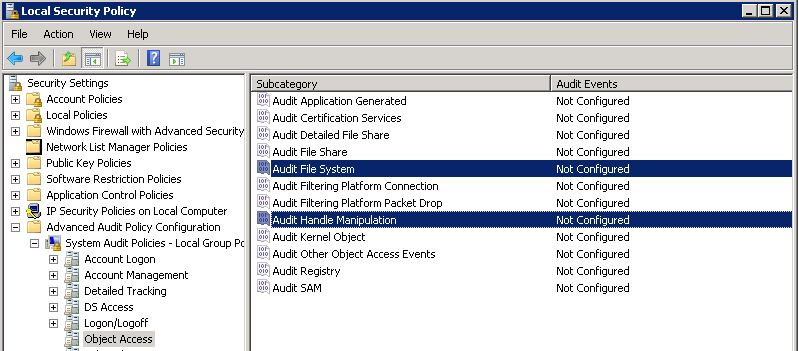

Продолжаем публиковать шпаргалки по настройке аудита различных систем, в прошлый раз мы говорили об AD habrahabr.ru/company/netwrix/blog/140569, сегодня обсудим файловые серверы. Надо сказать, что чаще всего мы выполняем именно настройки аудита файловых серверов – в ходе пилотных инсталляций у заказчиков. Ничего сложного в этой задаче нет, всего лишь три простых шага:

List Folder / Read Data; Create Files / Write Data; Create Folders / Append Data; Write Attributes; Write Extended Attributes; Delete Subfolders and File; Delete; Change Permissions; Take Ownership.

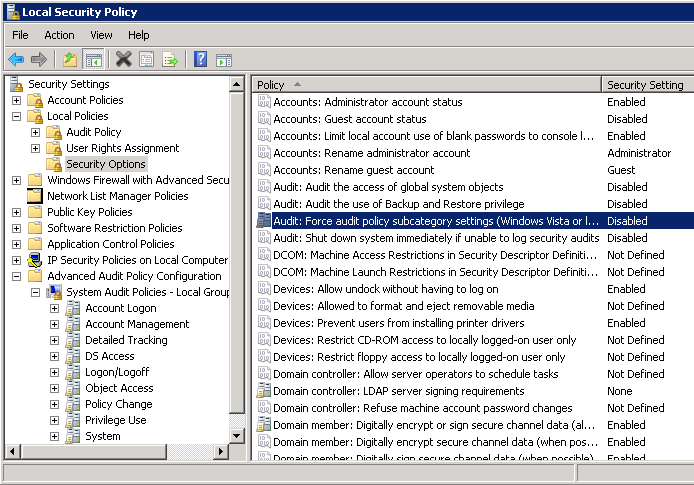

Для того, чтобы контролировать изменения на файловом сервере, вам необходимо настроить политику аудита. Перед настройкой политики убедитесь, что ваша учетная запись входит в группу Администраторов или у вас есть права на управление аудитом и журналами событий в оснастке Групповых политик.

или

Для того, чтобы эффективно контролировать изменения, необходимо выполнить настройку журналов событий, а именно — установить максимальный размер журналов. Если размер окажется недостаточным, то события могут перезаписываться перед тем, как попадут в базу данных, которую использует ваше приложение, контролирующее изменения.

Напоследок, хотели бы предложить вам скрипт, который мы сами используем при настройке аудита на файловых серверах. Скрипт выполняет настройку аудита на всех шарах у каждого из компьютеров в заданном OU. Таким образом, не требуется включать настройки на каждом файловом ресурсе вручную.

Перед запуском скрипта нужно отредактировать строчку 19 — вписать вместо «your_ou_name» и «your_domain» необходимые значения. Скрипт необходимо выполнять от имени учетной записи, имеющей права администратора домена.

Получить скрипт можно в нашей базе знаний или сохранить в файл .ps1 следующий текст:

#import-module activedirectory #$path = $args[0]; # \\fileserver\share\folder $account = "Everyone" # $args[1]; $flavor = "Success,Failure" #$args[2]; $flags = " ReadData, WriteData, AppendData, WriteExtendedAttributes, DeleteSubdirectoriesAndFiles, WriteAttributes, Delete, ChangePermissions, TakeOwnership " $inheritance = "ContainerInherit, ObjectInherit" $propagation = "None" $comps = Get-ADComputer -Filter * -SearchBase "OU=your_ou_name,DC=your_domain,DC=your_domain" | select -exp DNSHostName foreach ($comp in $comps) { $shares = get-wmiobject -class win32_share -computername $comp -filter "type=0 AND name like '%[^$]'" | select -exp name foreach ($share in $shares) { $path = "\\"+$comp+"\"+$share $path $acl = (Get-Item $path).GetAccessControl("Access,Audit") $ace = new-object System.Security.AccessControl.FileSystemAuditRule($account, $flags, $inheritance, $propagation, $flavor) $acl.AddAuditRule($ace) set-acl -path $path -AclObject $acl } }Скачать шпаргалку(.pdf) по настройке аудита файловых серверов

____________ P.S. Настраивать и проводить аудит файловых серверов можно вручную, используя данный алгоритм, или с помощью Netwrix Auditor. Пробная версия ПО доступна здесь, онлайн тест-драйв — здесь

habrahabr.ru

Практика 9.

Цель работы:Создание пользовательской консоли администрирования ММС, выполняющей функции аудита системных процессов и событий в ОС Windows XP.

Порядок выполнения:

I.В широком смысле аудитом называется регистрация каких-либо действий, процессов или событий, предназначенная для обеспечения комплексной безопасности чего-либо. В частности, средства аудита в среде ОС Windows XP предназначены для отслеживания действий пользователей путем регистрации системных событий определенных типов в журнале безопасности сервера или рабочей станции. Кроме того, отображение и фиксация системных событий необходимы для определения злоумышленников или попыток поставить под угрозу данные операционной системы. Примером события, подлежащего аудиту, является неудачная попытка доступа к системе. Наиболее общими типами событий, подлежащих аудиту в ОС, являются:

– доступ к таким объектам, как файлы и папки;

– управление учетными записями пользователей и групп;

– вход пользователей в систему и выход из нее.

Чтобы обеспечить возможность аудита в среде ОС Windows XP, сперва необходимо выбрать политику аудита, указывающую категории событий аудита, связанных с безопасностью. При инсталлировании ОС все категории аудита по умолчанию выключены; включая их последовательно, администратор может создать политику аудита, удовлетворяющую всем требованиям организации.

К числу категорий событий, предназначенных для контроля, относятся:

– аудит событий входа в систему;

– аудит управления учетными записями;

– аудит доступа к службе каталогов;

– аудит входа в систему;

– аудит доступа к объектам;

– аудит изменения политики;

– аудит использования привилегий;

– аудит отслеживания процессов и системных событий.

В частности, если выбран аудит доступа к объектам как часть политики аудита, необходимо включить либо категорию аудита доступа к службе каталогов (для аудита объектов на контроллере домена), либо категорию аудита доступа к объектам (для аудита объектов на рядовой сервер или рабочую станцию). Кроме того, с целью уменьшения риска угроз системной безопасности в целом администратор должен предпринять следующие базовые шаги, направленные на обеспечение аудита в системе.

Основные события аудита и угрозы безопасности, отображаемые при помощи этого события, сведены в табл. 9.1. Дополнительная информация по данной тематике доступна в соответствующих разделах справки ОС Windows XP (Пуск | Справка и поддержка).

Задание №9.1. Изучить основные возможности оснасток, предназначенных для обеспечения аудита системных процессов и событий в ОС Windows XP на конкретных примерах.

Секция A. Ознакомление с основными возможностями оснастки «Групповая политика», предназначенными для функций аудита ОС Windows XP.

Таблица 9.1. Основные события аудита в ОС Windows XP

Формирование политики аудита объектов в системе осуществляется посредством оснастки «Групповая политика»; в частности, с ее помощью устанавливаются и настраиваются параметры политики аудита.

Для ознакомления с возможностями оснастки «Групповая политика» выполните следующее.

1. Локально добавьте на вновь созданную консоль администрирования, системную оснастку «Редактор объекта групповая политика».

2. В дереве консоли «Политика «Локальный компьютер» щелкните манипулятором мышь по папке «Конфигурация компьютера | Конфигурация Windows | Параметры безопасности | Локальные политики | Политика аудита» для настройки локальных политик аудита.

3. Настройте политики аудита. Для этого в области сведений дважды щелкните на политике аудита, для которой необходимо изменить параметры аудита и установите один или оба флажка («успех»или «отказ») для успешных или неуспешных системных событий, которые необходимо регистрировать. Повторите действия указанные в текущем пункте секции для других политик аудита в случае необходимости.

4. Настройте аудит файлов и папок. Для этого измените параметры «успех»или «отказ» категории событий «Аудит доступа к объектам».

Выберите папку для аудита. Если в «Свойствах» объекта отсутствует вкладка «Безопасность», выполните следующее:

– в дереве консоли «Политика «Локальный компьютер» щелкните манипулятором мышь по папке «Конфигурация пользователя | Административные шаблоны | Компоненты Windows | Проводник»;

– в области сведений дважды щелкните на «Удалить вкладку «Безопасность», измените системный параметр на «Отключено» на одноименной вкладке и подтвердите выбор, кликнув OK;

– выберите команду Панель управления в меню Пуск, откройте компонент «Свойства папки» на панели управления, дважды щелкнув по нему мышью, и на вкладке «Вид» в группе «Дополнительные параметры | Файлы и папки» снимите флажок «Использовать простой общий доступ к файлам (рекомендуется)».

Далее укажите файлы или папки для аудита, выполнив следующие действия:

– на вкладке «Безопасность» команды «Свойства» файла или папки нажмите кнопку «Дополнительно»,

– на вкладке «Аудит» нажмите кнопку «Добавить»,

– в диалоговом окне «Выбор: пользователь, компьютер или группа»выберите имя пользователя или группы, для действий которых требуется производить аудит файлов и папок, и нажмите кнопку OK для подтверждения выбора;

– в появившемся диалоговом окне «Элемент аудита» в группе «Доступ» установите флажки «успех», «отказ»или оба эти флажка одновременно напротив действий, для которых требуется провести аудит,

– выберите из выпадающего меню «Применить:» опцию «Для этой папки и ее подпапок» (или любую другую опцию на Ваш выбор), а затем нажмите кнопку OKи Применить для подтверждения ввода.

5. Не закрывая консоль администрирования ММС, сохраните ее.

Секция B. Ознакомление с основными возможностями оснастки «Просмотр событий» в ОС Windows XP.

В предыдущей секции был изучен вопрос организации и настройки аудита системных событий различных категорий, в частности, событий, связанных с обеспечением безопасности ОС. Однако помимо указанных в ОС Windows XP дополнительно имеются события других категорий, например, события, связанные с работой приложений и программ. Поскольку, аудит предполагает регистрацию различного рода системных событий (табл. 9.2), имеющих место в операционной среде, их регистрация в ОС Windows XP осуществляется в журналах трех основных типов, описание которых представлено после таблицы. В журнале приложений содержатся данные, относящиеся к работе приложений. Записи этого журнала создаются самими приложениями. События, вносимые в журнал, определяются разработчиками соответствующих приложений. Журнал безопасности содержит записи о таких событиях, как успешные и безуспешные попытки доступа в ОС, а также о событиях, относящихся к использованию системных ресурсов. В частности, после разрешения аудита входа в систему сведения обо всех попытках входа заносятся в журнал безопасности. Именно в этом журнале аккумулируются данные по системным событиям, аудит которых был настроен в предыдущей секции учебного задания. В журнале системы содержатся события системных компонентов ОС. Так, например, в журнале системы регистрируются сбои при загрузке драйвера или других программных компонентов в момент запуска системы. В дополнение к существующим ОС Windows XP имеет в своем распоряжении еще два журнала: службы каталогов и службы репликации файлов, запись событий в которые выполняется в случае, если компьютер настроен в качестве контроллера домена.

Таблица 9.2. Типы системных событий в ОС Windows XP

В журнале службы каталогов содержатся события, заносимые службой каталогов ОС Windows XP. Например, проблемы соединения между сервером и общим каталогом записываются в этот журнал. Журнал службы репликации файлов содержит записи о системных событиях, внесенных службой репликации файлов ОС Windows XP. В этот журнал записываются неудачи при репликации файлов, а также события, которые происходят пока контроллеры домена обновляются данными об изменениях из общей папки Sysvol, где хранится серверная копия общих файлов, реплицируемых между всеми контроллерами домена. Кроме того, существует журнал DNS-сервера, в который записываются сообщения о системных событиях, зарегистрированных службой DNS. В этот журнал записываются события, связанные с разрешением DNS-имен IP-адресам.

В ОС Windows XP за регистрацию системных событий в описанных выше журналах отвечает специальная служба, называемая службой журнала событий, которая загружается автоматически при старте системы. Эта служба контролирует ведение журналов и осуществляет внесение в них соответствующих записей системных событий в реальном масштабе времени. При этом любой пользователь может просматривать журналы приложений и системы, однако журналы безопасности доступны только системному администратору, который предварительно должен настроить параметры системных событий аудита (табл. 9.1), воспользовавшись компонентом «Групповая политика». В настоящей секции предполагается изучить основные возможности регистрации системных событий различных категорий посредством имеющегося в ОС Windows XP служебного инструмента – оснастки «Просмотр событий».

Для ознакомления с возможностями данной оснастки выполните следующее.

1. Локально добавьте на открытую консоль администрирования новую системную оснастку «Просмотр событий».

2. В дереве консоли щелкните манипулятором мышь по оснастке «Просмотр событий» и обратите внимание на появившиеся три журнала и их текущие размеры в области сведений справа. Последовательно перебирая журналы приложений, безопасности и системы, отметьте в них наличие всех указанных выше типов системных событий (табл. 9.2). При этом обратите внимание на то, что такие типы событий как аудиты отказов и успехов присущи только журналу безопасности, который был Вами настроен в предыдущей секции. Остальные типы событий встречаются как в журнале приложений, так и в журнале системы.

3. Воспользовавшись меню «Вид» изучаемой оснастки, отфильтруйте:

– в журнале Приложение событие «Уведомление» за прошедшее время,

– в журнале Безопасность событие «Аудит отказов»,

– в журнале Система событие «Ошибка» за последние 30 минут, с сортировкой по времени «от новых к старым».

4. В окне журнала событий системы удалите столбцы «Пользователь», «Компьютер» и «Категория», оставив остальные.

5. Воспользовавшись системой поиска, найдите событие типа «Уведомление» с кодом 1800 от источника SecurityCenter в журнале Приложение.

6. Создайте собственный журнал событий, содержащий только сведения об ошибках приложений и программ. Установите максимальный размер этого журнала в 128 Кб и возможность затирания старых событий по необходимости. Сохраните созданный журнал в двоичном виде с расширением .evt.

7. Не закрывая консоль администрирования ММС, сохраните ее.

poisk-ru.ru

Приложения, созданные с помощью Windows Communication Foundation (WCF)Windows Communication Foundation (WCF), могут регистрировать в журнале события, связанные с безопасностью (успешно, сбой или оба), используя функцию аудита.Applications created with Windows Communication Foundation (WCF)Windows Communication Foundation (WCF) can log security events (either success, failure, or both) with the auditing feature. События записываются в журнал системных событий Windows, и их можно просматривать при помощи средства просмотра событий.The events are written to the Windows system event log and can be examined using the Event Viewer.

Аудит позволяет администраторам обнаруживать уже законченную или происходящую атаку.Auditing provides a way for an administrator to detect an attack that has already occurred or is in progress. Кроме того, аудит может помочь разработчику при отладке неполадок, связанных с безопасностью.In addition, auditing can help a developer to debug security-related problems. Например, если в результате ошибки в конфигурации авторизации или политики проверки авторизованному пользователю было отказано в доступе, разработчик может быстро найти и понять причину такой ошибки, изучив журнал событий.For example, if an error in the configuration of the authorization or checking policy accidentally denies access to an authorized user, a developer can quickly discover and isolate the cause of this error by examining the event log.

Дополнительные сведения оFor more information aboutWCFWCF безопасности, в разделе Общие сведения о безопасности. WCFWCF security, see Security Overview. Дополнительные сведения оFor more information aboutПрограммирование WCFWCF, в разделе базовое Программирование WCF. programming WCFWCF, see Basic WCF Programming.

Предусмотрены два уровня аудита безопасности.Two levels of security audits exist:

Уровень авторизации службы, на котором производится авторизация вызывающего абонента.Service authorization level, in which a caller is authorized.

Уровень сообщений, на котором WCFWCF проверяет допустимость сообщений и проверяет подлинность вызывающего абонента.Message level, in which WCFWCF checks for message validity and authenticates the caller.

Вы можете проверить аудита обеих уровней успешное выполнение или сбой, который называется поведением аудита.You can check both audit levels for success or failure, which is known as the audit behavior.

После определения уровня и поведения аудита, вы (или администратор) можете задать расположение журнала аудита.Once you determine an audit level and behavior, you (or an administrator) can specify a location for the audit log. Доступны три варианта: журнал по умолчанию, журнал приложения и журнал безопасности.The three choices include: Default, Application, and Security. Если задан журнал по умолчанию, фактический журнал зависит от используемой системы и от того, поддерживает ли система запись в журнал безопасности.When you specify Default, the actual log depends on which system you are using and whether the system supports writing to the security log. Дополнительные сведения см. в разделе .For more information, see в подразделе «Операционная система» далее в этом разделе. the "Operating System" section later in this topic.

Для записи в журнал безопасности требуются привилегии SeAuditPrivilege.To write to the Security log requires the SeAuditPrivilege. По умолчанию этой привилегией обладают только учетные записи Local System и Network Service.By default, only Local System and Network Service accounts have this privilege. Для управления функциями read и delete журнала безопасности требуются привилегии SeSecurityPrivilege.To manage the Security log functions read and delete requires the SeSecurityPrivilege. По умолчанию эту привилегию имеют только администраторы.By default, only administrators have this privilege.

В отличие от этого авторизованные пользователи могут производить чтение и запись в журнал приложений.In contrast, authenticated users can read and write to the Application log. Windows XPWindows XP по умолчанию записывает события аудита в журнал приложения. writes audit events to the Application log by default. Этот журнал может также содержать персональный сведения, видимые всем авторизованным пользователям.The log can also contain personal information that is visible to all authenticated users.

При аудите можно также выбрать, следует ли подавлять сбои аудита.Another option during auditing is whether to suppress any audit failure. По умолчанию сбой аудита не влияет на приложение.By default, an audit failure does not affect an application. Однако при необходимости можно задать для этого параметра значение false, что приводит к возникновению исключения.If required, however, you can set the option to false, which causes an exception to be thrown.

Поведение аудита можно задавать либо путем программирования, либо через конфигурацию.You can specify auditing behavior either programmatically or through configuration.

В приведенной ниже таблице описаны классы и свойства, используемые для программирования поведения аудита.The following table describes the classes and properties used to program auditing behavior.

| ServiceSecurityAuditBehavior | Позволяет задавать параметры аудита в виде поведения службы.Enables setting options for auditing as a service behavior. |

| AuditLogLocation | Перечисление для задания журнала, в который требуется производить запись.Enumeration to specify which log to write to. Предусмотрены значения Default, Application и Security.The possible values are Default, Application, and Security. Если выбрано значение Default, фактическое расположение журнала определяется операционной системой.When you select Default, the operating system determines the actual log location. См. подраздел "Выбор журнала приложения или журнала безопасности" ниже в этом разделе.See the "Application or Security Event Log Choice" section later in this topic. |

| MessageAuthenticationAuditLevel | Задает тип событий проверки подлинности сообщений для аудита на уровне сообщения.Specifies which types of message authentication events are audited at the message level. Предусмотрены варианты None, Failure, Success и SuccessOrFailure.The choices are None, Failure, Success, and SuccessOrFailure. |

| ServiceAuthorizationAuditLevel | Задает тип событий авторизации службы для аудита на уровне службы.Specifies which types of service authorization events are audited at the service level. Предусмотрены варианты None, Failure, Success и SuccessOrFailure.The choices are None, Failure, Success, and SuccessOrFailure. |

| SuppressAuditFailure | Задает, что происходит с запросом клиента в случае сбоя аудита.Specifies what happens to the client request when auditing fails. Например, если служба пытается произвести запись в журнал безопасности, но не имеет привилегий SeAuditPrivilege.For example, when the service attempts to write to the security log, but does not have SeAuditPrivilege. Значение по умолчанию true означает, что сбои игнорируются и запрос клиента обрабатывается обычным образом.The default value of true indicates that failures are ignored, and the client request is processed normally. |

Пример настройки приложения для записи событий аудита см. в разделе как: аудит событий безопасности.For an example of setting up an application to log audit events, see How to: Audit Security Events.

Чтобы задать поведение аудита, добавив также можно настроить конфигурацию <serviceSecurityAudit > под <поведения >.You can also use configuration to specify auditing behavior by adding a <serviceSecurityAudit> under the <behaviors>. Необходимо добавить элемент в списке <поведение > как показано в следующем коде.You must add the element under a <behavior> as shown in the following code.

<configuration> <system.serviceModel> <behaviors> <behavior> <!— auditLogLocation="Application" or "Security" -—> <serviceSecurityAudit auditLogLocation="Application" suppressAuditFailure="true" serviceAuthorizationAuditLevel="Failure" messageAuthenticationAuditLevel="SuccessOrFailure" /> </behavior> </behaviors> </system.serviceModel> </configuration>Если аудит включен и параметр auditLogLocation не задан, для систем, поддерживающих запись в журнал безопасности, по умолчанию используется журнал "Security"; в противном случае используется журнал "Application".If auditing is enabled and an auditLogLocation is not specified, the default log name is "Security" log for the platform supporting writing to the Security log; otherwise, it is "Application" log. Только операционные системы Windows Server 2003Windows Server 2003 и Windows VistaWindows Vista поддерживают запись в журнал безопасности.Only the Windows Server 2003Windows Server 2003 and Windows VistaWindows Vista operating systems support writing to the Security log. Дополнительные сведения см. в разделе .For more information, see в подразделе «Операционная система» далее в этом разделе. the "Operating System" section later in this topic.

Если злоумышленник знает о том, что включен аудит, он может отправить недопустимые сообщения, приводящие к внесению записей аудита в журнал.If a malicious user knows that auditing is enabled, that attacker can send invalid messages that cause audit entries to be written. Если это приводит к заполнению журнала аудита, система аудита дает сбой.If the audit log is filled in this manner, the auditing system fails. Для решения этой проблемы задайте свойству SuppressAuditFailure значение true и используйте свойства средства «Просмотр событий» для управления поведением аудита.To mitigate this, set the SuppressAuditFailure property to true and use the properties of the Event Viewer to control the auditing behavior. Дополнительные сведения см. в разделе .For more information, seeстатья службы поддержки Майкрософт на просмотр и управление журналами событий с помощью средства просмотра событий в Windows XP, см. в способы просмотра и управления журналами событий в средстве просмотра событий в Windows XP. the Microsoft Support article on viewing and managing event logs by using the Event Viewer in Windows XP available at How to view and manage event logs in Event Viewer in Windows XP.

События аудита, записанные в журнал приложения в Windows XPWindows XP, видны всем авторизованным пользователям.Audit events that are written to the Application Log on Windows XPWindows XP are visible to any authenticated user.

В приведенной ниже таблице приведены сведения, помогающие выбрать журнал для записи событий - журнал событий приложения или журнал событий безопасности.The following tables provide information to help you choose whether to log into the Application or the Security event log.

| Windows XP с пакетом обновления 2 (SP2)Windows XP SP2 или более поздняя версия or later | ПоддерживаетсяSupported | Не поддерживаетсяNot supported |

| Windows Server 2003 SP1Windows Server 2003 SP1 и Windows VistaWindows Vista. and Windows VistaWindows Vista | ПоддерживаетсяSupported | Контекст потока должен обладать привилегиями SeAuditPrivilegeThread context must possess SeAuditPrivilege |

В дополнение к операционной системе, в следующей таблице описываются другие параметры, влияющие на разрешение регистрации.In addition to the operating system, the following table describes other settings that control the enablement of logging.

| Управление политикой аудитаAudit policy management | Неприменимо.Not applicable. | Помимо конфигурации, журнал безопасности управляется также политикой администратора локальной безопасности (LSA).Along with configuration, the Security log is also controlled by the local security authority (LSA) policy. Необходимо также разрешить категорию "Аудит доступа к объектам".The "Audit object access" category must also be enabled. |

| Взаимодействие с пользователем по умолчаниюDefault user experience | Все авторизованные пользователи могут производить запись в журнал приложения, поэтому для процессов приложения никакие дополнительные шаги, связанные с разрешениями, не требуются.All authenticated users can write to the Application log, so no additional permission step is needed for application processes. | Процесс приложения (контекст) должен иметь привилегии SeAuditPrivilege.The application process (context) must have SeAuditPrivilege. |

ServiceSecurityAuditBehaviorAuditLogLocationОбщие сведения о безопасностиSecurity OverviewБазовое программирование для WCFBasic WCF ProgrammingПрактическое руководство. Аудит событий безопасностиHow to: Audit Security Events<serviceSecurityAudit ><serviceSecurityAudit><поведения ><behaviors>Модель безопасности для Windows Server App FabricSecurity Model for Windows Server App Fabric

docs.microsoft.com

Случалось у вас так, что вы видите что за вашим компьютером кто-то работал, а вы не знаете когда и кто? Для того, чтоб система записывала в журнал событий информцию о том, кто входит в систему, нужно настроить групповые политики, а именно включить параметры аудита системы, относящиеся к событиям входа в систему (Audit logon events). События входа в систему отслеживают события как локального, так и сетевого входа в систему. Каждое событие содержит информацию об учетной записи, с помощью которой произведен вход в систему, а также время, когда это событие произошло. Помимо событий входа в систему, можно настроить аудит событий выхода из системы.

Открываем редактор групповых политик - Пуск - в строке поиска пишем gpedit.msc и нажимаем Ввод. Если вывляетесь администратором контроллера домена, можно нстроить данную групповую политику на контроллере домена.

Открываем следующий путь: Local Computer Policy –> Computer Configuration –> Windows Settings –> Security Settings –> Local Policies –> Audit Policy.

Дабл кликаем параметр групповой политики Audit logon events. В окне свойств устанавливаем Success чекбокс для записи в журнал успешных входов в систему. Также можно установить чекбокс Failure для журналирования неудачных попыток входа в систему.

После включения данного параметра групповой политики, Windows будет записывать в журнал событий информацию об учетной записи с помощью которой произведен вход в систему, а также время, когда это событие произошло.

Для просмотра данных событий открываем Оснастку Просмотр событий - нажимаем меню Пуск - пишем Просмотр событий (Event Viewer) и нажимаем Ввод

Открываем путь Windows Logs –> Security.

Смотрим события:

Для того чтоб посмотреть полнюу информацию - даблкликайте интнресующее вас событие, и в открывшемся диалоговом окне смотрите детальную информацию.

Если у вас в журнале записано много событий, среди которых сложно отделить события с ID 4624 или 4625, можно воспользоваться фильтром. Для этого в правой части окна нажимаем кнопку Фильтр текущего журнала...

В открывшемся окне настроек фильтра, введите интересующий вас ID:

Как видно элементов в журнале существенно поубавилось:

На этом все. Если есть вопросы, уточнения, замечания - пишите.

В качестве дополения к данному материалу можно сказать, что помимо просмотра пост фактум журнала событий, в системе Windows 7 можно организовать отправку уведомлений по электронной почте, в случае ,если к вам в систему кто-то входит.

profhelp.com.ua